можно ли взломать чужой айфон

Можно ли взломать iPhone? Вот что вам следует знать (2021 год)

Когда дело доходит до взлома, iPhone, несомненно, более устойчив, чем его конкуренты. Поэтому мы часто задаемся вопросом: «Можно ли взломать iPhone?»

Что ж, как и все, что работает на программном обеспечении, ваш iPhone не защищен от взлома на 100%. Были случаи, когда iDevice пользователя был скомпрометирован. Так что да, ваш iPhone можно взломать.

Не паникуйте. Эта статья охватывает все, что вам нужно знать о том, как кто-то может взломать ваш iPhone, и показывает, что делать, если вы считаете, что ваш iPhone был взломан.

Как взломать iPhone?

Apple сохраняет жесткий контроль как над программным, так и над аппаратным обеспечением, что обеспечивает безопасность устройства. Однако некоторые вещи могут нарушить безопасность вашего iPhone.

Давайте копнем глубже и лучше поймем, что может повлиять на безопасность вашего iPhone (и удобство использования):

Взлом

Если вы взломали свое устройство или запустили корпоративную учетную запись разработчика, у вас есть возможность устанавливать приложения вне App Store. Это может (по незнанию) привести к запуску вредоносных приложений на вашем iPhone. Короче, никогда не побег из тюрьмы!

Доступ к неизвестным ссылкам

Ваш iPhone может быть взломан, если вы откроете вредоносные фишинговые ссылки, полученные в iMessage или по электронной почте от анонимных людей.

Скачивание приложений из неизвестных источников

Apple строго соблюдает правила App Store и не допускает никаких вредоносных приложений или существующих обновлений приложений, которые могут поставить под угрозу безопасность вашего устройства. Кроме того, вы не можете загружать приложения из любого другого места, кроме официального App Store.

Эти два фактора сводят к минимуму риск возникновения проблем со стороны стороннего приложения. Но все же в редких случаях приложение может пройти проверку с вредоносным кодом.

Кроме того, установка случайных сторонних клавиатур и предоставление им полного доступа также может повлиять на безопасность вашего iPhone.

Общественные зарядные станции / Wi-Fi

Причиной может быть использование ненадежных общедоступных зарядных станций (особенно если ваш iPhone разблокирован). Будьте технически подкованными, добавляйте коды доступа и держите телефон на замке. Кроме того, использование бесплатного общедоступного Wi-Fi для банковских транзакций (и аналогичных процедур, связанных с конфиденциальностью данных) на вашем iPhone может оказаться катастрофическим.

Посещение вредоносных сайтов

Посещение вредоносных веб-сайтов и нажатие на замаскированную кнопку загрузки. Иногда, ‘Закрыть‘,’хорошо‘, и ‘не позволяйкнопки тоже ловушка. Они открывают несколько вкладок и приводят к скачиванию небезопасных файлов.

На некоторых сайтах бесплатной загрузки открываются всплывающие окна с просьбой установить профили. Если вы невольно подчинитесь, у вас могут возникнуть проблемы.

Несколько месяцев назад я наткнулся на случайный веб-сайт и по ошибке разрешил добавлять уведомления о событиях календаря. Следующее, что я помню, меня заваливали всплывающими окнами с календарными событиями каждые несколько минут.

Вы должны сделать все возможное, чтобы избежать всех упомянутых выше пунктов, чтобы оставаться в безопасности.

Ваш iPhone был взломан? Вот как это проверить

Если вы заметили один или несколько из этих пунктов, велика вероятность, что на ваш iPhone попал вредоносный код. (Ваш телефон может нагреваться при нагрузке, это нормально. Если ваш iPhone горячий, когда у вас не открыты приложения, интенсивно использующие процессор, это повод для беспокойства.)

4 способа исправить взломанный iPhone

Сочетание iOS и безопасного оборудования Apple обеспечивает безопасный пользовательский интерфейс. Но в редких случаях вы все же можете стать жертвой нападения.

Вот что нужно сделать, чтобы обезопасить себя и свое устройство.

Отключи интернет

Многие взломы контролируются через Интернет. Если у вас есть основания полагать, что ваш iPhone был взломан, первое, что нужно сделать, это отключить Wi-Fi и сотовую передачу данных. Попробуйте перевести телефон в режим AirPlane и извлеките SIM-карту.

Удалите все неопознанные приложения

Если вы видите новое приложение, которое не помните, как устанавливали, нажмите и удерживайте его и удалите.

Сбросить все настройки

Это менее серьезное решение, чем следующее решение, и его стоит попробовать один раз, прежде чем переходить к окончательному исправлению.

Сотри все со взломанного iPhone

Если у вас есть резервная копия (сделанная через iCloud или компьютер), вы можете восстановить ее после стирания своего iPhone. Если вы не сделали резервную копию своего iPhone, вам придется начать все заново.

Примечание: Если по какой-то причине вы не можете использовать сенсорный экран iPhone, восстановите iPhone в режиме DFU.

Теперь, когда все вернулось к норме, вот несколько рекомендаций по защите вашего iPhone в будущем.

Как обезопасить свой iPhone и его данные

Можете ли вы предотвратить взлом вашего iPhone? Да!

На вашем iPhone есть почти вся информация о вас! И вы не должны игнорировать возможность того, что кто-то проникнет в это и выследит вас через камеру, микрофон или IP-адрес вашего iPhone. Несколько превентивных мер могут иметь большое значение для защиты вас и ваших данных!

Вот как поступить со взломанным iPhone. Если у вас есть какие-либо вопросы, не стесняйтесь задавать их в комментариях ниже.

Как взломать iPhone. Это возможно

Хотите ли вы знать, насколько действительно защищён ваш iPhone? Да, он дороже среднего Android-смартфона. И именно это заставляет многих думать, что с безопасностью у iOS всё на высшем уровне. К тому же обновления прилетают регулярно и баги фиксят быстро.

Но в реальности проблем хватает. Сегодня будет разговор начистоту. Расскажем всю правду о том, как в iOS на самом деле обеспечивается безопасность.

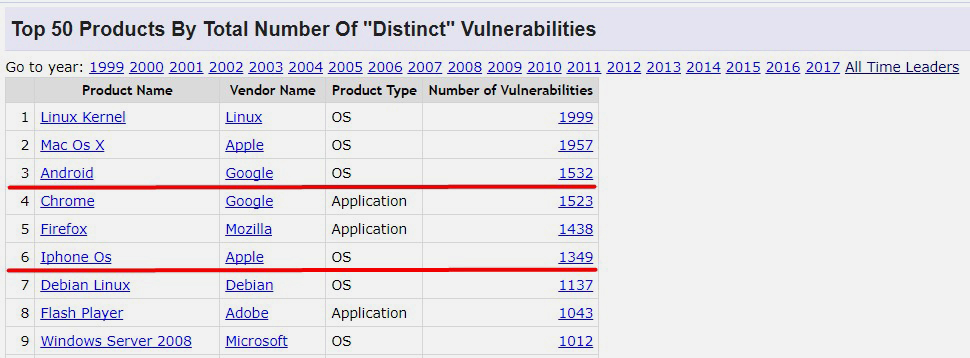

Статистика обнаружения уязвимостей

Сайт CVE Details приводит такие данные о найденных уязвимостях в Android и iOS за всю историю существования систем:

Поводов для радости мало.

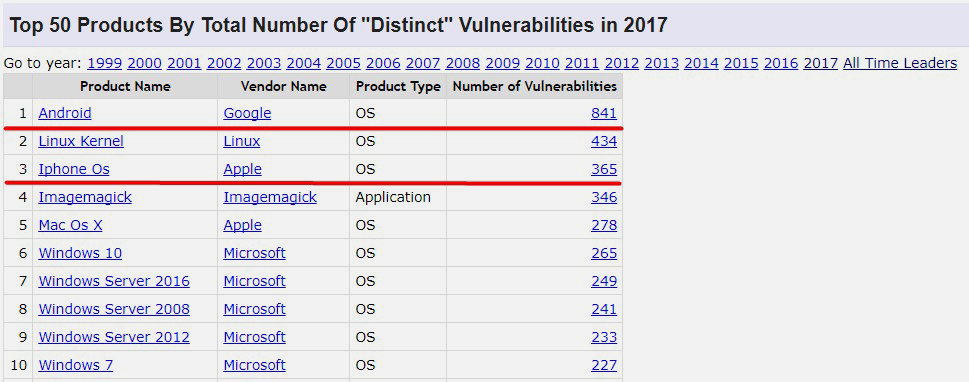

В 2017 году дела iOS пошли на лад: 365 найденных уязвимостей против 841 в Android. Но это скорее камень в огород Android. Ведь спать спокойно, зная, что каждый день в iOS находят новую дыру, как-то не получается…

А если учесть, что в список уязвимостей Android попадают баги в драйверах Qualcomm, Mediatek, Broadcom, Nvidia и в прошивках производителей, а в списке для iOS значатся в основном дыры непосредственно в самой системе (и лишь малая часть – баги драйверов того же iOS), картина становится ещё печальнее.

Джейлбрейк как доказательство уязвимостей

Можно до хрипоты спорить о том, нужен ли джейлбрейк iOS или он уже мёртв. Но факт остаётся фактом: пока специалисты способны найти способ создания джейлбрейков новых версий iOS, в системе полно уязвимостей.

Джейлбрейк даёт доступ к файловой системе и технически обеспечивает пользователю root-права. Вы получаете полный контроль над гаджетом, потому что обходите защитные механизмы iOS.

Самая первая iPhone OS 1.0 была взломана спустя 11 дней после выхода. Дальше раз на раз не приходился: так, версия 2.0 продержалась 35 дней, а 6.0 взломали в день выхода. Возьмём более свежие примеры: от выхода iOS 9.0 до выпуска джейлбрейка прошло 28 дней, iOS 9.1 – 142 дня, iOS 10 – 106 дней.

За взлом iOS 11.1 на хакатоне Pwn2Own хакеры получили 195 тыс. долларов. Актуальную версию iOS 11.2.1, которая вышла 13 декабря, спустя два дня взломали специалисты Ali Secure Pandora Lab. Правда, общедоступную утилиту для джейлбрейка они пока не выпустили.

Инструкции из архива Vault 7

Массив документов Vault 7 в марте 2017 года опубликовал проект Wikileaks. В нём содержались инструкции по взлому смартфонов и других устройств, которые предположительно использует ЦРУ.

Известно, что в архиве было не менее 14 эксплоитов для iOS, а также инструменты для взлома других систем. Значительная часть эксплоитов использовала уязвимости нулевого дня, которые были известны только хакерам и ещё не были устранены.

После публикации Apple заявила, что закрыла все дыры, которые эксплуатировали спецслужбы. Правда, не уточнила, когда.

Показательный случай со смартфоном стрелка из Сан-Бернандино

В руках ФБР в 2016 году оказался iPhone 5c, принадлежавший стрелку из Сан-Бернардино. 21 декабря 2015 года двое нападавших расстреляли 14 человек, ещё 24 получили ранения.

Террористов застрелили. Но чтобы установить обстоятельства атаки, необходимы были данные со смартфона.

Напомним: в iPhone 5c нет сканера отпечатка пальца. Взломать нужно было лишь пароль.

Apple официально отказалась разблокировать iPhone 5c и долго препиралась с ФБР. В итоге бюро обратилось к специалистам израильской компании Cellebrite. Те взломали смартфон и передали Apple отчёт об уязвимости, которая позволила им это сделать.

Но в то же время и случай со стрелком, и публикация документов из архива Vault 7 показали, к примеру, что ЦРУ, АНБ, ФБР и другие ведомства не имеют доступа к базе паролей всех владельцев смартфонов Apple. Так что здесь палка о двух концах – вангуем, что Android-смартфон взломали бы быстрее и без лишнего шума.

Face ID, который слишком часто ошибается

Конечно, Face ID – это скорее часть iPhone X, а не iOS. Но так как система биометрической идентификации имеет непосредственное отношение к безопасности, не рассказать о ней не можем.

До старта продаж iPhone X пользователи выдали новой системе огромный кредит доверия. Но ошиблись. Ещё бы: Apple заявила, что Face ID как минимум будет различать близнецов, а первые тесты показали обратное.

Face ID нередко не отличает детей и родителей. А одной жительнице Китая и вовсе пришлось дважды возвращать iPhone X в магазин, потому что смартфон постоянно путал её с коллегой. Упорная девушка.

Более того: из-за особенностей iOS разработчики имеют неограниченный доступ к цифровым слепкам лиц, созданных Face ID. Apple практически не регулирует работу третьих лиц с этими данными.

Разработчик приложения MeasureKit Ринат Ханов показал, какие сведения о микродвижениях лица доступны приложениям для iOS благодаря Face ID:

Кажется, доктор Лайтман из «Теории лжи» уже остался без работы.

Да и вообще с Face ID проблем не оберешься. Вот здесь всё, о чём стоит знать до покупки.

Зачем джейлбрейк, если есть DFU

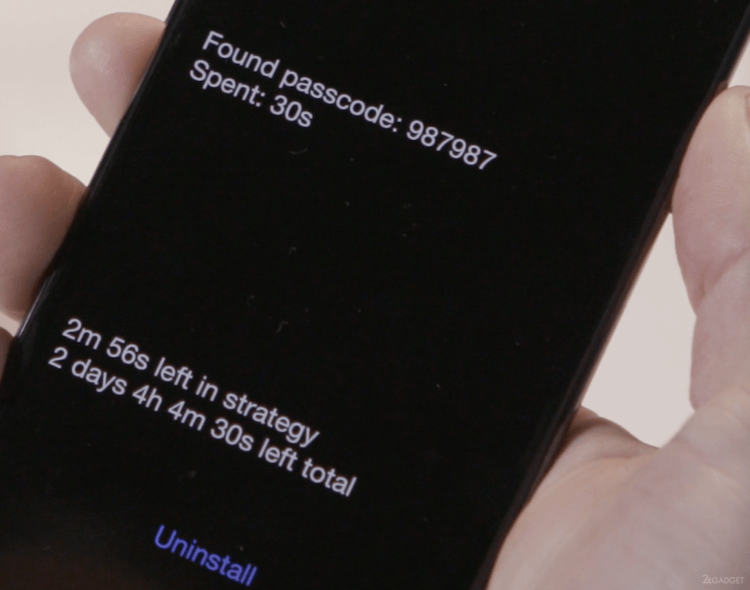

iOS не защищена от банального брутфорса. Даже без джейлбрейка она крайне уязвима. Это доказали китайские хакеры, которые придумали, как подобрать код-пароль к системе простым перебром.

В норме у iOS есть ограничение на количество попыток ввода пароля. Но не в режиме DFU, который позволяет восстановить прошивку.

Чтобы активировать режим, нужно ввести код-пароль. Можно подбирать его вручную, но это долго и сложно.

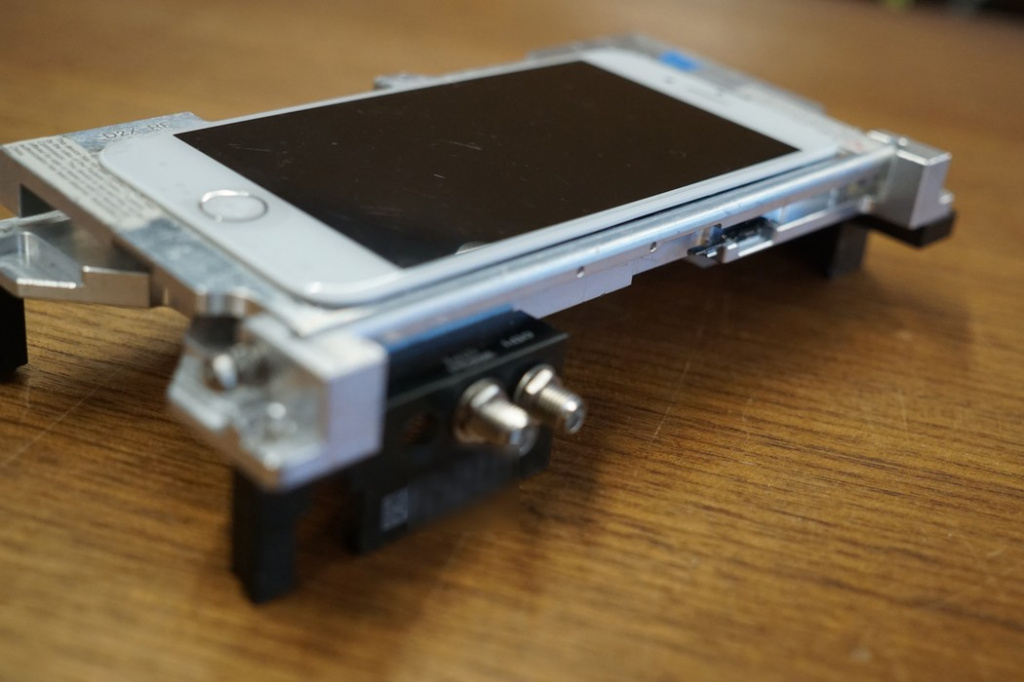

Разработчики собрали гаджет, который перебирает пароли автоматически. Обошелся он в 500 долларов.

Четырёхзначный пароль подбирается 20 часов. Шестизначный – гораздо дольше. Но нет ничего невозможного.

Что будет, если кто-то узнает ваш код-пароль в iOS 11?

Если кто-то подберёт или подсмотрит комбинацию, то пиши пропало. К примеру, раньше пароль от резервной копии хранился в iTunes и принадлежал непосредственно устройству. Он позволял восстановить данные на любом компьютере.

Теперь вы можете сбросить пароль от резервной копии, если знаете код-пароль устройства. Удалить код-пароль можно в несколько свайпов: в разделе «Настройки» – «Основные» – «Сброс». После установки нового пароля получите и резервную копию.

Ввод кода-пароля в iOS 11 подтверждает и сброс Apple ID. А значит, он даёт возможность удалённо заблокировать устройство или обойти блокировку iCloud, получить доступ ко всем данным и сменить верифицированный номер телефона.

С кодом-паролем можно даже отключить функцию «Найти мой iPhone». Также он даёт доступ к связке паролей, журналам вызовов, фотографиям, геолокации, данным о местоположении, истории браузера, исходному паролю смартфона.

А хотели, как лучше.

Как бороться с несовершенствами iOS

Создатель защищённого мессенджера Telegram и сооснователь «ВКонтакте» Павел Дуров дал пять простых рекомендаций, которые помогут каждому пользователю:

1. Не пользуйтесь джейлбрейком и другими инструментами для установки нелегальных программ, если вы на 100% не уверены в своих действиях.

2. Не устанавливайте приложения из подозрительных источников.

3. Оперативно обновляйте ОС, не пренебрегайте обновлениями безопасности.

4. Выбирайте производителей, которые поддерживают устройства на протяжении длительного времени.

5. Помните, что старые устройства, которые не поддерживаются производителями, более уязвимы.

Выводы

Свежие версии iOS – действительно самые безопасные и защищённые коммерческие мобильные ОС. Но багов в «яблочной оси» хватает.

Радует, что Apple и формально, и фактически пресекает все попытки получить личные данные пользователей без их на то согласия. Взломать и продать краденный iPhone сложнее, чем смартфон на Android. Да и скачать файлы, просто подключив смартфон к компьютеру, не получится.

Также достойно реализовано многоуровневое шифрование данных. Шифруется и информация об отпечатке пальца, к тому же на диске она не хранится. Свои данные можно удалённо или автоматически (после нескольких неудачных попыток входа) стереть с устройства с iOS. Есть и встроенные механизмы предотвращения слежки.

Однако iOS взламывали, взламывают и будут взламывать. К примеру, подобрать четырёхзначный пароль в iOS можно за 20 часов и 500 долларов. Наверное, это всё, что вам нужно знать.

Легко ли взломать iPhone и как это делают спецслужбы

Если вы думаете, что спецслужбы, которые взламывают iPhone подозреваемых в совершении преступлений, всесильны, это, конечно, не так. По данным Motherboard, до половины всех смартфонов, проходящих в качестве вещественного доказательства по уголовным делам, так и остаются в сохранности, не позволяя извлечь из них нужные следователям данные. Мало того, что используемые методы взлома могут оказаться неэффективными применительно к конкретной модели iPhone, так ещё и хранящиеся в их памяти сведения, как иногда выясняется, оказываются зашифрованы.

Apple не помогает спецслужбам взламывать iPhone, но оказывает другую посильную помощь

Читайте также: Ультразвук позволяет взломать любой смартфон и iPhone в том числе

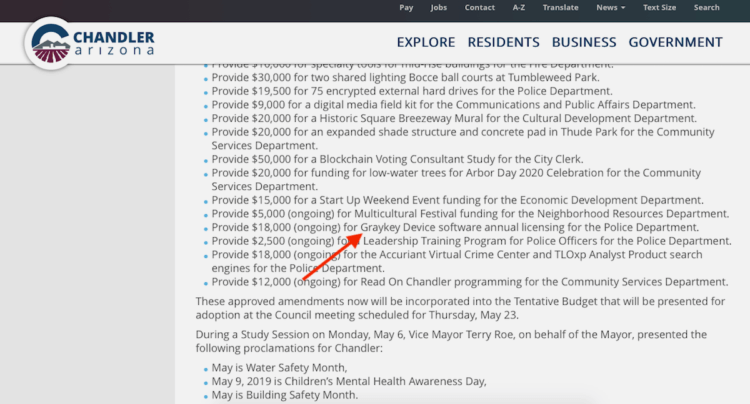

Меньше всего проблем со взломом, конечно, испытывают правоохранители федерального или столичного уровня. У них гораздо больше возможностей для взлома, чем у региональных, которые зачастую имеют доступ только к инструментам подбора пароля вроде GrayKey или Cellebrite, что далеко не всегда может сработать. Дело в том, что далеко не всегда iPhone, который нужно взломать, поступает в распоряжение спецслужб в исправном виде. Некоторые аппараты добираются до следственного отдела повреждёнными и либо не включаются вообще, либо не распознают Lighting-кабель, посредством которого к нему подключают оборудование для подбора паролей.

Как разблокировать айфон без пароля

Взломать iPhone удаётся далеко не всегда, потому что некоторые образцы попадают следователям повреждёнными

По словам источника Motherboard в ФБР, у американских спецслужб есть масса способов получить необходимую информацию. Иногда это просто подбор пароля, а иногда – реальный обход механизмов безопасности операционной системы. При этом, объяснил он, ситуация сильно осложняется тем, что Apple постоянно внедряет новые способы защиты, но, как правило, в большинстве случаев это не является препятствием для извлечения нужных данных. А наиболее распространённой причиной неудач оказываются сильные повреждения, как, например, в случае с iPhone стрелка из Пенсаколы.

Читайте также: ООН требует расследовать взлом iPhone Джеффа Безоса через WhatsApp

Если взлом конкретного смартфона не представляется возможным, но имеет высокую ценность, его отправляют в столицу или на федеральный уровень. Там аппарат либо ремонтируют, либо пытаются взломать его так. Но даже если iPhone полностью исправлен, существует большая вероятность не получить те сведения, которые ожидали правоохранители. Из-за того, что оборудование для взлома, как правило, извлекает файловую систему смартфона, а многие пользователи предпочитают использовать облачные сервисы, далеко не все данные оказываются продублированы непосредственно в самом iPhone.

Что iPhone может рассказать о вас

Объём данных, который удаётся получить из каждого взломанного iPhone, очень индивидуален и может сильно варьироваться от аппарата к аппарату. Если один позволил получить доступ к истории поисковых запросов, SMS-сообщениям, фотографиям, звонкам и перемещениям, второй может ограничиться только звонками, потому что пользователь мог отключить службы геолокации, запретив им отслеживать свои перемещения, фотографии – хранить в облаке, а переписываться в мессенджере, который, к слову, тоже можно защитить биометрией, не говоря о штатных механизмах шифрования. В этом случае прочесть переписку и другие данные будет нельзя.

Читайте также: Как выглядит лаборатория по взлому iPhone полиции Нью-Йорка

Впрочем, тогда, когда извлечь нужные данные невозможно, правоохранители обращаются к Apple. Практика показывает, что компания довольно активно помогает спецслужбам, предоставляя им широкий перечень сведений о нужном пользователе. Из-за того, что сервис iCloud глубоко интегрирован в среду любого iPhone, компании удаётся собирать довольно большой информационный массив, в том числе данные о перемещениях пользователя, его платежах, фотографии и места, в которых они были сделаны, сведения о здоровье, количестве пройденных за день шагов, история поисковых запросов и многое-многое другое, о чём мы, скорее всего, даже не догадываемся.

Как разблокировать iPhone без пароля. Есть целых 8 способов

Совершенной защиты не существует – есть лишь разные степени надёжности. Это касается и айфонов.

Недавно мы объясняли, как важно иметь цифро-буквенный пароль блокировки, а не стандартный 6-циферный в iOS. Но это только вершина айсберга, а под ним – настоящий хардкор.

Рассказываем, как обходят способы блокировки iPhone и можно ли от этого защититься.

Как устроена система защиты пароля в iOS, коротко

Если вы 10 раз введете неправильный пароль, девайс заблокируется. После первых 5 попыток придется ждать 1 минуту, затем время до следующей попытки ввода будет увеличиваться.

Если вы понимаете, что пароль уже не вспомните, Apple предлагает стереть все данные с устройства. Это вполне ОК, если у вас есть бэкап. О трех простых способах сохранить данные читайте здесь.

Удалить пароль с iPhone или iPad можно только с помощью компьютера. Инструкция на сайте Apple. Если нет ПК, можно обратиться в авторизованный сервисный центр или розничный магазин, там предоставят.

Защита пароля в iOS действует хуже в режиме DFU

DFU (device firmware update) – особый режим, который дает доступ к инженерному меню, позволяет восстановить прошивку и т.д. Фокус в том, что в DFU нет ограничений на количество попыток ввода пароля.

Таким образом, если задаться целью, можно подобрать код и разблокировать смартфон. Если лень вводить цифры вручную, можно купить гаджет для автоперебора за 500 долларов (уже дешевле). Но есть и более профессиональные системы, они куда дороже.

Посмотрим, как это делают профессионалы. В образовательных целях, разумеется.

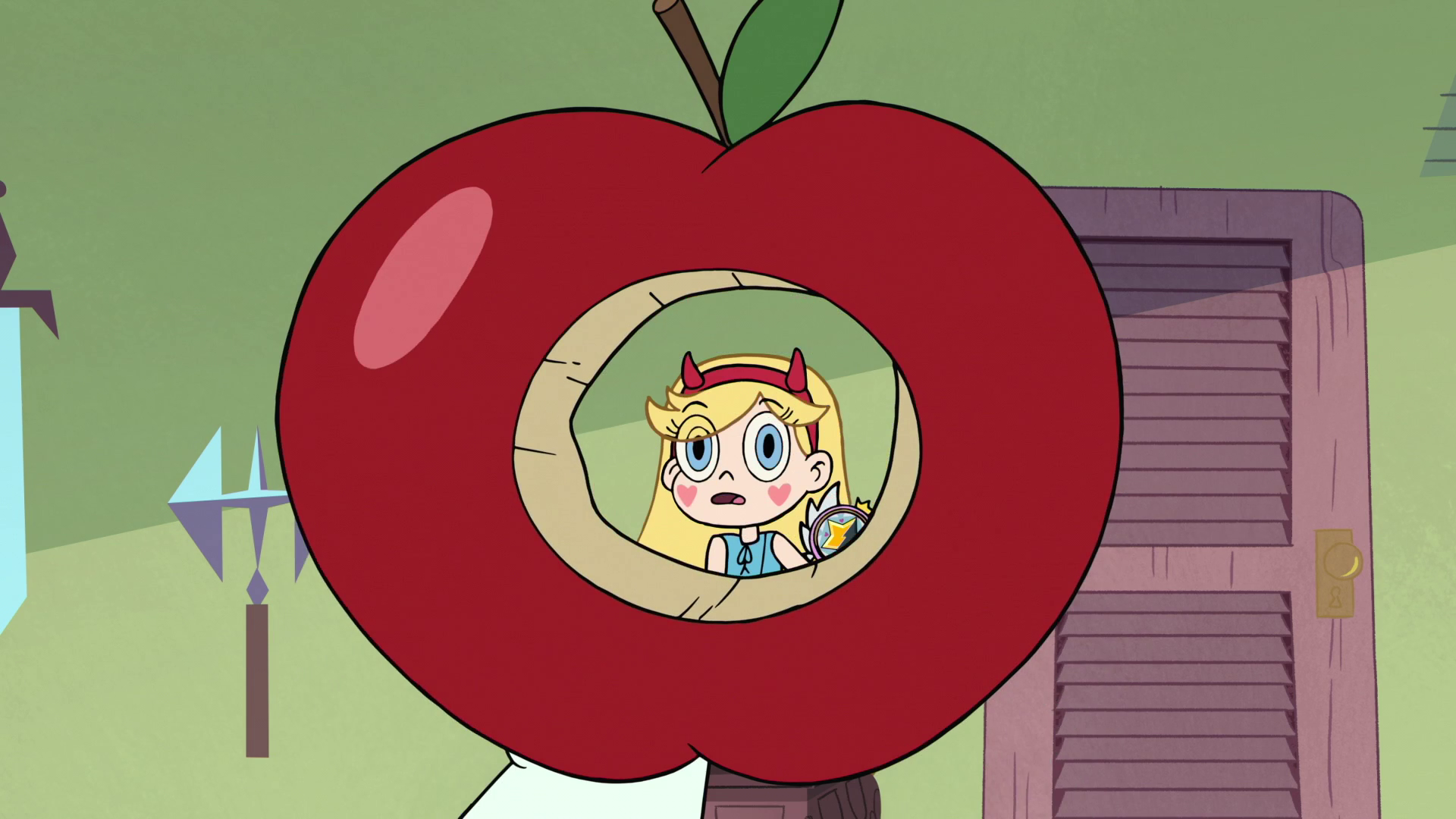

1. Как обходят Face ID

Когда Face ID только появился в iPhone X, в нем было полно дыр. Apple утверждала, что систему распознавания лиц не обойдут даже близнецы.

Но что-то пошло не так. Face ID порой принимал детей за их родителей. А одна покупательница дважды возвращала смартфон в магазин – тот упорно путал её с коллегой. В общем, система была неудобной и небезопасной.

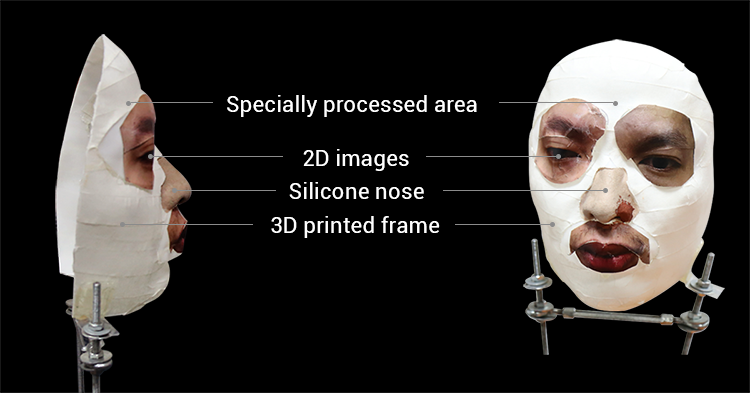

Вьетнамская компания Bkav потратила всего 150 долларов, чтобы создать маску-обманку для Face ID. Основу напечатали на 3D-принтере, нос сделали из силикона, глаза и рот распечатали и наклеили на макет.

Face ID принял маску за владельца:

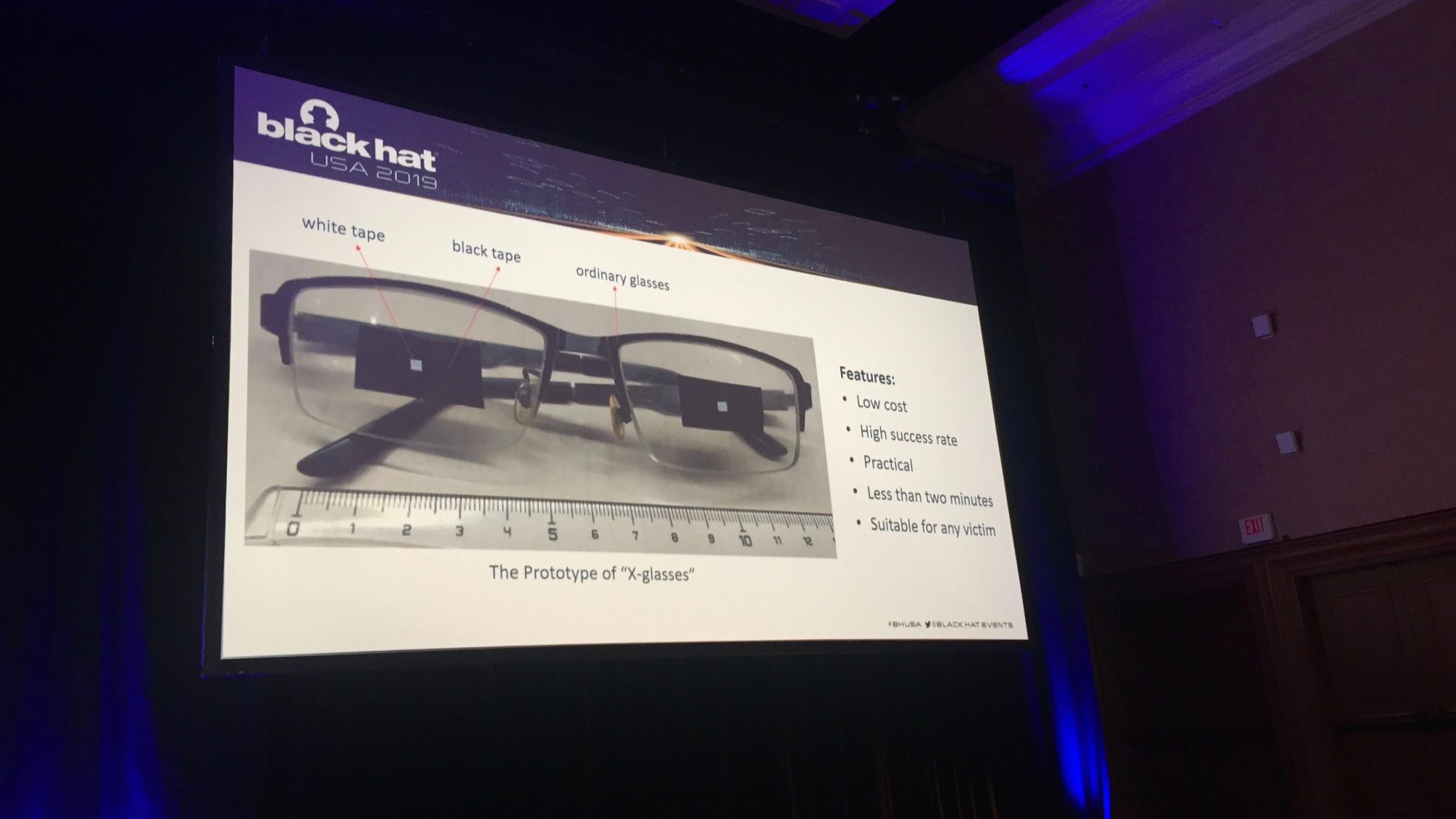

Вскоре это пофиксили. Но в августе 2019 года нашли ещё более забавный способ разблокировки. Исследователи Tencent показали, как обмануть Face ID с помощью обычных очков и изоленты.

Если на вашем iPhone активирована функция распознавания внимания, смартфон регулярно проверяет, смотрите ли вы на экран. Но если на вас надеты очки, то Face ID не будет считывать 3D-информацию в области глаз. Система считает, что там чёрные зоны с белыми точками.

Итак, если вы спите или потеряли сознание, то ваш смартфон будет легко разблокировать. Специалисты просто наклеили квадраты изоленты с точками-прорезями посередине на очки и надели их на “спящего” коллегу. И его iPhone успешно разблокировался.

Дыру уже закрыли. Но осадочек остался.

2. Как подделывают отпечатки пальца

Система Touch ID хеширует цифровые сканы отпечатков и сохраняет хеши в защищенной области Secure Enclave, отделенной от основного хранилища.

Когда вы пытаетесь заблокировать iPhone с помощью отпечатка, Touch ID сверяет новый код с данными из Secure Enclave. А расшифровка отпечатка пальца хранится в оперативной памяти и только сразу после сканирования.

Конечно, это куда круче, чем сканы-картинки в определенных папках (таким грешили некоторые китайские девайсы). Но… Touch ID первого поколения можно было обмануть с помощью листа бумаги с распечатанным в разрешении 2400 dpi отпечатком. Если у вас iPhone 5s, попробуйте, может сработать.

Более того: отпечаток можно снять прямо с экрана. И не только разблокировать iPhone со старым сканером, но и запретить настоящему владельцу стирать данные с него.

С более новыми моделями сложнее. Нужен 3D-принтер и материал, который смартфон примет за человеческую кожу. И достаточно точный 3D-макет пальца. И ограниченное число попыток.

Эксперт по биометрической идентификации Анил Джейн и его коллеги из Университета штата Мичиган разработали технологию производства таких “поддельных пальцев” из проводящего электрический ток силиконового состава и пигментов. Подделки обладали теми же механическими, оптическими и электрическими свойствами, что и пальцы реальных людей.

Формально технология должна была улучшить надежность сканеров. Но всё зависит от того, в чьих руках она оказалась бы.

Другие исследователи, имея лишь хорошее фото пальца немецкого министра обороны Урсулы фон дер Ляйен, сделали его 3D-модель. Снимали не палец отдельно – отпечаток кадрировали со снимка высокого разрешения.

Министр согласилась поучаствовать в эксперименте. Результат – она сама доказала, что метод действительно работает.

3. Как получить доступ через единственное сообщение

Киберэксперты Натали Силванович и Сэмюэл Гросс из Google Project Zero показали, как уязвимость CVE-2019-8641 обеспечивает доступ к паролям, сообщениям и e-mail. А ещё позволяет включать камеру и микрофон на iPhone.

Project Zero занимается поиском уязвимостей в продуктах Google и её конкурентов. Эксперты заявили: если знать Apple ID жертвы, достаточно отправить жертве сообщение, сконфигурированное особым образом.

В iOS встроена технология ASLR, которая усложняет эксплуатацию некоторых уязвимостей. Она меняет расположение важных структур данных в адресном пространстве системы: например, стека, кучи, подгружаемых библиотек, образов исполняемых файлов.

Силванович и Гросс нашли способ обойти ASLR. Используя эту и другие пять найденных уязвимостей, эксперты добились выполнения произвольного кода на iPhone. На черном рынке за информацию об этих багах заплатили бы около 10 млн долларов.

Хорошая новость: основную и самую сложную уязвимость CVE-2019-8641 закрыли в iOS 12.4.2 в сентябре 2019 года. Плохая: сколько ещё найдется подобных дыр, не знает никто. Но статистика не радует.

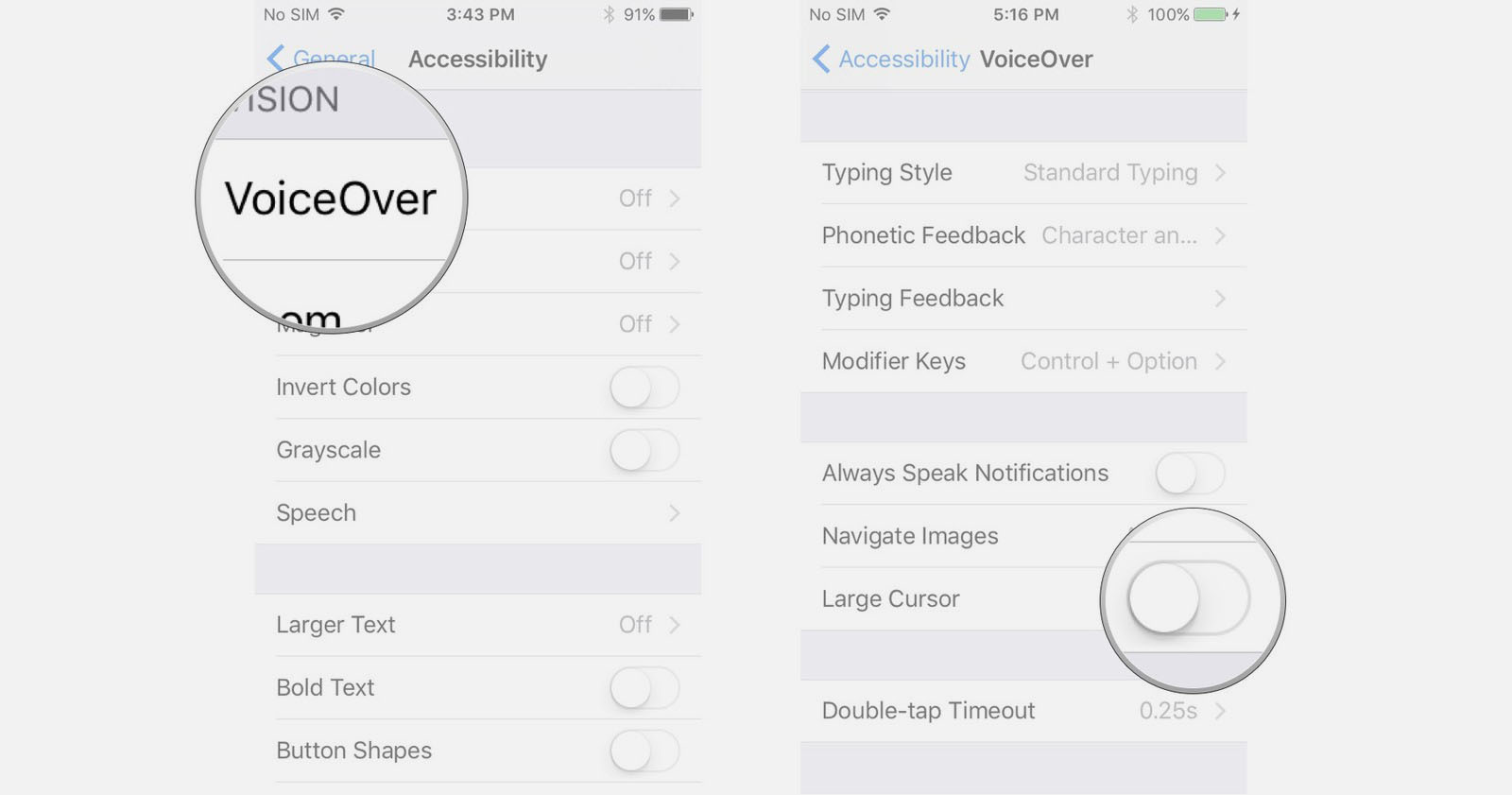

4. Как обойти блокировку с помощью голосовых команд

Если вы до сих пор не обновились с iOS 12, у нас плохие новости. Siri “поможет” разблокировать ваш iPhone.

Достаточно вызвать голосовой помощник с экрана блокировки и попросить ее активировать службу VoiceOver. После этого мошенник сможет позвонить на ваш iPhone, в момент вызова выбрать на его экране ответ сообщением и нажать на клавишу «+».

Следующий этап – отправка специального сообщения на смартфон жертвы. Если служба VoiceOver активна, оно вызывает системную ошибку и открывает доступ к интерфейсу сообщений и списку последних набранных контактов, включая полную информацию о них.

Чтобы защититься от этого, запретите вызывать Siri с заблокированного экрана: это делается в меню «Настройки» — «Touch ID и код-пароль» — «Доступ с блокировкой экрана».

5. Как взламывают смартфоны ультразвуком

Специалисты из Вашингтонского университета в Сент-Луисе, Мичиганского университета и Китайской академии наук доказали, что активировать помощников можно даже ультразвуком.

Ученые использовали пьезоэлектрический преобразователь, который передавал голосовые команды с помощью ультразвуковых волн. Сигнал направлялся через твердые поверхности – например, сквозь стол, на котором лежал смартфон.

Человеческое ухо ультразвук не слышит, а смартфон реагирует на такие частоты. Твердый чехол – не помеха: даже наоборот, чем он толще и плотнее, тем лучше передает сигнал.

С помощью ультразвука ученым удалось отправлять SMS, совершать звонки и получать доступ к основным функциям. Метод сработал не только для iPhone – атаковали также модели Xiaomi, Samsung, Huawei.

Но если положить смартфон на что-то мягкое, метод не сработает. Да и полную разблокировку он не дает. К тому же Siri и другие ассистенты можно заставить идентифицировать владельца, чтобы они не реагировали на чужие голоса.

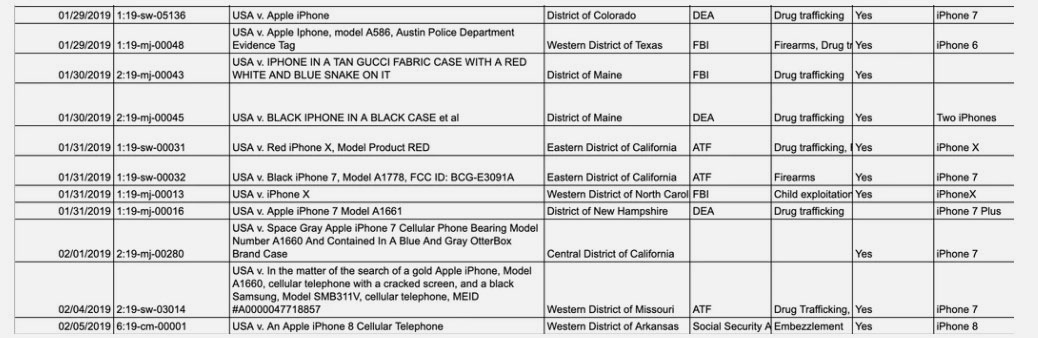

6. Как используют технику Cellebrite

Журналисты Motherboard собрали материалы по 516 ордерам на получение данных с iPhone за 2019 год. В 295 случаях информацию удалось извлечь.

Дело здесь скорее не в технических сложностях, а в бюджетах на взлом и серьезности ситуации. У кого есть доступ к Cellebrite и GrayKey, тот гораздо ближе к успеху.

Эксперты израильской компании Cellebrite готовы взломать пароль iPhone за сутки. Но только если непосредственно получат сам смартфон. Что с ним будут делать и как извлекают информацию, специалисты не распространяются.

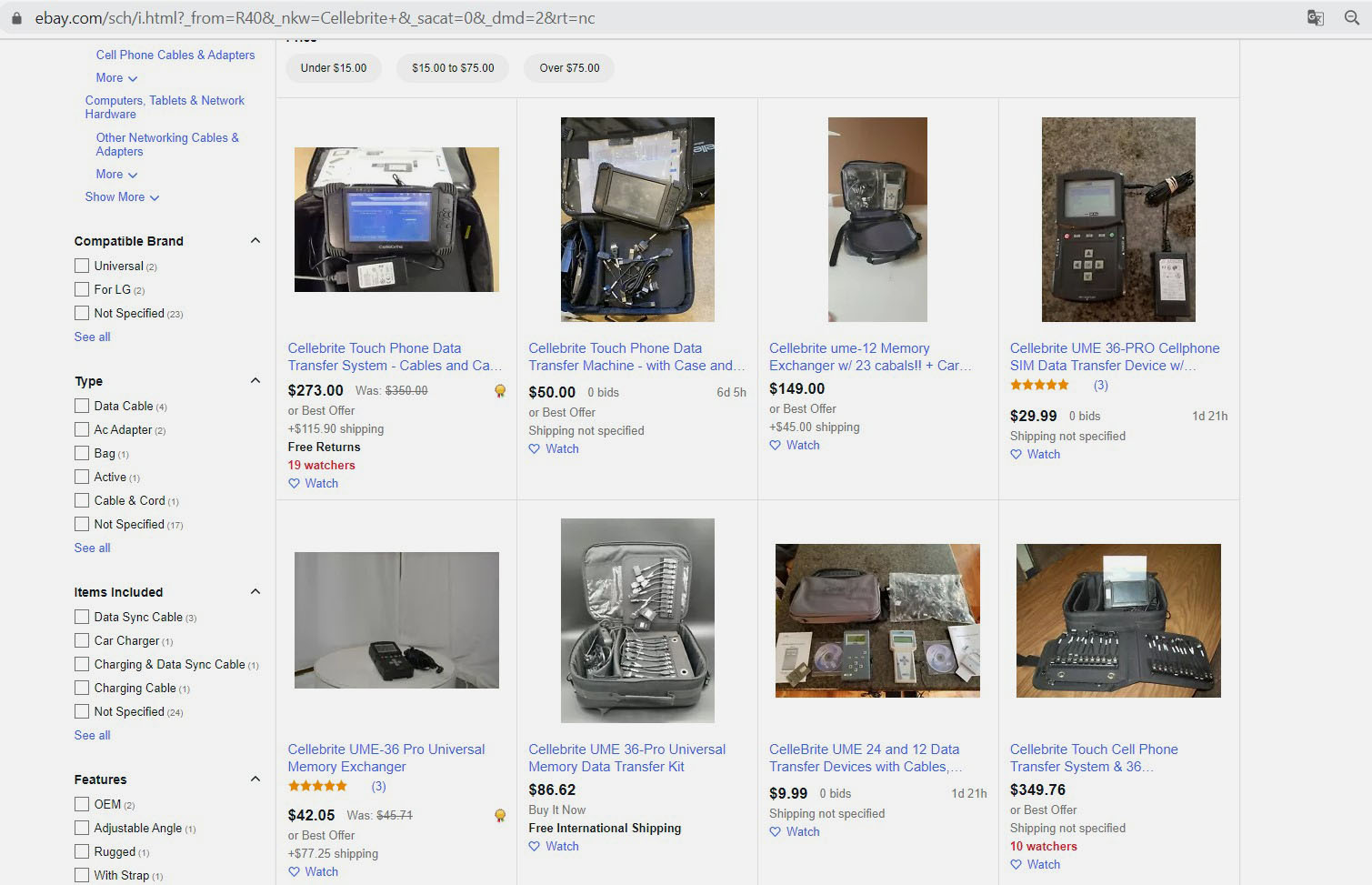

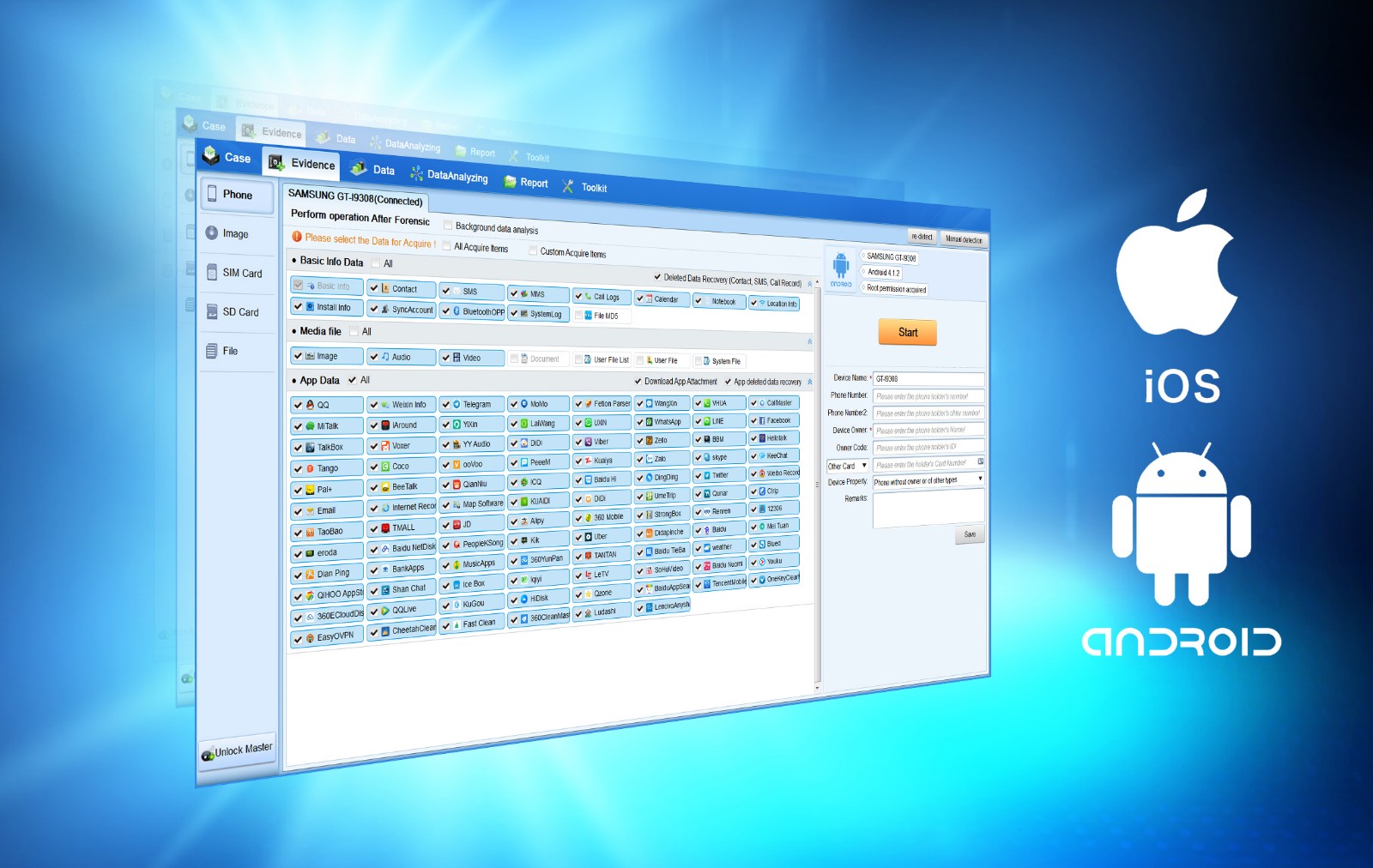

Кроме того, продают UFED (Universal Forensic Extraction Device – универсальное устройство для извлечения данных по решению суда) и другие подобные продукты, оборудование, софт, облачные решения, киберкиоски.

Техника работает только с прямым подключением к серверу производителя. Формально это нужно для проверки лицензии и контроля законности использования решения для взлома.

Устройства Cellebrite продаются относительно свободно. Ценник на комплект “хард + софт” стартует от 15 тыс. долларов. Но на eBay и других аукционах можно взять устаревшую модель за смешные деньги – ещё бы, она же не справится с новыми iPhone, да и лицензия может быть просроченной.

Для информации: в 2016 году Cellebrite получила 1 млн долларов за взлом iPhone 5c стрелка из Сан-Бернардино. Тогда в iOS даже не применялось шифрование, а смартфон не комплектовался сканером отпечатка пальца.

И как бы Apple не защищала устройства, вскоре после выхода новой прошивки Cellebrite подбирает к ней отмычки. Занимает это от нескольких дней до пары месяцев.

Данные сливаются из памяти смартфона, SIM-карт, карт памяти.

Как Cellebrite находит дыры в защите iPhone? Сотрудники компании, как и хакеры, постоянно охотятся за dev-fused-версиями – рабочими прототипами смартфонов.

В dev-fused, как правило, не установлена ОС, есть только инженерное меню Switchboard и отдельные компоненты. Либо производители оставили в ПО различные лазейки для тестирования. Это облегчает реверс-инжиниринг и поиск уязвимостей 0-го дня, о которых не знают разработчики.

Из лабораторий Apple вынести прототипы нереально. Проще получить их с заводов контрактных сборщиков вроде Foxconn.

Сотрудники продают компоненты, часто не представляя их реальную цену. Их можно понять – сборщики в лучшем случае зарабатывают пару десятков долларов за ненормированный рабочий день.

7. Как работает GrayKey

GrayKey – разработка компании Greyshift из Атланты, США. Её основал бывший инженер по безопасности Apple.

Greyshift поставляет свои решения только правоохранительным органам США и Канады. Без всяких исключений.

Устройство может подобрать код разблокировки на iPhone. С его помощью, к примеру, в январе взломали iPhone 11 Pro Max.

Скорость работы GrayKey – примерно как у Cellebrite. Код из 4 цифр взламывается за 11 минут, из 6 цифр – за 11 часов, из 10 цифр – за десятилетия (но кто им пользуется?!).

Кстати, в конце 2019 года GrayKey подорожал. Повышение цен объяснили появлением новых технологий защиты iOS от взлома и, соответственно, новой ревизией устройства – GrayKey RevC.

За лицензию на онлайн-версию инструмента просят 18 тыс. долларов США за 300 взломов в год, раньше она стоила 15 тыс. А оффлайн-версия по-прежнему стоит 30 тыс. долларов, ограничений по срокам использования нет.

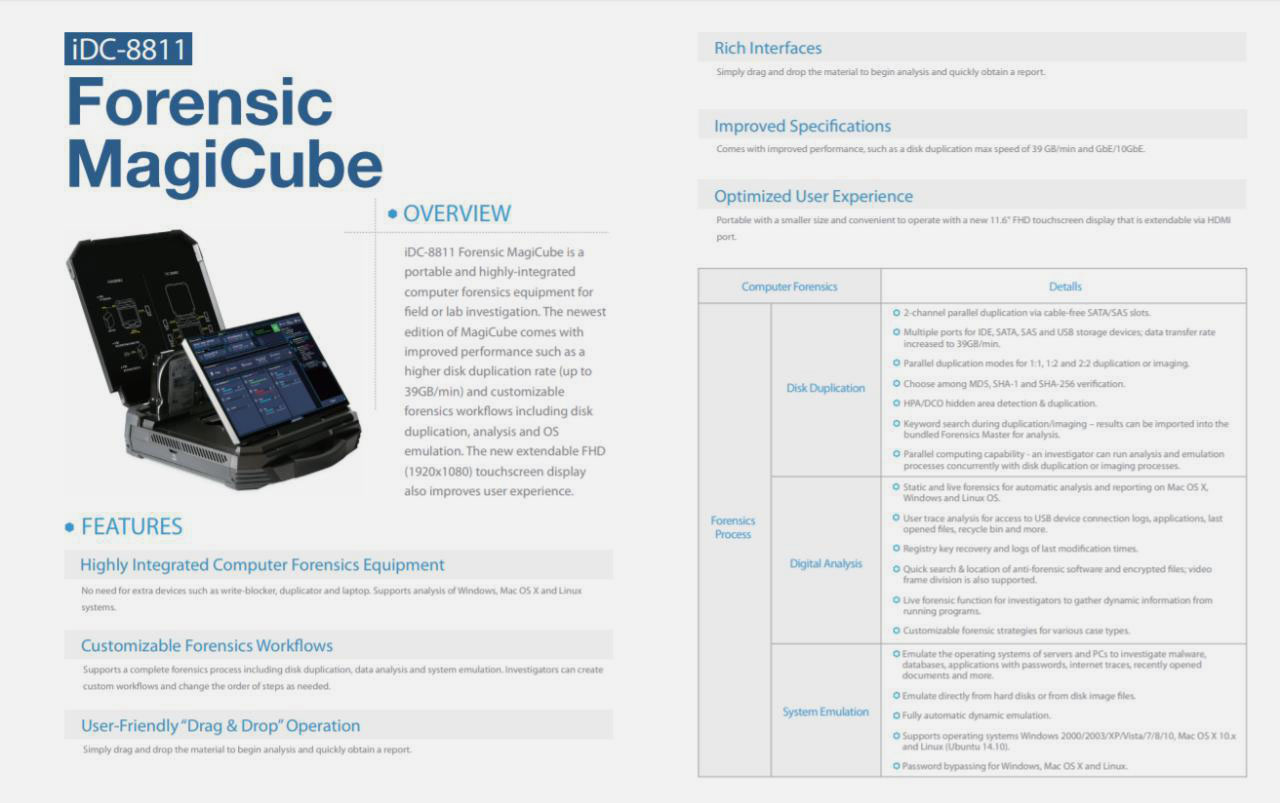

8. Как работает MagiCube, который закупал Следственный комитет

Два года назад ВВС писал о таинственных гаджетах MagiCube из Китая. Эксперты заявляли: если GrayKey и Cellebrite потребуются сутки на взлом iPhone, то китайская магия справится всего за 9 минут.

“Чемоданы” iDC-8811 Forensic MagiCube в июле 2018 года разработала компания Xiamen Meiya Pico Information. Сообщалось также, что MagiCube “заточены” на получение данных из мессенджеров. Дескать, самая ценная информация именно там.

Для анализа закупили дополнительное ПО – систему iDC-4501 для анализа данных с мобильных устройств и IFM-2008 Forensics Master для данных с ПК.

На инструменты для взлома потратили 5 млн рублей. Это две госзакупки: на 2 млн рублей – для Военного следственного управления СК РФ по Центральному федеральному округу, ещё на 3 млн – для Военного СК по Восточному ФО.

Xiamen Meiya Pico Information – не очередной ноунейм. Компания – действительно один из лидеров сегмента устройств для судебной экспертизы электроники в Китае, более 20 лет на местном и около 10 лет на международном рынке.

Но есть нестыковки. Во-первых, iDC-8811 Forensic MagiCube – это просто дубликатор жестких дисков, который работает под управлением Windows 7. Он может копировать данные и исследовать их. И только если носитель физически подключат к “кубу”. Удаленно в ваш смартфон решение залезть не сможет.

iDC-4501 на момент закупки (в июле 2018-го) мог работать с iPhone только с iOS 10.0–11.1.2. То есть без последних обновлений (iOS 11.1.2 вышла в ноябре 2017 года).

И самое главное: эта система не подбирает пароль от iPhone. А значит, его всё равно придется получать инструментами GrayKey или Cellebrite.

Собственно, UFED 4PC Ultimate от Cellebrite тоже пришлось купить. В него входит всё необходимое, в том числе UFED Physical Analyzer для глубокого декодирования информации с мобильных устройств.

Как защититься

■ Обязательно устанавливайте код доступа – это осложнит задачу взломщикам.

■ Регулярно обновляйте iOS.

■ Храните данные в облачных сервисах. Инструменты для слива информации обычно делают только копию вашей файловой системы (+ данные с SIM-карты и карты microSD), но не получают данных из облака.

■ Не ходите по подозрительным ссылкам и не открывайте письма со странными вложениями.

■ Регулярно делайте бекапы и устанавливайте пароли на них. Если что, можно будет удалить все данные со смартфона, а затем восстановить их из резервной копии.

■ Хорошо подумайте, прежде чем делать джейлбрейк. Root на вашем iPhone упрощает взломщикам задачу.