можно ли взломать макбук

Кто угодно может взломать ваш мак

В одном из недавних материалов, призванных решить проблему поврежденных прав доступа, выяснился неприятный побочный эффект, позволяющий получить доступ ко всем вашим файлам, буквально за 5 минут.

Суть взлома проста, в стандартных инструментах восстановления системы, присутствует маленькая утилита resetpassword. С её помощью можно сбросить пароль любого пользователя в системе, после чего получить полный доступ к его данным.

Как защитить себя, если злоумышленник получает физический доступ к компьютеру.

1. Пароль на прошивку

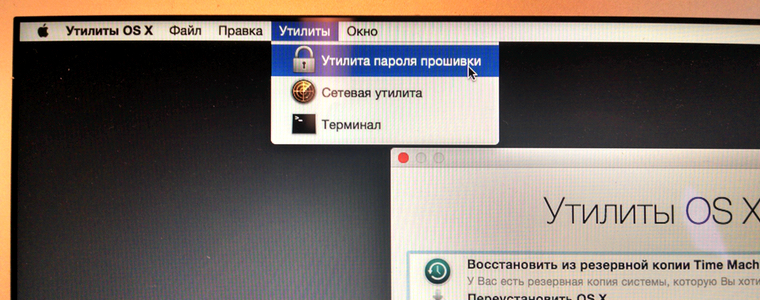

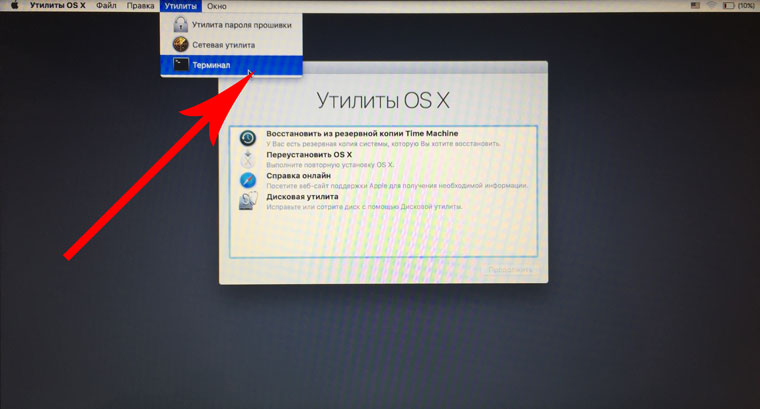

Для установки пароля на прошивку:

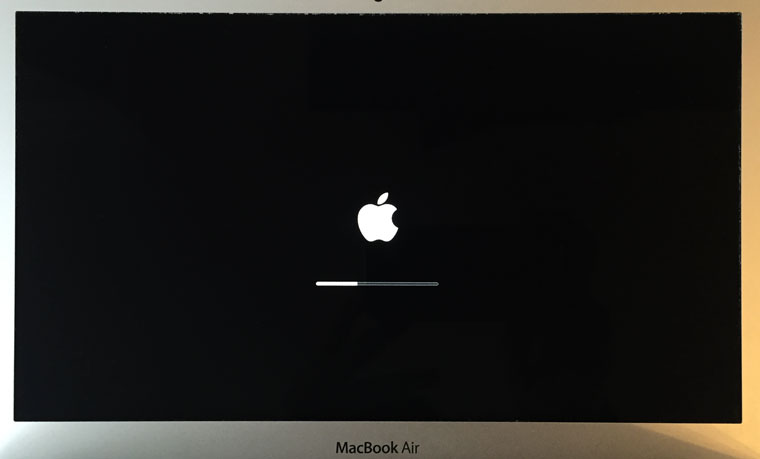

1. Загружаемся в режим восстановления — ⌘+R.

2. Выбираем в верхнем меню пункт Утилиты → Утилита пароля прошивки.

3. Вводим пароль, дважды и соглашаемся с его активацией.

Но данная операция защитит вас исключительно в случае, если кто-то получает кратковременный доступ к компьютеру. Если же ноутбук утерян, то диск можно извлечь, подключить его к другому маку и применить стандартный метод сброса пароля учетной записи. Для предотвращения этой неприятности, используйте FileVault.

2. Включить FileVault

Инструмент шифрующий всю информацию на диске. После шифрования, диск перестанет быть доступен в утилите сброса пароля, таким образом, его перестановка в другой компьютер ничего не даст.

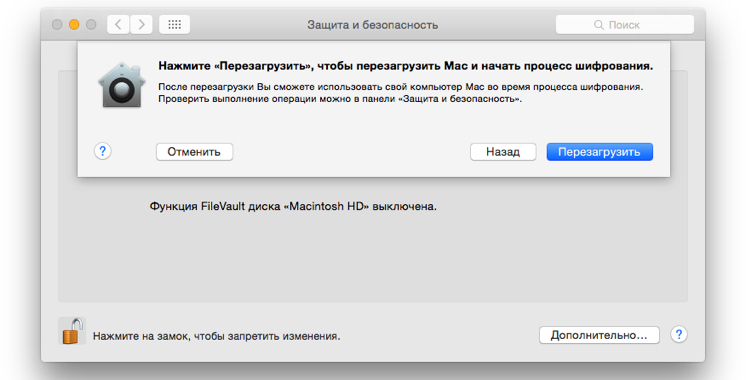

Активация FileVault:

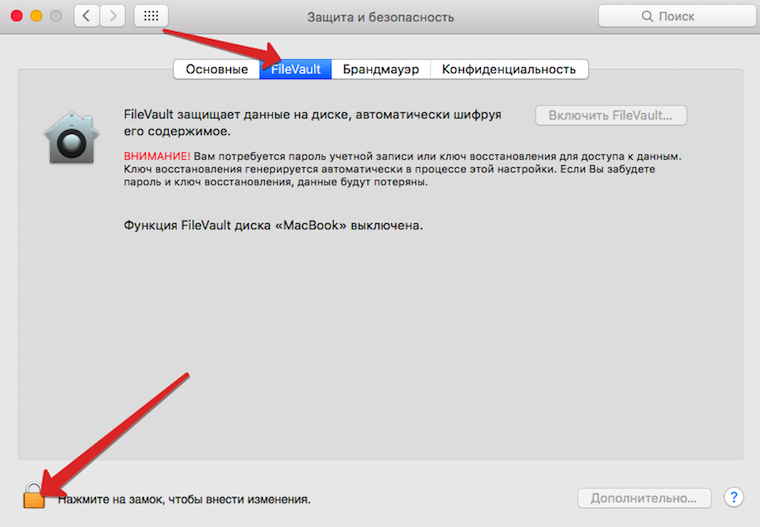

1. → Системные настройки… → Защита и безопасность → FileVault.

2. Нажмите на замок в левой нижней части окна. Для внесения изменений потребуется ввести пароль администратора.

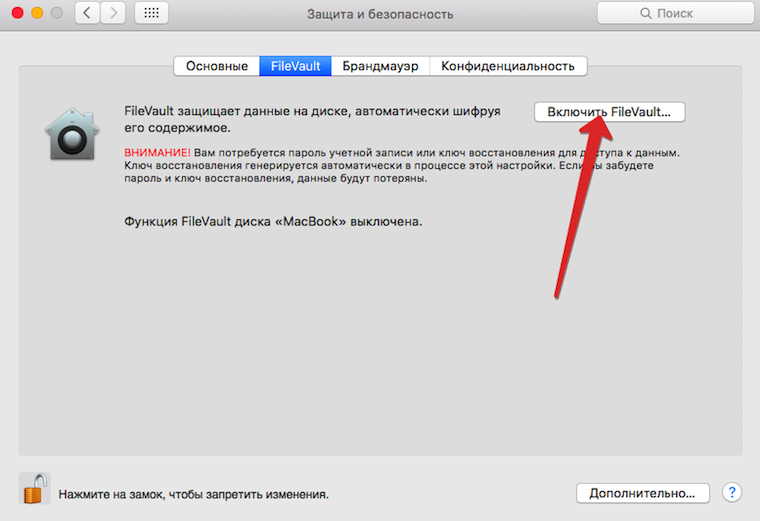

3. Кнопка Включить FileVault стала активной, далее следуйте инструкциям на экране.

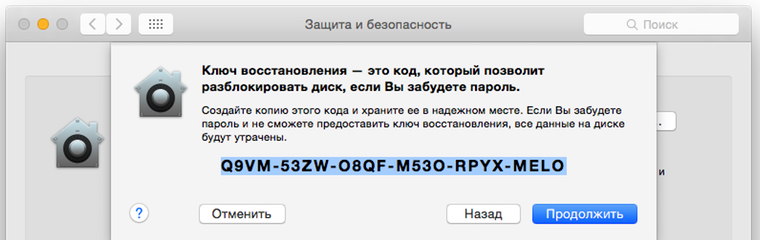

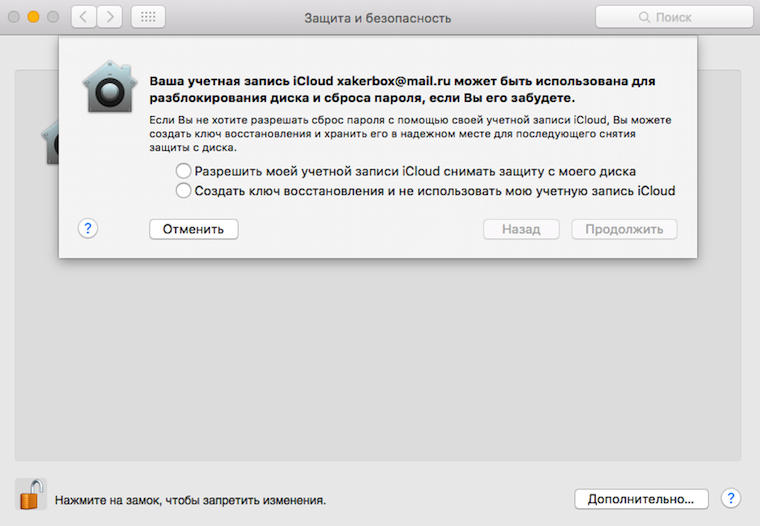

Перед шифрованием диска, вам будут предложены варианты восстановления, в случае утери пароля.

FileVault по умолчанию активирован в OS X Yosemite, но если вы получили эту операционную систему через обновление, тогда наследовались настройки прошлой версии, где он было отключен.

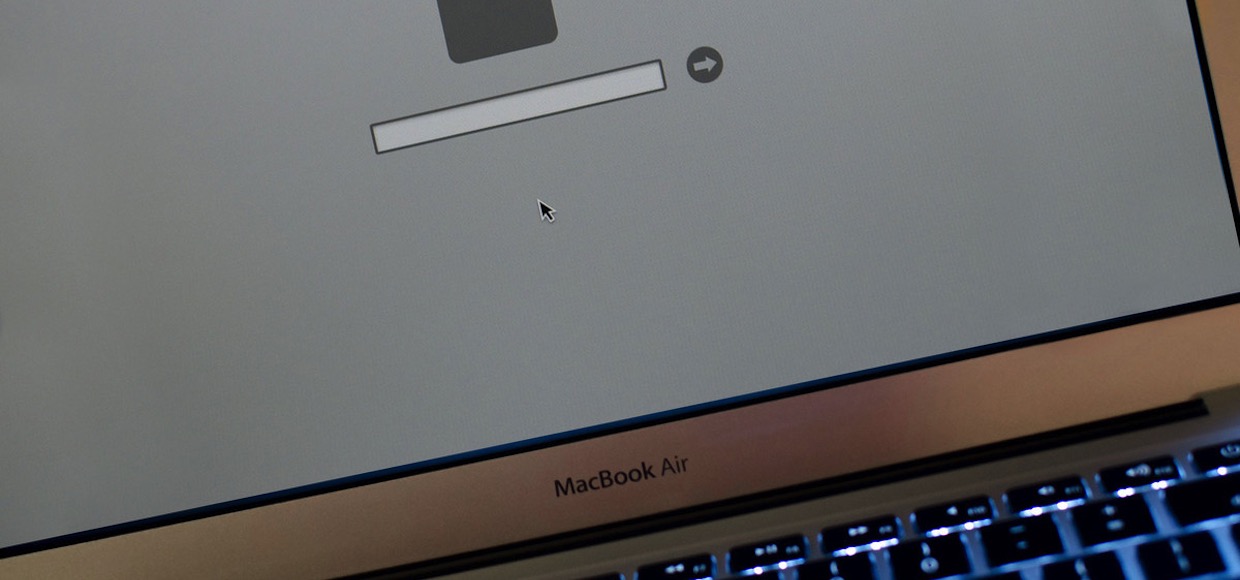

Шифрование диска не только защитит ваши данные, но изменит и окно входа в систему. Происходит это по той причине, что для загрузки OS X, теперь требуется произвести дешифрацию диска, поэтому окно ввода логина загружается из EFI, еще до фактической загрузки ОС. А введенная пара логин/пароль, служит для расшифровки данных и последующей загрузки.

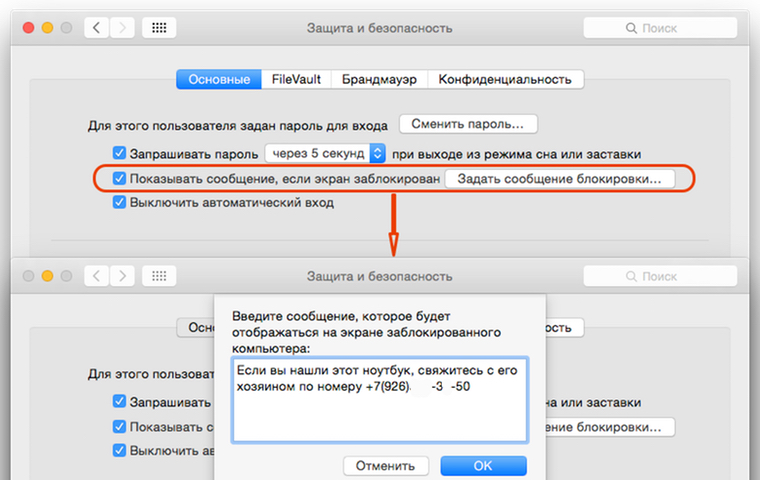

3. Сообщение на экране блокировки

Спасибо за наводку нашему читателю с псевдонимом supchik.

Заключение

Использование этих методов защиты, позволит вам уберечь свои данные в случае кражи ноутбука и превратить хищение в бессмысленное занятие, так как сброс пароля прошивки задача трудоемкая и без специального оборудования невыполнимая.

А как вы защищаете свои данные и настолько ли они ценны, чтобы эту защиту использовать?

РАБОТАЕТ Как взломать пароль и учётную запись OS X за 3 минуты

Рассказываем, как уберечь свои данные.

Вы забыли пароль администратора для включения своего Mac? Не беда, у Apple есть решение. Всего за пару минут вы можете легко сбросить свой пароль и установить новый…

Вот только сделать это может ЛЮБОЙ посторонний человек, который получит доступ к вашему Mac.

Разбираемся в этой особенности OS X.

Как сбросить пароль MacBook

Будем оптимистами и решим, что сменить пароль на MacBook нужно именно вам, а не кому-то постороннему.

Итак, после безрезультатных попыток войти в свою учетную запись, остается единственное решение — сбросить пароль.

1. Нам нужно выключить ноутбук. Находясь на экране ввода пароля, зажмите клавишу Power и удерживайте до тех пор, пока MacBook не отключится. Теперь включаем MacBook и зажимаем комбинацию клавиш Command + R. Удерживаем до момента, пока не появится тоненькая полоска загрузки.

2. Мы попали в Режим восстановления. Открываем Утилиты —> Терминал.

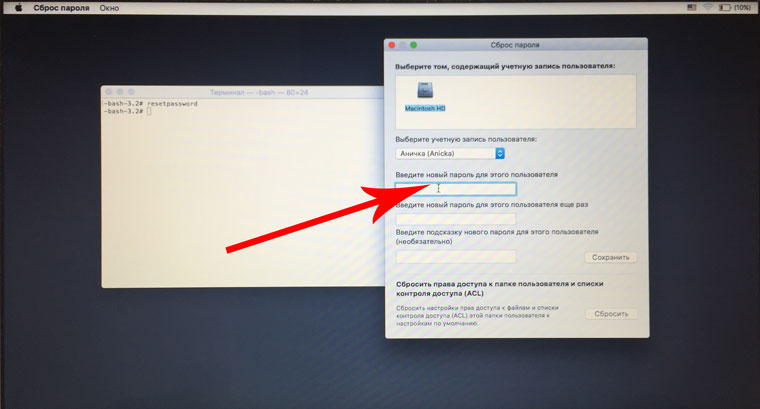

3. Введите следующую команду resetpassword и нажмите Enter.

4. В открывшемся окне введите новый пароль и, при необходимости, подсказку.

5. Достаточно перезагрузить Mac и выполнить вход с новым паролем.

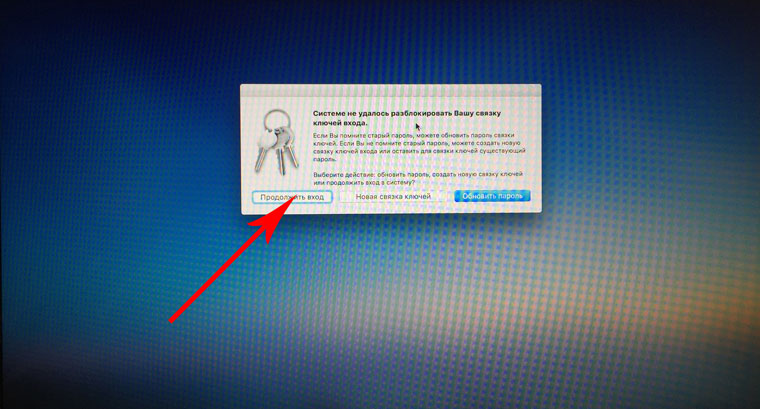

Система начнет тут же предложит обновить пароль для Связки ключей, но, не зная прошлого пароля, выполнить этого вы не сможете.

После загрузки OS X начнет требовать ввести старый пароль от связки ключей. Если вы его не знаете, лучше всего создать новую Связку ключей (ведь вы наверняка помните пароли от учетной записи Apple ID и прочих сервисов).

Как уберечься от кражи данных

До тех пор, пока вы не введете пароль от старой связки ключей, либо не создадите новую, система ведет себя крайне странно. Работать с приложениями очень сложно — они зависают, тормозят и перестают отвечать.

Тем не менее, скопировать необходимую информацию в таком режиме на внешний накопитель проще простого. И если на вашем Mac есть конфиденциальная информация, ее пропажу вы несомненно заметите, но будет уже поздно.

Для того, чтобы уберечь себя от подобной ситуации, достаточно выполнить несколько простых шагов, которые оградят вас от такого свободного доступа к сбросу пароля.

1. Откройте Настройки —> Защита и безопасность, снимите замок защиты в нижнем левом углу и передите на вкладку FileVault.

2. Тапните по клавише Включить FileVaul.

3. На запрос системы о необходимости выбора типа разблокировки, выберите интересующий вас вариант. Разрешить моей учетной записи iCloud снимать защиту с моего диска — более предпочтительный. Нажмите Продолжить.

Теперь остается дождаться пока система окончит шифрование диска. Вариант столько простого сброса с помощью терминала работать на зашифрованном диске не будет, а ваши данные будут в полном порядке.

? Вся правда про взлом MacBook. Реальные методы хакеров

Принято считать, что уровень защищённости macOS гораздо выше, чем у той же Windows. Но неуязвимого программного обеспечения не существует. Так что ваш MacBook тоже можно взломать, а значит, получить доступ к вашим личным данным, фото и т.д.

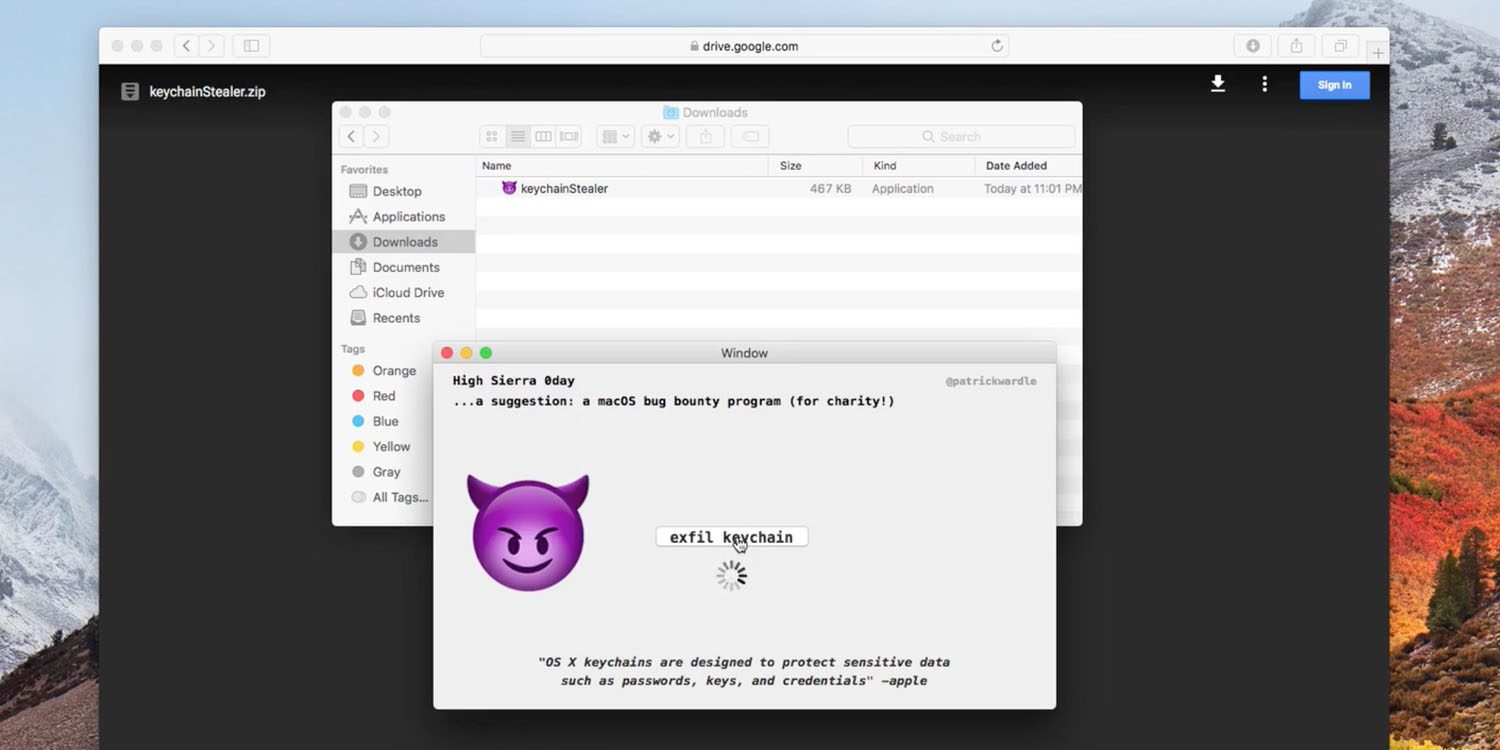

После скандала с macOS High Sierra, в которой root-доступ можно было получить без пароля, все поняли, что даже у Apple бывают промашки. В этой статье рассказываем, как хакеры и фишеры взламывают MacBook.

Безопасна ли macOS на самом деле

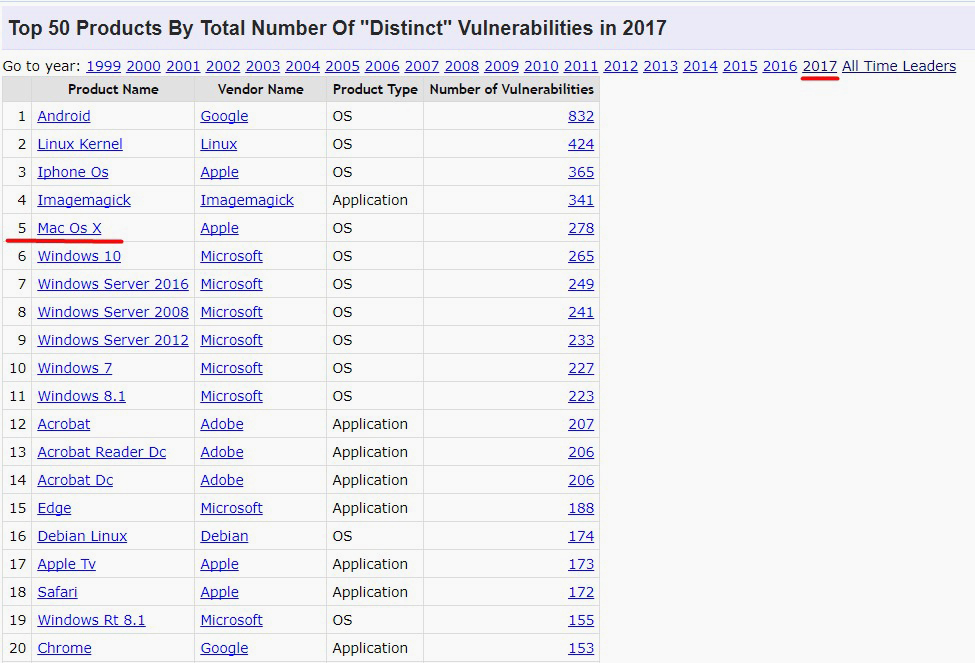

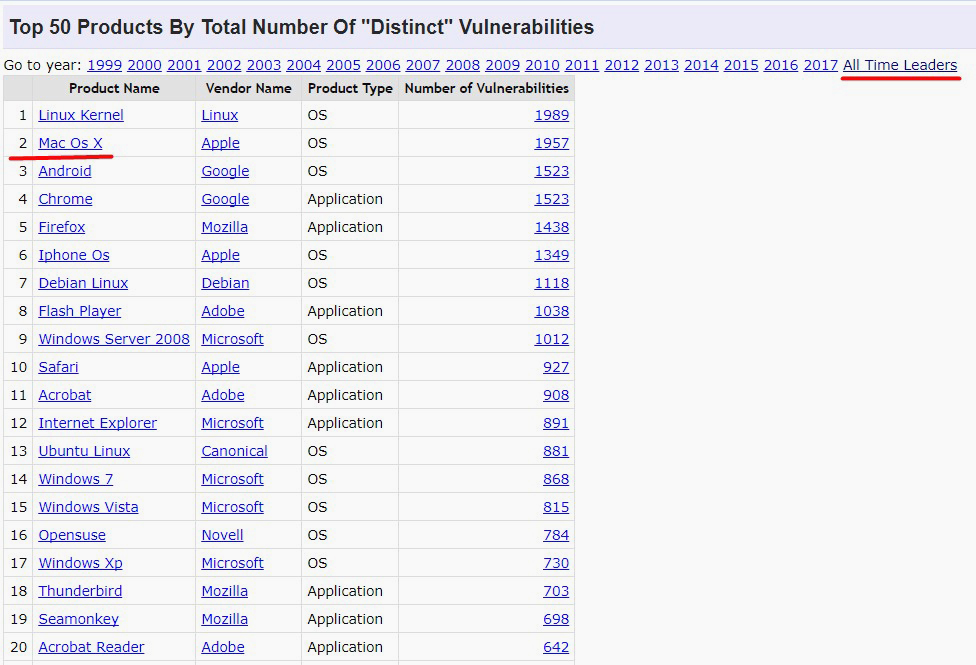

Сообщество Common Vulnerabilities and Exposures публикует списки продуктов с максимальным количеством уязвимостей. И продукты Apple регулярно оказываются в первых рядах этого антирейтинга.

За 2017 год macOS оказалась на пятом месте. iOS, к слову, на третьем. Windows 10 – на шестом месте, в ней нашли на 13 дыр меньше, чем в macOS.

За всё время macOS (совместно с OS X) занимает вторую строчку и уступает лишь ядру Linux Kernel. 1957 уязвимостей против 1989 соответственно.

Эксплоиты для взлома macOS

Эксплоит – программа, которая эксплуатирует уязвимость в программном обеспечении для несанкционированного доступа. Понятное дело, просто так эксплоиты в сеть не выкладывают. Выгоднее продать их разработчикам в рамках программ bug bounty (вознаграждение за найденные уязвимости) либо мошенникам, которые намерены взломать чужой компьютер. Либо использовать самостоятельно и вымогать деньги за возврат данных и т.п.

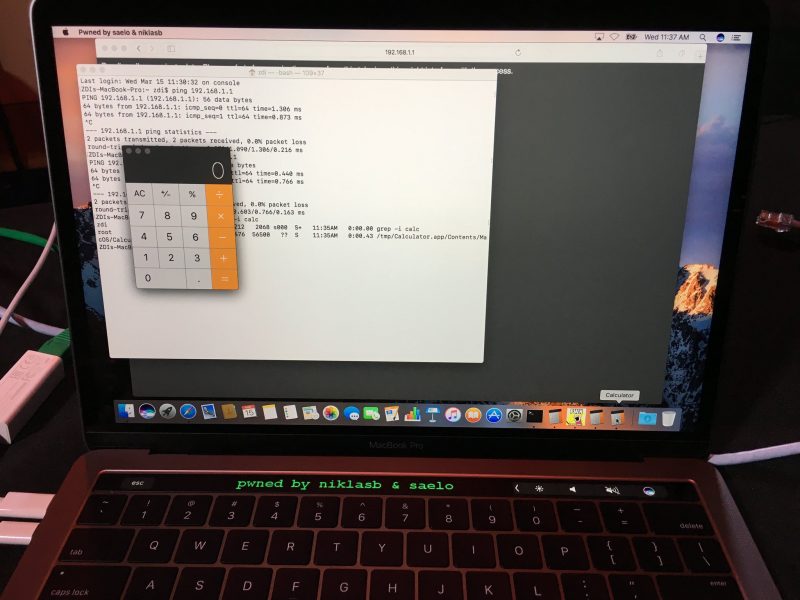

Новые эксплоиты появляются постоянно. К примеру, известный хакер Geohot (Джордж Хотц) провёл эксперимент с компьютером журналиста Бена Макича. Взломщик удалённо подключился к MacBook с помощью собственного эксплоита, а затем запустил браузер со своим сайтом geohot.com и приложение «Калькулятор» всего одной командой.

Кстати, вы же помните, что именно Geohot выпустил самый первый джейлбрейк для iPhone?

Как внедряют эксплойты? Варианта два:

Считаете, что на MacBook не нужен антивирус? Как бы не так! За год количество вредоносов для «мака» выросло на 744%, утверждает McAfee. Конечно, это всего 460 тыс. против 600 млн от общего количества, но тоже неслабо.

Проблема с эксплойтами заключается и в том, что не все антивирусы их обнаруживают. Необходим поведенческий анализ – без него шансы помешать эксплойту мизерные. К тому же эксплойты обычно ходят пачками (объединяются разработчиками в набор – кит) и проверяют систему сразу не все уязвимости.

Взлом с помощью iCloud

В iCloud доступна функция «Найти iPhone». Злоумышленники уже несколько лет используют её для блокировки iPhone, теперь пришел черёд MacBook.

Для взлома достаточно иметь логин и пароль от аккаунта жертвы в iCloud. Как получить его? Вариантов масса: от поддельной формы ввода до перебора перехваченных логинов и паролей от других сервисов и социальной инженерии.

Функция даёт возможность заблокировать компьютер с помощью пароля, установить подсказку с требованием выкупа и реквизитами. Кстати, для использования функции «Найти iPhone» на авторизованном устройстве с адреса https://www.icloud.com/#find или в фирменном приложении для iOS не потребуется двухфакторная аутентификация (о ней читайте далее). И это проблема.

Итак, получив доступ к вашему аккаунту в iCloud, злоумышленники не имеют полного контроля над учётной записью. Но имени пользователя и пароля хватает для удалённой блокировки устройства.

Чем это грозит? Как минимум невозможностью работать на MacBook. О массовых утечках данных сообщений не было.

Если вы стали жертвой такого взлома, обратитесь в техподдержку Apple. Не платите выкуп – не поддерживайте фишерский бизнес! Правда, учитывайте, что решение проблемы специалистами Apple может занять несколько дней.

Двухфакторная аутентификация и двухэтапная проверка

Apple предлагает два типа защиты – собственно, двухфакторную аутентификацию и двухэтапную проверку. Проверка реализована на базе механизма доставки сообщений для функции «Найти iPhone».

Чтобы взломать аккаунт в iCloud, защищённый двухэтапной проверкой, существует четыре способа:

Двухфакторная аутентификация надёжнее. Если она включена, то при любой попытке зайти в учетную запись Apple ID с нового гаджета на все доверенные устройства приходит интерактивное уведомление. Чтобы прочесть его, нужно разблокировать устройство и подтвердить получение одноразового кода в отдельном окне.

И вот здесь кроется различие. При двухфакторной аутентификации push-уведомления в любом случае будут доставлены на все устройства. Так что пользователь сможет на одном из них заблокировать попытку входа и таким образом опередить мошенника.

Фактически привязка номера телефона к учётной записи играет на руку ворам. Потому что SMS или звонок на доверенный номер – варианты для подтверждения и при двухфакторной аутентификации.

Зато считать одноразовый код с доверенного устройства без разблокировки не получится. А получить доступ к SIM-карте объективно сложнее, чем подсмотреть номер на экране.

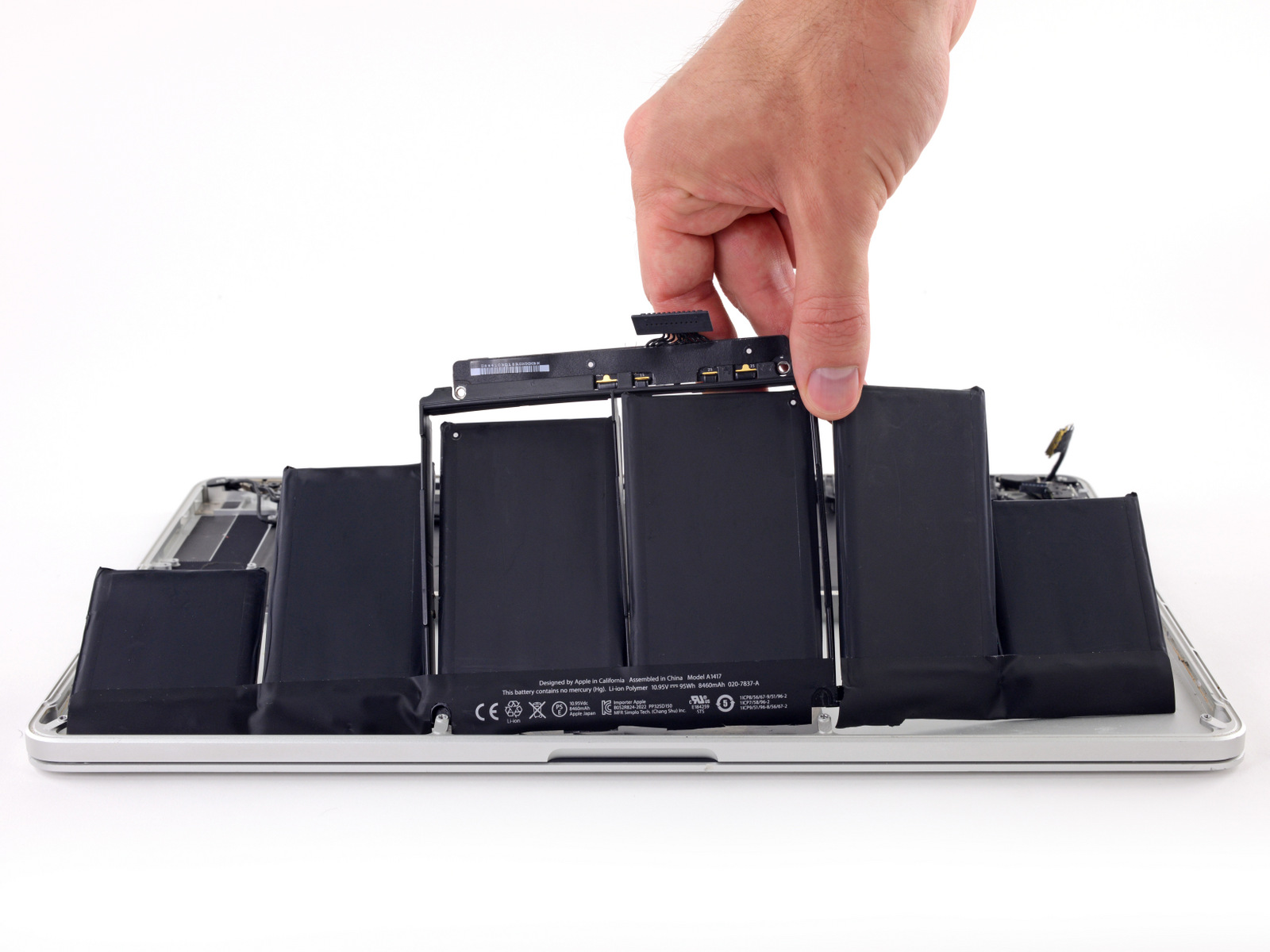

Взламывают даже батареи

Проблема батарей MacBook в том, что они шибко умные. У каждой батареи есть специальный чип с системным программным обеспечением, который позволяет ей взаимодействовать с другими компонентами и контролировать расход энергии.

«Белый» хакер Чарли Миллер на конференции Black Hat в 2015 году показал, что управлять батареями можно удалённо. Он использовал стандартный заводской пароль, чтобы получить доступ в микропрограмме контролера заряда батареи Texas Intruments. При сборке ноутбука его почему-то не сменили.

Итог работы Миллера – батарея выведена из строя. Правда, хакер не устраивал красочное шоу со взрывами и возгоранием, но заявил, что теоретически и такое возможно. Понятно, что тогда бы от ноутбука мало что осталось…

Понятное дело, что после этого пароли стали менять. По крайней мере, на контроллерах батарей.

Радует только то, что подобные взломы осуществляют в основном для демонстрации самой возможности получения доступа. Или из хулиганских побуждений. Массовый характер они пока не носят.

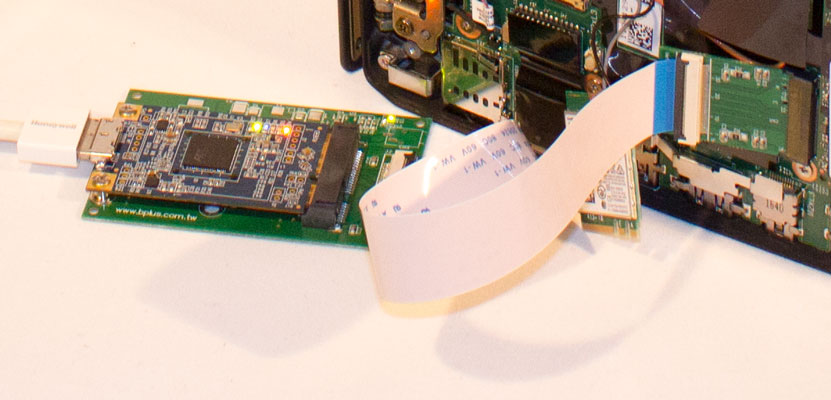

Сколько стоит взлом MacBook

Эксперт по безопасности Ульф Фриск из Швеции за 300 долларов собрал устройство, с помощью которого взломал MacBook Air, диск которого был защищён FileVault2. Гаджет Фриск подключил к Thunderbolt, затем нажал Ctrl+Cmd+Power, и вскоре пароль для расшифровки диска показался на экране.

Фриск заявил, что взлом оказался возможет по двум причинам. Прежде всего, в macOS оперативная память не очищалась после принудительной перезагрузки. Кроме того, ОЗУ в принципе не была защищена от прямого доступа до момента загрузки.

Обе проблемы исправили в macOS 10.12.2 в декабре 2016 года. Но если вы не обновлялись с того момента, можете скачать программное обеспечение на GitHub. Там же найдёте список нужных компонентов и инструкцию по сборке гаджета для взлома.

ЦРУ использовала прибор для взлома MacBook, который подключался к Thunderbolt или USB. Гаджет получил название Sonic Screwdriver («Ультразвуковая отвертка»). Известно о нём стало из документов, выложенных WikiLeaks в конце марта 2017 года.

Документы также рассказали об эксплоитах, которые записывались непосредственно в прошивку MacBook. Антивирусы и обычные инструменты экспертов-криминалистов их не замечали. Кстати, на iPhone перед покупкой также устанавливали «маячки». Но взломать iOS оказалось сложнее.

Архив с описаниями лежит на WikiLeaks и доступен всем. К счастью, практически все (если не все) описанные уязвимости Apple уже закрыла. Но продолжение следует…

В марте 2017 года на хакатоне Pwn2Own, который ежегодно проводится организацией Zero Day Initiative, хакеры заработали на взломе macOS в общей сложности 62 тыс. долларов. К примеру, использовав десять найденных уязвимостей в macOS, они получили права суперпользователя.

Дважды взломали браузер Safari – как раз благодаря правам суперпользователя. Первая команда получила за это 28 тыс. долларов, так как атака сработала не до конца. Команда использовала use-after-free в Safari в сочетании с тремя ошибками логики и разыменованием нулевого указателя, а как раз use-after-free в бета-версии браузера незадолго до этого исправили. Вторая команда заработала 35 тыс. за абсолютный успех и извлечение из браузера конфиденциальной информации.

Для взлома Touch Bar новых MacBook Pro эксплуатировали пять разных уязвимостей. На панель смогли вывести сообщение через командную строку.

С другой стороны, призовой фонд составлял 1 млн долларов. Так что 6,2% от него – не так много. На взломе Ubuntu, Chrome, продуктов Microsoft получилось заработать больше.

На сайтах и форумах взломать MacBook (речь идёт о взломе Apple ID) предлагают за 3000 рублей и более. Обещают даже вернуть деньги в случае неудачи. И скидки делают.

Взломщики используют относительно свежие наборы эксплоитов – «отмычки», которые быстро окупаются. Впрочем, такой «бизнес» описан в ст. 272 УК РФ. Так, если взламывает группа лиц по предварительному сговору, это наказывается:

Выводы

Взломать можно всё, и уязвимости находятся постоянно. Разница в том, что на хакатоне или в программе bug bounty на этом можно заработать тысячи долларов, а во всех других случаях (в РФ) – до двух лет лишения свободы за самостоятельные «подвиги» или до пяти лет, если взламывать будете не в одиночку. Сами понимаете, что выгоднее.

Обходим пароль на MacOS за пару минут

Привет счастливым обладателям «сверхзащищённой» яблочной продукции и просто мимо проходящим. Многие убеждены, что продукция Apple, а в частности компьютеры это очень защищенные и безопасные вещи. Сама корпорация Apple постоянно твердит своим пользователям, о неимоверной крутости своей продукции и т.д.

Очень грустно, что вся эта безопасность не стоит и гроша ломанного. И чтобы, не быть голословным, сейчас я покажу самый простой способ обхода пароля пользователя на любом компьютере Mac, за пару минут и средствами самого Mac.

1. Выключаем компьютер

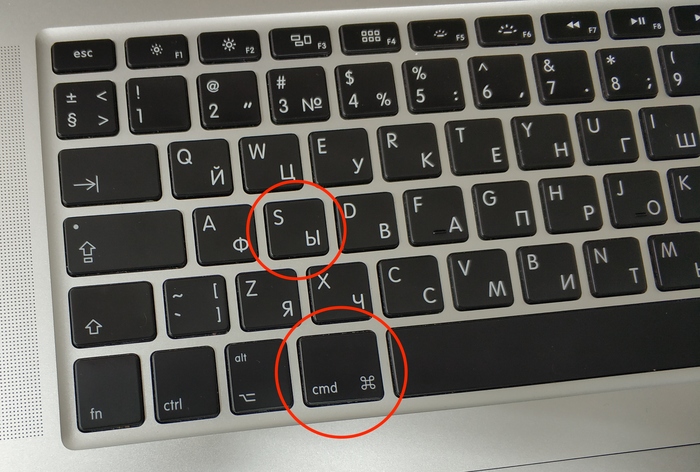

3. Удерживая cmd+s однократно нажимаем кнопку включения компьютера, и продолжаем удерживать cmd+s до появления командной строки.

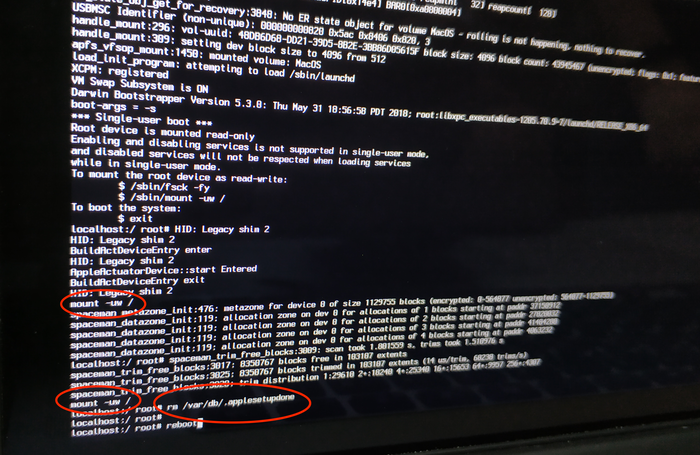

5. Вводим команду rm /var/db/.applesetupdone, затем команду reboot

Должно получиться вот так

Оооо, теперь с учеткой админа, Вы BigBoss этого компьютера. К примеру это компьютер Вашего друга, там его пользователь и гость. Вы добавили своего пользователя с помощью способа описанного выше, и поменяли пароль на его пользователе, профит. У Вас все явки и т.д., а у него нет ничего. Любые изменения в системе, настройках, пользователях и т.д. станут доступны Вам т.к. у Вас учётка админа и Вам известен пароль. Так же способ актуален, для назначения другой учетки администратором, получению файлов другого человека без его ведома и т.д. в общем полет фантазии не ограничен.

Грубо говоря, можно найти запароленный MacBook в кафе, обойти блокировку пользователя и получить доступ к любым данным на этом ПК за пару минут, без интернета и доп. оборудования. Классно, что еще сказать. Вот и плати тысячи долларов за «совершенную защиту». В общем поздравляю всех обладателей яблочной продукции, никакой защиты данных у Вас нет. Пароль можно не ставить совсем.

Для видео рейтинга не хватает, вот ссылка если интересно посмотреть на процесс

Писал я, фотографии мои, тег моё соответственно.

Я так пентагон взломать могу, если у меня будет физический доступ к серверам и нешифрованный диск.

Если у вас есть возможность загрузиться в single user mode, то вы и так царь и бог на этом компе. Описанная процедура ничем не отличается от консольки в grub, или консольки в initrd, или загрузки с флешки со своим линуксом. «О нет, в линуксе можно просто загрузиться в single user mode и сделать passwd root! Как же так?! НЕУЖЕЛИ ЛИНУКС НЕБЕЗОПАСЕН. 777»

Просто, как правило, считается, что если у вас есть беспрепятственный физический доступ к компу, то его уже ничего не спасет.

Дальше, у вас не получится поменять пароль пользователя, или добавить какой-либо файл в корень раздела, если диск зашифрован — а он зашифрован по-умолчанию у многих пользователей, т.к. включить FileVault это первое, что предлагает инсталлятор после создания пользователя.

Почему не получится? Потому что для того, чтобы примонтировать раздел, нужно знать пароль диска — все обосрется еще на этапе mount /. У вас по итогу есть рутовый доступ к эдакому initrd, а не к настоящей системе.

Ну и да, если уж хочется подгадить владельцу компьютера, можно просто ему чайную ложку в USB засунуть или там монитор разбить. Просто это «хакингом» не назовешь, и плюсиков не срубишь.

Подождите.

Недавно была проблема с рутовыми правами на маках, но выпустили обнову это первое, но возможно эту часть они не пофиксили.

2. Если руки не кривые чтобы промахнутся между кнопками, то у вас будет включено шифрование диска, а «учеткой» он не расшифровуется, оно расшифровуется учеткой клауда.

3. Линукс «отворяется» еще быстрее (тоже без шифрования), если не настроить безопасность.

Хуйня это всё. Не работает. Либо работает, но на старой macos.

При физическом доступе к системе, любая система не безопасна.

«мое, мое» я один такой умный, а тыне подумал что кто то сейчас погуглит и найдет данные статейки годик за 2013-15? Этот способ давно известен и ни разу не тайна. Хотели понтануться за чужой счет? Не получится.

Автор вот тебе еще один способ: Достаешь жесткий диск и цепляешь к другому пк. Хакер йопта!

Подожду здесь авторитетных геологов. Которые либо скажут что да, автор прав, либо одно из двух.

У скайпа тоже такая защита, что имея все данные хрен восстановишь аккаунт себе. А на деле базы сливают ежегодно как показывает практика, недавно свой старый аккаунт решил восстановить, еле восстановил, после чего привязал вход к почтам, телефонам и чему только можно, поменял пароль на почте и ее тоже к телефону привязал. Через пару дней уже пароль не подходит к аккаунту, сломали на изи. Там похоже не только кто то базы льет, но и имеет доступ к смене данных пользователей в самом скайпе. Я думаю у многих была ситуация когда хотели зайти в скайп на том же телефоне или компе, и выдавало ошибку что пароль не верный, хотя вы на 100% уверены в правильности пароля. Кстати новый интерфейс огонь, теперь точно можно хоронить скайп.

На самом деле, если хакер имеет физический доступ к компу, то получить с него данные не представляет проблемы.

Ну собсна, в комментах уже все прояснили.

Господа присяжные, готовьте минусометы

там будут сброшены все данные

Так и в Винде и в любом линухе тоже можно получить доступ к файлам пользователя, если они не зашифрованы. Даже ломать ничего не нужно, достаточно загрузиться с live cd..

А если есть паяльник, то пользователь тебе вообще сам все данные скопирует

Интересна версия оси и можно ли это исправить через настройки

Всегда казалось, что макбуки покупают не из-за уровня «защиты», а из-за понтов 🙂

Так можно сделать с любой системой, обычный сингл юзер мод.

А что если я скажу вам что в вин хр можно было так же создавать админскую учетку без командной строки. 3 клавиши на экране блокировки всего то.

Вон, приехали моноблоки леново 27IKL, красота. Включил, апнул 10 до про, в домен ввел, софт через политики воткнулся какой надо и всё работает. Просто работает. Нет, серьезно, даже не глючит. Всё дело в руках и в жабе, которая душит покупать нормальное железо.

Ябловоды, простите уж. Не обижайтесь. Вы много денег потратили, я знаю.

Как украсть Macbook

У меня несколько раз воровали макбуки, и ни разу антикражные средства Apple вроде Find My Mac не помогли мне вернуть компьютер. Действительно ли они бесполезны? Можно ли доверять встроенному шифрованию FileVault? Как повысить шансы вернуть компьютер? Эта статья результат моих страданий в безрезультатных попытках вернуть украденные компьютеры.

В статье подробно описываются механизмы защиты глазами атакующего, в нашем случае вора. Это дает более наглядное представление о том, как они работают. Повествование в статье ведется от лица вора — это только художественный прием для лучшего понимания материала.

Внимание!

Материалы в статье представлены исключительно в ознакомительных целях. Все описания мошеннических действий инсценированы и выполнены с согласия владельцев ноутбуков. Автор не призывает к мошенническим действиям, и единственная цель статьи — показать, как лучше настраивать систему, чтобы защитить свои данные.

Предисловие

На скриншоте ниже один из нескольких моих украденных ноутбуков, оставшийся похороненным в панели iCloud.

Интерфейс функции Find My Mac в контрольной панели iCloud говорит, что функции блокировки станут доступны когда ноутбук подключится к интернету. Но этого никогда не случится.

Каждый раз, когда у меня воровали макбук, или я его терял вместе с сумкой, я осознавал всю бесполезность функций Find My Mac. Ведь в ноутбуке нет модема, и я не могу ни отследить его местоположение, ни удаленно стереть данные. Чтобы антикражные функции заработали, вор должен подключить мой ноутбук к интернету. Но как он это сделает, если учетная запись заблокирована паролем? Получается, даже человек, который захочет вернуть мне компьютер не сможет это сделать, если я заранее не напишу где-то на корпусе мои контакты. Я совершенно уверен, что во всех случаях кражи, мои ноутбуки были полностью очищены и проданы новым владельцам, которые сейчас ими пользуются без проблем даже не подозревая, что они были украдены.

Айфоны защищены лучше

Айфон с актуальной iOS нельзя просто так отвязать от iCloud. (Картинка Александр Варакин)

Современные Айфоны достаточно хорошо защищены, их нельзя просто так отвязать от учетной записи iCloud и продать на радиорынке. Поэтому существуют целые мошеннические схемы по отвязыванию устройств через фишинг. Хорошее исследование Антона Bo0oM об этом явлении: Фишеры iCloud и где они обитают. Воры обманным путем пытаются авторизоваться в iCloud-аккаунте жертвы и разблокировать телефон. Даже если вор успел вытащить SIM-карту и отключить WiFi, до того как владелец смог заблокировать телефон, он все равно не сможет его разблокировать, если включена авторизация по отпечатку, лицу или пин-коду. И это круто.

Про блокировку айфонов есть очень много информации, эти механизмы хорошо изучены. Но те же функции в макбуках никто не обсуждает, кажется, будто их и нет. К сожалению, все модели макбуков до 2018 года (без чипа T2) беззащитны против воров, и их в любом случае продадут полностью очищенным. Но при этом вы можете максимально усложнить жизнь вору и защитить свои данные.

Шаг 1: Крадем макбук

Для реалистичной проверки всех гипотез нам потребуется украсть настоящий макбук. Дальнейшее повествование я буду вести от имени вора. Для того чтобы понимать, как работают механизмы защиты, нужно воспроизвести реальную модель угроз (модель нарушителя).

По сценарию из видео я украл включенный макбук у жертвы в кафе. В момент кражи я закрыл крышку, так что ноутбук перешел в спящий режим и отключился от WiFi. Это важный момент, так как он воспроизводит самый популярный сценарий, в котором ноутбук попадает в руки к вору. Чаще всего владельцы макбуков просто закрывают крышку и убирают ноутбук в сумку, не выключая комп. Все разы, когда я лишался своего компьютера, он был в этом состоянии — спал в рюкзаке.

Find My — трекинг устройства без интернета

Новая технология геотрекинга без интернета от Apple

Сразу после кражи я бегу с украденным макбуком подмышкой к себе в лабораторию. Представим, что я бегаю быстрее жертвы и смог скрыться. При этом действия происходят в городе, и я бегу по людной улице. Что будет делать в этот момент жертва? В панике зайдет в приложение FindMy и будет пытаться отследить компьютер или заблокировать его. Но заблокировать или стереть данные не получится, ведь у ноутбука нет связи с интернетом. Зато получится увидеть реальные координаты ноутбука на карте, и это удивительно!

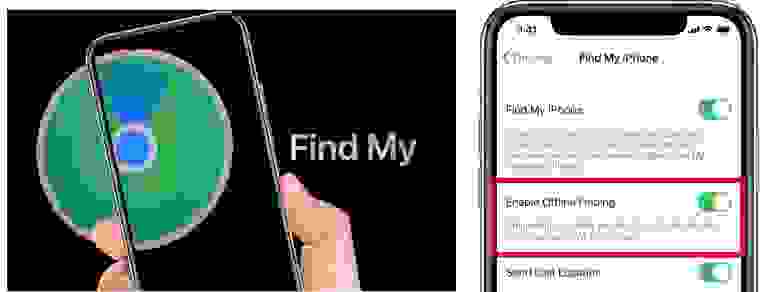

В 2019 году Apple анонсировала обновленное приложение FindMy и новый способ трекинга устройств, в настройках он называется Offline Finding. Большинство пользователей техники Apple не знает об этой функции.

Принцип работы такой: для начала вам нужно иметь минимум два устройства Apple, привязанные к одной учетной записи iCloud. На обоих устройствах должна стоять актуальная операционная система, не ниже iOS 13 и macOS 10.15 (Catalina). Если все условия выполнены, оба устройства генерируют ключи и обмениваются приватными частями (закрытым ключом) друг с другом, так что каждое устройство может расшифровать сообщения другого.

По заверению Apple эти ключи хранятся только на устройствах и не сохраняются на сервере. То есть воспользоваться функцией можно только с другого устройства и нельзя с сайта icloud.com. Это значит, что потеряв оба устройства, на сайте icloud.com получится посмотреть только онлайн геолокацию, которая работает только, если устройство имеет доступ в интернет, но не offline finding.

Когда устройство оказывается без интернета, например, телефон без SIM-карты или макбук без WiFi, оно начинает рассылать специальные пакеты через Bluetooth Low Energy со своим публичным ключом. И любое устройство Apple, оказавшееся рядом, например, случайный прохожий с айфоном, услышав такой сигнал, автоматически возьмет этот ключ, зашифрует им свои текущие координаты и отправит их на сервер. Для этого не требуется никаких действий от пользователя, все происходит в фоне, пока телефон лежит в кармане с заблокированным экраном. Своего рода проприетарный ботнет с легкими нотками mesh-сетей.

В macOS за эту функцию отвечает демон /usr/libexec/searchpartyuseragent. Ключи, предположительно, хранятся в ключнице под именем LocalBeaconStore → LocalBeaconStoreKey. Огорчает только что BLE-маяки рассылаются только при включенной системе или в спящем режиме, то есть чтобы отключить такой трекинг, вору достаточно зажать кнопку выключения. Было бы прекрасно, если бы этот функционал работал прямо на Bluetooth/WiFi чипе, когда на материнской плате есть дежурное питание.

Шаг 2: Прячемся — спуфинг геотрекинга через Bluetooth-прокси

Можно ли обмануть систему и показать жертве поддельный адрес его ноутбука? Если потерянный макбук сам не знает свои координаты, а только отправляет публичный ключ, значит координаты добавляет устройство, принявшее сигнал. А значит эта схема уязвима к спуфингу!

Ретранслятор BLE-пакетов пересылает все услышанные сигналы на удаленный передатчик

В схеме с ретранслятором приёмник слушает все сигналы от жертвы и по интернету пересылает их на передатчик. Случайные прохожие, принявшие сигнал, добавляют к нему свои координаты и пересылают на сервер. Я сижу с устройством жертвы в подвале, а передатчик лежит в другом конце города. Таким образом, жертва видит поддельные координаты.

Для построения такой схемы потребуется два компьютера с BLE-адаптерами соединенные в одну сеть и фреймворк BtleJuice.

Проприетарный протокол FindMy до сих пор не изучен, формат BLE-пакетов неизвестен. Неизвестны даже точные интервалы между посылками маяков и условия, в которых активируется эта функция. Экспериментально установлен интервал в 10-20 минут. По заявлениям Apple приватный ключ регулярно изменяется, но как часто неизвестно. Приглашаю всех поучаствовать в реверсинге протокола. На сайте Apple есть описание криптографии, используемой в FindMy.

UPD: В момент написания этих строк было опубликовано исследование криптографии, применяемой в FindMy, автор не рассматривает техническую реализацию протокола, и я не совсем понял о чем работа вообще.

Чтобы проксировать запросы на передатчик, нужен сервер и подойдет с минимальным конфигом, как у RUVDS за 130 рублей. У него посекундная тарификация и плата только за использованные ресурсы. Для хабраюзеров работает скидка 15% по промокоду dontpanic.

Шаг 3: Крадем данные с ноутбука

Данные на диске могут быть намного ценнее самого макбука. Что если там ключи от биткоин-кошельков, логины-пароли, или интимные фотографии? Поэтому сперва попробуем прочитать данные на диске. Мы украли ноутбук во включенном состоянии, но в момент кражи крышка была закрыта, и сейчас он заблокирован паролем юзера. Большинство владельцев макбуков носит их в спящем режиме, то есть просто закрывает крышку. Это самое вероятное состояние, в котором вор получит компьютер.

Самый простой способ прочитать данные — загрузиться с USB-флешки в Linux. Но если в системе включен FileVault, то прочитать данные не получится, поэтому перезагружаться для нас рискованно, ведь заранее неизвестно, включено шифрование или нет. Пока компьютер включен, файловая система точно расшифрована, поэтому нужно попытаться получить доступ не перезагружаясь.

Здесь можно было бы применить DMA-атаку, чтобы вытащить ключи FileVault из памяти. Но насколько мне известно, обычные DMA-атаки не работают через Thunderbolt из-за IOMMU. Существуют фреймворки вроде Thunderclap для атак на современные Thunderbolt-устройства, но таким кунг-фу я не владею.

Мы не будем рассматривать вариант брута пароля от учетной записи юзера, потому что это не спортивно. К тому же macOS добавляет большую задержку перед вводом нового пароля после неудачных попыток. Для такой атаки можно использовать любые аппаратные тулзы, позволяющие эмулировать HID-клавиатуру, в том числе raspberry pi или arduino. Ключевым моментом здесь будет словарь для подбора. Я советую вам использовать пароль хотя бы с одним спец-символом и без словарных слов. Этого вполне достаточно чтобы защититься от такого брута.

Подключаем заблокированный ноутбук к Wi-Fi

Пока ноутбук включен и файловая система разблокирована, попробуем постучаться к нему по сети. Возможно, у жертвы включен сетевой диск или какие-то другие сервисы, через которые можно пролезть внутрь. Попробуем уговорить ноутбук подключиться к нашему WiFi.

Когда устройства сканируют WiFi-сети, в пакетах probe request они рассылают еще и имена сетей, к которым недавно подключились. То есть пока вы ходите по городу, ваш телефон или ноутбук рассылает имя вашей домашней WiFi-сети в надежде, что она ему ответит. По задумке это должно ускорить подключение к сети, когда она рядом.

Чтобы узнать, к каким сетям готов подключаться ноутбук жертвы, я кладу рядом с ним внешний WiFi-адаптер и закрываю крышку импровизированной клетки Фарадея. Теперь адаптер будет хорошо слышать сигналы от ноутбука и не слышать другие.

Запускаем мониторный режим c фильтром по одному типу пакетов, ведь мы хотим видеть только проб-реквесты.

Видно, что ноутбук помнит несколько разных сетей, среди которых есть похожие на домашние. Важно иметь в виду, если ноутбук помнит сеть с паролем, то он не будет автоматически подключаться к ней, если она вдруг появится без пароля, но с тем же именем. Из этих названий мы можем предположить, что первые две сети, скорее всего, имели пароли, а вот последняя, это сеть московского общественного транспорта и она, видимо, была сохранена в памяти компьютера без пароля.

Такой тип атак достаточно древний, но до сих пор иногда работает. Есть автоматические инструменты вроде hostapd-karma, которые сразу отвечают на все имена сетей.

Теперь нам нужно поднять точку доступа с именем выбранной сети, в нашем случае MT_FREE, чтобы ноутбук автоматически к ней подключился. При этом нужно учесть, что если ноутбук сможет попасть в интернет, владелец сразу сможет его заблокировать и очистить диск. Но полностью интернет отключать нельзя, иначе macOS может сразу отключиться от такой WiFi-сети, посчитав ее сломанной. Поэтому в ней должен быть работающий DHCP, DNS-резолвер и интернет по HTTP, чтобы работали тесты на captive-портал. Достаточно открыть в интернет только TCP порт 80, и macOS будет считать, что сеть абсолютно нормальная, при этом антикражные функции iCloud работать не будут.

Если макбук успешно подключится к WiFi, нам останется просканировать его по сети на предмет открытых сервисов, сетевых шар и т.д. Я не буду рассказывать, как это сделать, потому что это выходит за рамки данной статьи.

Нужно честно признать, что большинство пользователей используют настройки по умолчанию и никакие дополнительные сетевые сервисы не настраивают, поэтому шанс успеха у такой атаки ничтожно мал. Но попробовать все равно стоило, так как это последний доступный способ взаимодействия с системой, у которой точно расшифрован диск.

Перезагрузка в неизвестность

Напомню, что пока система была загружена, у нас не было способа выяснить, включено ли шифрование диска FileVault. Чтобы это проверить нужно перезагрузить ноутбук. Это можно сделать, только зажав кнопку включения, так как на экране заблокированной сессии нет меню управления питанием. Далее, возможны два варианта развития событий:

FileVault не настроен

Изи катка! Просто загружаемся с флешки или вытаскиваем диск (на моделях до 2016 года) и все файлы нашей жертвы доступны в открытом виде. На линуксе потребуется немного заморочиться с настройкой fuse-apfs.

FileVault включен

При первой настройке FileVault предлагает загрузить ключ от шифрования диска в iCloud, и в теории вор мог бы атаковать аккаунт жертвы, но мы не рассматриваем фишинговые атаки в рамках этой статьи. Для брута FileVault существует несколько инструментов: коммерческие программы от Elcomsoft и открытые программы вроде apfs2john для использования вместе с John The Ripper.

Скорее всего, рядовой вор не будет тратить ресурсы на брут вашего диска, если только это не целевая атака на данные. Для простоты будем считать, что несловарный пароль из 6-8 символов разного регистра с использованием спецсимволов неуязвим.

Как это должно работать по задумке Apple

Я долго не мог понять, как именно в Apple представляют работу Find My Mac в реальной жизни, ведь если следовать дефолтным рекомендациям при первой настройке системы, пользователь получит компьютер с активированным FileVault и злоумышленник никогда не сможет залогиниться, чтобы отстучаться в интернет и активировать все ловушки.

Единственный возможный сценарий, это гостевой аккаунт. По задумке вор после перезагрузки попадает на экран ввода пароля для разблокировки диска. Не угадав пароль, он выбирает гостевой аккаунт и загружается в Safari Only Mode. Это особый режим работы доступный только для гостевой учетной записи. В нем запускается только одна программа — браузер Safari. Дело в том, что при активации FileVault, часть диска остается незашифрованной для recovery раздела. В нем хранится минимальный образ macOS, отсюда и загружается Safari. В этом режиме вор может подключиться к интернету вот тут уже ноутбук свяжется с iCloud и сможет выполнять удаленные поручения владельца.

Шаг 4: Продаем макбук

Работа с переменными NVRAM

Итак, вор получил или не получил доступ к данным и дальше он хочет продать ноутбук на вторичном рынке. Для этого ему нужно отвязать компьютер от учетных записей iCloud и переустановить ОС. Кроме самой операционной системы на жестком диске, в макбуке есть переменные NVRAM, хранящиеся на флешке в материнской плате. Эти данные выживают после

переустановки macOS. В них хранится токен, по которому сервер опознает привязку макбука к учетной записи iCloud.

Для работы с переменными из юзерспейса есть утилита nvram:

Интересно, что официальная справка по команде nvram скрывает некоторые функции. Намного полезнее оказался мануал из утекших документов ЦРУ, опубликованный на Wikileaks: EFI Basics: NVRAM Variables. Оказывается, утилита умеет напрямую работать с переменными UEFI (efi vars). Но изменять значения большинства переменных можно только с отключенным SIP (system integrity protection).

UPD: У меня перестало работать обращение к переменным EFI через утилиту nvram на macOS Catalina. Возможно, изменились GUID, имена переменных или синтаксис программы. Необходимо проверить актуальность переменных через UEFI shell или Linux.

Для отвязывания ворованного ноутбука достаточно очистить переменные nvram и переустановить ОС. Чтобы сбросить nvram нужно зажать Command (⌘) + Option + P + R при загрузке ноутбука. Этого достаточно, чтобы сервера iCloud перестали считать устройство принадлежащим определенной учетной записи iCloud. И хотя после сброса nvram серийный номер материнской платы остается прежним, iCloud разрешит привязать ноутбук к новой учетной записи.

Пароль на UEFI

На предыдущих шагах мы загружались с флешки (клавиша Option при загрузке) и сбрасывали nvram. Но оказывается, все это можно запретить с помощью пароля на UEFI. Об этом, кстати, мало кто знает даже среди опытных пользователей маков. Установленный пароль на прошивку запрещает такие действия:

Установить пароль на UEFI можно через Recovery Mode. Для этого на этапе загрузки нужно зажать CMD+R и выбрать в меню Startup Security Utility.

Но не все так радужно, пароль на UEFI не защищает. На макбуках до 2019 года, прошивка UEFI и переменные NVRAM хранятся на обычной SPI флешке, к которой можно подключиться программатором и без всякой авторизации изменить любые данные.

Сброс пароля UEFI

На всех макбуках без чипа T2, прошивка на материнской плате никак не защищена. Ее можно легко перепрошить, в том числе убрать пароль на UEFI. Для этого достаточно подключиться программатором к дебаг-разъему на материнской плате и дальше можно работать с чипом памяти как с обычной флешкой.

Универсальный кабель для прошивки флешки под все модели макбуков

Есть некоторая путаница с этими разъемами, так как у них нет ключа, то есть можно подключать разными сторонами. На разных моделях макбуков разъем находится в разных местах, также иногда требуется отдельно припаять питание флешки 3.3V. Поэтому иногда нужно внимательно изучить схему конкретной материнской платы.

Существуют также полностью автономные устройства, которые находят нужное смещение в прошивке и налету патчат его, отключая UEFI пароль. В некоторых сервисных центрах, где предлагают избавление от пароля на UEFI, предпочитают выпаивать чип памяти и прошивать его в зажиме программатора.

UEFI импланты

Есть отдельная экзотика — внешние платы с EEPROM, вставляющиеся сразу в debug-разъем. Обычно их уже прошивают под нужную материнскую плату. Сразу после установки компьютер начинает грузиться с этой флешки, игнорируя родную, распаянную на материнской плате. При этом родная флешка может оставаться с паролем прошивки. Такие импланты удобно использовать для экспериментов с патчами UEFI, всегда можно откатиться на родную прошивку, просто вытащив модуль.

Фишинговая антикражная система

Меня так расстраивала бесполезность всех антикражных систем Apple, что я решил придумать свою. Это было еще до анонса чипа Т2, поэтому на аппаратную защиту полагаться было нельзя, и я решил просто обмануть вора, чтобы он сам сделал все, что требуется.

В итоге серверную часть я так и не доделал, но вот исходники мастера настройки на Electron. Выглядит, кстати, очень правдоподобно, я бы даже сам повелся.

Демонстрация на видео: