Что такое цифровая безопасность

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Цифровая безопасность: вопросы и ответы

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Какие бывают виды сетевых атак?

Нужна ли антивирусная программа?

Без сомнения, да. Windows 10 использует встроенную программу защитника Windows, чтобы защитить пользователя в Интернете. Это более чем достаточно для большинства пользователей, но часто требуется лучшая безопасность.

Вирусы и вредоносные программы только на мошеннических сайтах?

Нет. Даже законные сайты могут быть заражены вирусом или другим видом вредоносного ПО. Помните: компьютерный вирус может проникнуть в вашу систему и другими способами, не только онлайн.

Безопасен ли онлайн-банкинг?

Онлайн-банкинг удивительно безопасен и использует новейшие и постоянно развивающиеся методологии шифрования безопасности. На каждом уровне онлайн-процесса есть защита военного уровня, и вряд ли это взломают.

Хакеры преследуют меня?

Большинство хакеров не заинтересованы в среднем пользователе, они преследуют более крупные цели, но вы можете стать целью по той или иной причине. Вообще, среднестатистический пользователь будет подвергаться масштабному нападению только при фишинговой или подобной атаке по всей стране.

Можно ли подыгрывать мошеннику, когда он мне звонит?

Как часто нужно все обновлять?

Windows 10 поддерживает непрерывный цикл обновлений, предоставляя последние обновления в фоновом режиме. Однако всегда лучше ежедневно проверять наличие обновлений как для Windows, так и для любых программ, которые вы регулярно используете.

На этот вопрос сложно ответить. Чаще всего, если предложение слишком хорошее, чтобы быть правдой, то это может быть мошенничество в той или иной форме. Однако бывают случаи, когда делаются подлинные предложения. Лучше всего исследовать как можно больше, прежде чем совершать действие.

Что делать, если меня обманули?

Если вы считаете, что вас обманули, быстро внесите некоторые изменения: измените пароль Windows, сообщите банку о том, что ваши данные могут быть украдены; напишите друзьям и родственникам, что вы были обмануты; подайте заявление в полицию; отсканируйте компьютер на наличие угроз и проверьте отчеты по своей кредитной карте.

Я открыл вложение мошеннических писем, что мне теперь делать?

Существует большая вероятность того, что на вашем компьютере вирус. Закройте все открытые программы, откройте защитник Windows и выполните полное сканирование системы. Если что-то обнаружится, защитник сообщит вам, что делать. Затем рассмотрите сторонний AV-пакет и повторите сканирование компьютера.

Информационная безопасность компании. Никаких шуток

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Цифровая безопасность: как защитить себя от онлайн-отслеживания

По сведениям экспертно-аналитического центра ГК InfoWatch, за 2019 год случаи утечки персональных данных и платежной информации составили 86%. Мы, сами того не подозревая, сливаем огромное количество информации о себе, пользуясь интернетом, мобильными приложениями и VPN. Основатель сервиса блокировки рекламы Салават Ханов рассказал о том, как избежать трекинга и сохранить свои личные данные.

Читайте «Хайтек» в

Не доверяйте приложениям

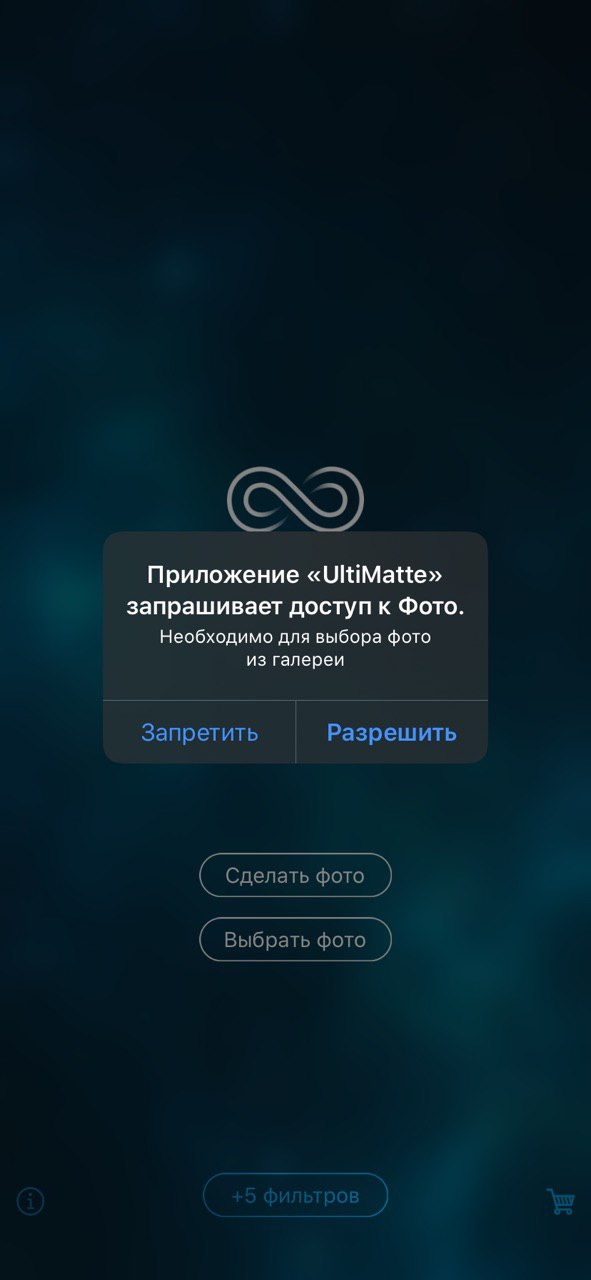

Следует осознанно относиться к каждому вашему действию внутри приложения и задавать себе вопрос «А зачем сервису это нужно?». Например, приложения могут запрашивать доступ к вашему местоположению. При этом, если вы один раз позволили приложению узнать, где вы находитесь, оно может продолжать получать доступ снова и снова. Пару лет назад случился скандал, связанный с компанией Uber и данными клиентов. Компанию обвиняли в слежке за пользователями даже после окончания поездки. Однако утечку информации о геолокации можно предотвратить. Геопозиция определяется с помощью комбинации данных публичных точек доступа Wi-Fi, GPS и Bluetooth. Но iOS постоянно улучшает концепцию безопасности системы. И совсем недавно компания Apple анонсировала функцию, которая позволит сообщить только приблизительное местоположение. Также в разделе «Конфиденциальность» можно посмотреть список приложений, которым вы предоставили определенный доступ.

Различные банковские приложения тоже могут получить данные от нас самих, а именно — доступ к контактам. Каждый раз, когда мы отправляем средства кому-то из них, приложение задает вопрос о доступе к контактам. Если пользователь один раз дал доступ — приложение автоматически может его получить. Однако в настройках самого телефона можно отключить доступ к адресной книге. Перед регистрацией в приложении не забывайте изучить политику конфиденциальности. Мало кто полностью читает этот документ. Чаще всего мы просто сразу соглашаемся с условиями использования. Важно помнить о том, что приложения не могут получить информацию, если вы перекрыли к ней доступ.

Используйте надежные пароли

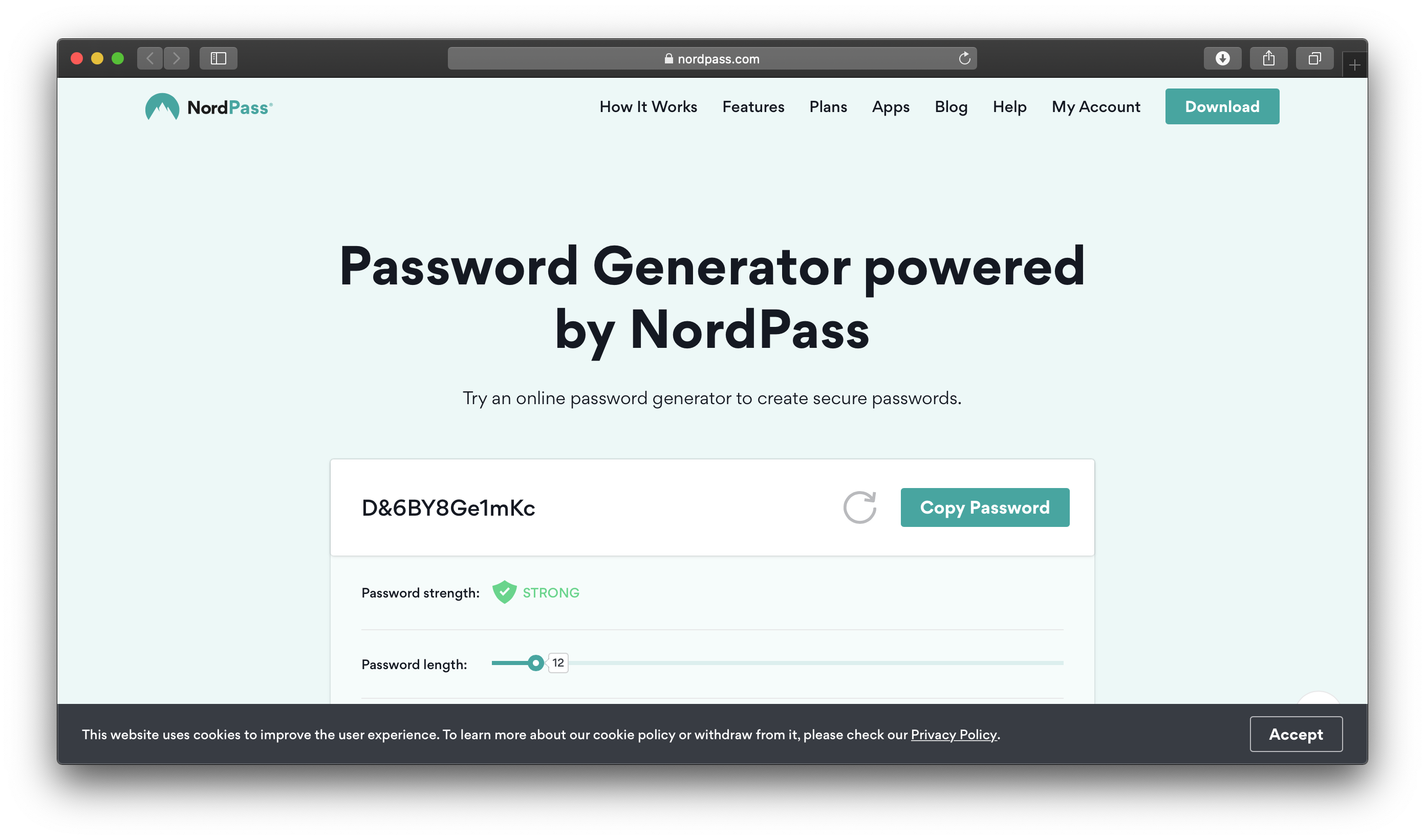

Обратите внимание на свой пароль. Никогда не используйте цифры или слова, которые можно связать с вашими данными: ФИО, адрес, номер мобильного телефона. Также старайтесь создавать разные пароли для каждой площадки. Стоит использовать комбинации букв, цифр и символов, а также чередовать строчные и прописные буквы, если это возможно. В 2019 году независимые исследователи составили список самых популярных и ненадежных паролей. В них входят: женские имена (Николь, Джессика, Ханна), числовые комбинации (111111, 123321, 12345), и строки букв, которые образуют вертикальную или горизонтальную линию на QWERTY-клавиатуре (< scramble1>,

Чтобы создать максимально надежный пароль, можно использовать специальный генератор паролей или проверить свою комбинацию из цифр и букв при помощи менеджера паролей. К примеру, Dashlane, LastPass, 1Password и другие. Также в качестве дополнительного уровня защиты можно использовать многофакторную аутентификацию. Это могут быть аппаратный ключ безопасности или биометрические данные.

Оформите виртуальную карту

Покупая что-то в интернете, мы рискуем стать жертвами мошенников. Однако для транзакций можно использовать другую банковскую карту с небольшим объемом средств, в том числе виртуальную. Специальная виртуальная карта предназначена для платежей в интернете и выпускается только в электронном виде, сохраняя анонимность пользователя. Также стоит обратить внимание на фотографии вашей карты, которые вы отправляете родственникам или друзьям. Мессенджеры, в которых вы делитесь фотографией карты, могут быть опасны. Так, например, в июне 2020 года произошла утечка данных нескольких миллионов пользователей Telegram. Можно использовать виртуальный номер для регистраций на различных сайтах, а свой реальный номер давать только родственникам и друзьям.

Осознанно относитесь к интернет-потреблению

Нажимая на рекламный баннер в интернете или переходя по ссылке, подумайте несколько раз. Существует такой тип отслеживания, как цифровой отпечаток. Это уникальный профиль, который создается на основе данных вашего компьютера (программного обеспечения, дополнений, настроек, установленных шрифтов и даже выбранного вами веб-браузера). Всё это может быть использовано для создания цифрового отпечатка. Ваш отпечаток позволяет компании следить за вами в течение 2-3 месяцев, даже если вы регулярно очищаете хранилище браузера. Чтобы брокеры данных не смогли вам навредить, можно оставить ложный цифровой след. Например, можно сделать так, чтобы настоящая история браузера просто потерялась. Для этого установите расширение Blurr. Оно само будет посещать разные сайты в фоновом режиме и создавать ложный цифровой отпечаток. Чаще всего компании используют наши данные для настройки интернет-рекламы. Брокеры данных собирают информацию о вас и продают их различным сервисам. О вас пытаются узнать всё, что в дальнейшем можно использовать — проблемы, примерный достаток, ориентацию, хобби и даже болезни. Происходит этот процесс благодаря так называемым трекерам, специальным скриптам на веб-сайтах, предназначенным для получения данных. Основываясь на нашем интернет-потреблении, рекламодатели могут узнать не только ФИО, геолокацию, но и данные банковской карты.

Особенно стоит обратить внимание на бесплатные сервисы. Любой сервис, который демонстрирует пользователю релевантные товары и услуги, потенциально собирает и анализирует пользовательские данные.

Забудьте про бесплатный VPN

Первоначальная функция VPN-сервисов — это защита персональных данных. Но последние новости говорят об обратном. Около 20 млн аккаунтов пользователей VPN-сервисов были слиты в сеть. Однозначно, наибольшую опасность представляют бесплатные VPN-сервисы. Как мы знаем, бесплатный сыр бывает только в мышеловке. Так или иначе, любой компании, которая предоставляет услуги бесплатно, надо как-то существовать. Самый очевидный путь заработка для сервиса — продажа информации, которую он собирает. Сервисы VPN пропускают поток трафика через собственные серверы, поэтому знают о пользователях даже больше, чем они сами. Рекламные объявления, которые мы видим ежедневно, размещаются на основе личных данных пользователей, которые собрали различные сайты и приложения. Если вы заметили, что бесплатный VPN заботливо показывает вам рекламу, значит, он тоже собирает ваши данные. Но утечка данных пользователей опасна не только парой-тройкой рекламных объявлений. Помимо слива данных и возможности получить вирусы, это может грозить получением ваших логина и пароля злоумышленниками. Работу VPN можно сравнить с трубой, по которой идет поток данных для обхода блокировок. Но в этой трубе может стоять камера, которая снимает и сохраняет все действия. Это могут быть не только логины и пароли, но и возможно очень ценные данные. Как правило, платные VPN не допускают слива данных. А бесплатные могут. Совсем недавно журналисты The Best VPN провели исследование о политике конфиденциальности бесплатных VPN и обнаружили сервисы, которые допускают продажу личных данных. Среди них: Hola, Betternet, Psiphon, TouchVPN, HotSpot Shield, ZPN, FinchVPN, Opera VPN, HoxxVPN. Мы редко задумываемся о том, что и как публикуем в интернет и какие сервисы скачиваем. Создание информационной безопасности начинается в первую очередь с повышения уровня культуры защиты данных. Относитесь осознанно к тому, чем пользуетесь каждый день, фильтруйте информацию и развивайте критическое мышление.

5 советов по цифровой безопасности: как защитить себя и свои данные

Всегда ли вы в безопасности, когда пользуетесь компьютерами и сетями? Уверены ли вы, что нигде не оставляете чувствительную информацию о себе? Проверьте с помощью нашей подборки советов. В материале Теплицы – советы консультанта и тренера по цифровой и комплексной безопасности Сергея Смирнова.

Придумывайте сложные пароли

Наверное, уже не нужно объяснять, что пароль формата «1234» ненадежный. Никаких кличек домашних питомцев или памятных дат. В хорошем пароле должны быть маленькие и большие буквы, цифры, спецсимволы. Или это может быть парольная фраза из совершенно случайных слов. И, конечно, не стоит использовать один пароль для разных аккаунтов, да и вообще связывать аккаунты между собой (здесь объясняем подробнее, почему это рискованно).

Но запомнить много сложных паролей к разным аккаунтам трудно. Лучше держать их в менеджере паролей, в защищенной базе. Пример такой программы — KeePassXC. В этом парольном менеджере база хранится у самого пользователя на жестком диске или на флешке. Bitwarden предлагает иной подход: здесь пароли хранятся в облаке провайдера. Это парольный менеджер с открытым кодом и возможностью хранить базу на собственном ресурсе без привязки к серверам провайдера. В материале о Bitwarden мы подробно рассказали о сервисе и его возможностях.

Шифруйте файлы и диски

С помощью программы Veracrypt можно создать зашифрованный файл-контейнер и хранить важную информацию в нем. Да-да, хранить файлы в файле. Veracrypt превращает такой контейнер в виртуальный диск, и пользователь работает с ним, как с обычной флешкой. Контейнер стоит защитить надежным паролем и хранить его в менеджере паролей. У Теплицы есть видеоурок, посвященный контейнерам Veracrypt.

Программа умеет шифровать диски целиком. Если непосвященный человек вставит зашифрованную Veracrypt флешку в USB-порт, операционная система предположит, что флешка не отформатирована. Получить доступ к файлам на ней можно только с паролем.

Шифровать диск можно также и физическими чипами. Одно из таких устройств называют Trusted Platform Module, «доверенный платформенный модуль», или просто TPM. Шифрование жесткого диска с помощью ТРМ позволяет надежно защитить данные от несанкционированного доступа. То есть если ваш компьютер окажется в чужих руках, полнодисковое шифрование не позволит посторонним людям получить доступ к вашим файлам.

Работает это просто: если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, TPM не разрешит доступ к диску. Если он вынет жесткий диск из корпуса компьютера и подключит диск к своему компьютеру — TPM тоже защитит ваши данные, требуя специальный ключ. «Классический» дискретный TPM — микроплата, вставленная в разъем на материнской плате. О том, как узнать, есть ли в вашем компьютере ТРМ, читайте в инструкции.

Надежно удаляйте данные

Конфиденциальную и чувствительную информацию иногда нужно стереть безвозвратно. «Корзина» для этого не подходит. Даже если очистить ее содержимое, данные можно восстановить.

Для надежного удаления данных Сергей Смирнов рекомендует разные способы (в зависимости от типа носителя). Например, для «классических» жестких дисков хорошо подходит запись случайных данных поверх файла. Это можно сделать, например, с помощью программ Eraser, BleachBit и CCleaner. Они выполняют очистку свободного пространства на диске, избавляя владельца компьютера от всех «псевдоудаленных» файлов. CCleaner также выполняет множество других функций. Этот сервис популярен как «чистильщик» компьютера от программного мусора.

Работаете с файлами в запароленном, зашифрованном контейнере или на зашифрованном носителе? Тогда у вас есть эффективный способ при необходимости надежно избавиться от данных. Достаточно просто забыть пароль (если он сохранен в парольном менеджере, удалить его оттуда). Нет пароля — нет доступа к файлам.

Защищайте данные в облаке

Многие используют облачные хранилища для совместной работы или в качестве архива. Как выбирать безопасное решение?

Сергей Смирнов советует учитывать юрисдикцию облачного провайдера, а также заглянуть в пользовательское соглашение и узнать, прописаны ли в нем гарантии приватности. Проверьте, регулярно ли обновляет разработчик свои программы и сервисы. Убедитесь, что у хранилища есть ли функция двухфакторной аутентификации, обязательно используйте ее. Следите за правами в материалах, которыми делитесь: например, коллеги могут читать и комментировать, но не изменять ваш документ.

Ради безопасности можно прибегнуть к шифрованию облачного хранилища. Здесь есть два подхода: либо вы делегируете шифрование облачному провайдеру, либо шифруете данные сами с помощью сторонней программы. Преимущество последнего варианта в том, что вы сами выбираете шифровальное средство, которому доверяете. Подробнее о безопасности облачного хранилища и шифровании можно прочитать здесь.

Позаботьтесь о безопасности при работе с мессенджерами

Наверное, абсолютно безопасного мессенджера не существует. Можно говорить о критериях безопасности, разных параметрах, которые важны лично для вас в разной степени. Сергей Смирнов размышляет об этих критериях, в их числе: открытый код, поддержка шифрования в том или ином виде, отсутствие непременной привязки к телефонному номеру. Важно, чтобы проект активно поддерживался разработчиком, юрисдикция не вызывала серьезных опасений, была доступна информация о независимом аудите кода продукта.

Например, функция исчезающих сообщений — эффективный способ избежать попадания деликатной информации в чужие руки. Это автоматический «чистильщик», который заботится о безопасности всех участников онлайновой беседы. Пользователи могут установить время исчезновения вручную. Обратите внимание, есть ли в вашем мессенджере функция исчезающих сообщений. Она особенно важна, если вы активно работаете в групповых чатах.

Что такое информационная безопасность и какие данные она охраняет

Если компания хранит бухгалтерскую информацию, клиентскую базу, анкеты сотрудников или корпоративные тайны, то важно, чтобы эти данные не попали не в те руки, то есть были защищены. Защитой данных занимается информационная безопасность. Разобрались, что это и какие именно данные она защищает.

Что такое информационная безопасность

Информационная безопасность — это различные меры по защите информации от посторонних лиц. В доцифровую эпоху для защиты информации люди запирали важные документы в сейфы, нанимали охранников и шифровали свои сообщения на бумаге.

Сейчас чаще защищают не бумажную, а цифровую информацию, но меры, по сути, остались теми же: специалисты по информационной безопасности создают защищенные пространства (виртуальные «сейфы»), устанавливают защитное ПО вроде антивирусов («нанимают охранников») и используют криптографические методы для шифрования цифровой информации.

За что отвечает информационная безопасность

Она отвечает за три вещи: конфиденциальность, целостность и доступность информации. В концепции информационной безопасности их называют принципами информационной безопасности.

Конфиденциальность означает, что доступ к информации есть только у того, кто имеет на это право. Например, ваш пароль от электронной почты знаете только вы, и только вы можете читать свои письма. Если кто-то узнает пароль или другим способом получит доступ в почтовый ящик, конфиденциальность будет нарушена.

Целостность означает, что информация сохраняется в полном объеме и не изменяется без ведома владельца. Например, на вашей электронной почте хранятся письма. Если злоумышленник удалит некоторые или изменит текст отдельных писем, то это нарушит целостность.

Доступность означает, что тот, кто имеет право на доступ к информации, может ее получить. Например, вы в любой момент можете войти в свою электронную почту. Если хакеры атакуют серверы, почта будет недоступна, это нарушит доступность.

Какая бывает информация и как ее защищают

Информация бывает общедоступная и конфиденциальная. К общедоступной имеет доступ любой человек, к конфиденциальной — только отдельные лица.

Может показаться, что защищать общедоступную информацию не надо. Но на общедоступную информацию не распространяется только принцип конфиденциальности — она должна оставаться целостностной и доступной. Поэтому информационная безопасность занимается и общедоступной информацией.

Главная задача информационной безопасности в IT и не только — защита конфиденциальной информации. Если доступ к ней получит посторонний, это приведет к неприятным последствиям: краже денег, потере прибыли компании, нарушению конституционных прав человека и другим неприятностям.

Защита конфиденциальных данных — главная задача специалистов по информационной безопасности. Сама конфиденциальная информация бывает разной. Например, у оборонной компании это стратегическое расположение средств ПВО. А у ресторана — рецепт секретного соуса.

Баранников Андрей, руководитель отдела ИБ ИТ-компании «Рексофт»

Если с общедоступной информацией все понятно, то о конфиденциальной информации стоит поговорить отдельно, так как у нее есть несколько разновидностей.

Основные виды конфиденциальной информации

Персональные данные. Информация о конкретном человеке: ФИО, паспортные данные, номер телефона, физиологические особенности, семейное положение и другие данные. В России действует 152-ФЗ — закон, который обязывает охранять эту информацию. Мы подробно рассказывали об этом в статье «Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать».

Тот, кто работает с персональными данными, обязан защищать их и не передавать третьим лицам. Информация о клиентах и сотрудниках относится как раз к персональным данным.

Коммерческая тайна. Внутренняя информация о работе компании: технологиях, методах управления, клиентской базе. Если эти данные станут известны посторонним, компания может потерять прибыль.

Компания сама решает, что считать коммерческой тайной, а что выставлять на всеобщее обозрение. При этом не вся информация может быть коммерческой тайной — например, нельзя скрывать имена учредителей юрлица, условия труда или факты нарушения законов. Подробнее о коммерческой тайне рассказывает закон 98-ФЗ.

Профессиональная тайна. Сюда относятся врачебная, нотариальная, адвокатская и другие виды тайны, относящиеся к профессиональной деятельности. С ней связано сразу несколько законов.

Служебная тайна. Информация, которая известна отдельным службам, например, налоговой или ЗАГСу. Эти данные обычно хранят государственные органы, они отвечают за их защиту и предоставляют только по запросу.

Государственная тайна. Сюда относят военные сведения, данные разведки, информацию о состоянии экономики, науки и техники государства, его внешней политики. Эти данные самые конфиденциальные — к безопасности информационных систем, в которых хранится такая информация, предъявляют самые строгие требования.

Угрозы информационной безопасности в эпоху цифровой трансформации

Введение

Цифровая трансформация (ЦТ) — это прежде всего инновационный процесс, требующий внесения коренных изменений в промышленные технологии, социум и культуру, финансовые транзакции и принципы создания новых продуктов и услуг. Фактически, это не просто набор подлежащих развертыванию ИТ-продуктов и решений в компаниях и на производстве, а глобальный пересмотр подходов и стратегий в бизнесе, выполняемый с помощью информационных технологий. Цифровая трансформация является переходным периодом к шестому технологическому укладу в ходе четвертой промышленной революции (Industry 4.0).

Рис 1. Цифровая трансформация — переход к 6-му технологическому укладу

Не все компании готовы к новым и достаточно жестким требованиям, которые им предъявляет ЦТ, а именно, к полной модернизации методов ведения бизнеса, пересмотру внутренних бизнес-процессов и новой культуре взаимоотношений внутри компании. Мало того, менеджмент должен быть подготовлен, как к позитивным, так и к негативным последствиям цифровой трансформации.

Цифровая трансформация — это не просто автоматизация и цифровизация отдельных производственных процессов «на местах», это интеграция обычных офисных и промышленных технологий, которые мы используем ежедневно, с совершенно новыми ИТ-направлениями, специфичными для ЦТ, (облачные вычисления, искусственный интеллект и машинное обучение, IoT и т.д.).

Негативные последствия цифровой трансформации

Однако у процессов, которые вызывает цифровая трансформация, есть и негативная сторона. Революционные изменения, которые привносит в бизнес ЦТ, породили определенные проблемы для служб информационной безопасности (ИБ), а именно, возникли новые вектора угроз ИБ и расширился спектр уязвимостей для потенциальных кибератак.

«Модная технология» DevOps является предметом особой настороженности специалистов ИБ, так как она принципиально изменила взаимоотношения между разработчиками софта, системными администраторами, службами тех. поддержки и конечными пользователями. (Методология DevOps означает интеграцию деятельности разработчиков и специалистов по обслуживанию ПО, сетей и оборудования в командах и компаниях).

Рис 2. Что такое DevOps

Также хочется отметить, что одним из серьезных препятствий для быстрого внедрения ЦТ в компаниях являются старые (унаследованные) технологии, которые обслуживают производственные и офисные процессы уже много лет. С одной стороны, их невозможно заменить быстро (без остановки бизнес-процессов), а с другой стороны они плохо вписываются в процессы цифровой трансформации и несут в себе множественные угрозы ИБ.

Ниже остановимся на основных проблемах ИБ, а также обозначим пути разрешения этих проблем в ходе ЦТ.

Проблемы информационной безопасности в условиях ЦТ

1. Непрозрачность событий ИБ в корпоративной инфраструктуре предприятий

В крупных компаниях повсеместно используются различные технологические локации, развернутые в облачных сервисах, причем оснащенные собственными инструментами ИБ и разными внутренними сервисами. Однако, пока еще есть проблемы, как с интеграцией таких решений, так и с прозрачностью и фиксацией всех инцидентов и событий ИБ в такой сложной ИТ-инфраструктуре. Мало того, цифровая трансформация предполагает значительный рост, как облачных решений, так и усложнение корпоративной инфраструктуры за счет внедрения IoT, блокчейна, ИИ и т.д.

2.Трудности с вопросом автоматизации всех процессов ИБ

В обычной средней или даже крупной компании многие процессы информационной безопасности остаются неавтоматизированными, при этом не выработан даже общий подход к их автоматизации. Однако у сотрудников департаментов ИБ таких компаний есть уверенность в том, что защита работает по всем возможным векторам атак, как внутри периметра, так и в облаках, на мобильных устройствах, веб-серверах и т. д. Возможно, отдельные решения ИБ (антивирусы, межсетевые экраны, системы обнаружения вторжений и т.д.) пока еще обеспечивают определенный уровень безопасности на отдельных участках и снижают количество инцидентов ИБ, но без выработки общей стратегии и политики безопасности в такой организации обязательно будут проблемы с ИБ в будущем, в ходе внедрения ЦТ.

Хочется отметить, что в большинстве организаций до сих пор плохо с интеграцией различных ИБ-решений, нет сквозной видимости всех угроз, плохо с контролем соответствия требованиям регуляторов (compliance).

По результатам опросов и исследований в области информационной безопасности экспертами выяснено, что на многих предприятиях, четверть корпоративной инфраструктуры так и остаётся незащищенной. По мере роста ИТ-инфраструктуры, вызванного цифровой трансформацией, а также в связи с усложнением кибератак, появляется потребность в масштабируемости ИБ-решений. И даже если в компании есть эффективно работающие решения, защищающие отдельные компоненты инфраструктуры ИТ (например, антивирусы, межсетевые экраны и т.д.), то в целом это не повышает общий уровень безопасности в организации, по причине плохой интеграции и масштабируемости этих отдельных решений.

На данный момент наибольшую проблему у специалистов по кибербезопасности вызывают сложные для блокировки полиморфные кибератаки, целевые кибератаки (APT, advanced persistent threat, «развитая устойчивая угроза»), а также рост использования методологии DevOps, которая повышает риски несвоевременного обнаружения новых уязвимостей.

Рис 3. Фазы целевой кибератаки (APT, advanced persistent threat).

5.Последствия обновлений ПО

До сих пор остаются опасными угрозы, связанные с обновлением софта, так как зачастую вместе с «патчами» и «апдейтами» может быть инсталлировано и вредоносное ПО.

Стратегия обеспечения безопасности в условиях ЦТ или меры противодействия угрозам

В будущем, ЦТ может быть использована как для позитивных изменений в социуме, так и для реализации угрозы для мировой стабильности и безопасности. Таким негативным примером является, так называемое, «кибероружие». Для того, чтобы в условиях постоянно нарастающей нестабильности, обозначить стратегию безопасности своего бизнеса и систем государственного управления, необходимо уяснить для себя в целом, что такое «безопасность» и какая она бывает.

Таким образом, само понятие «безопасность» подразделяется на 3 большие группы: личную, общественную и государственную.

Личная безопасность — это такое состояние, когда человек защищён от любого вида насилия (например, психологического, физического или др.)

Общественная безопасность — способность социальных институтов государства защитить личность и общество от различного вида угроз (в основном, внутренних).

Государственная безопасность — система защиты государства от внешних и внутренних угроз.

Еще одним важным направлением в области безопасности, является информационная безопасность и защита информации. Цель работы специалистов по защите информации — это обеспечение её конфиденциальности, доступности и целостности. В общем, эти три ключевых принципа ИБ называют триадой CIA, ниже раскроем смысл этих понятий.

Основная цель информационной безопасности в контексте ЦТ — это обеспечить защищенность как информации, так и ИТ-инфраструктуры от случайных или преднамеренных воздействий (атак и т.д.), которые могут нанести неприемлемый ущерб владельцам информационных активов.

Особое внимание необходимо уделить инцидентам ИБ на объектах критической информационной инфраструктуры (КИИ), это могут быть, как таргетированные атаки (APT), так и техногенные катастрофы, физическое похищение активов и др. угрозы. По мере усложнения атак наращиваются и «средства обороны» (т.е. инфраструктура ИБ).

На этом фоне все большую популярность набирают системы SIEM (Security information and event management), основная задача которых — это мониторинг корпоративных систем и анализ событий безопасности в режиме реального времени, в том числе с широким использованием систем ИИ и глубокого машинного обучения (Deep learning).

Крупные технологические компании, которые лидируют в области ЦТ, намного чаще других интегрируют свои продукты и средства ИБ в единую архитектуру корпоративной безопасности. Надо отметить, что в таких компаниях отдают предпочтению стратегическому подходу и формированию политики безопасности, что позволяет:

Рис 5. Внедрение SOC (Security Operations Center) в компании

Одной из особенностей ИБ в эпоху цифровой трансформации является процесс внедрения в корпоративную систему средств централизованного контроля соответствия как промышленным стандартам, так и стандартам ИТ и ИБ, что повышает эффективность работы такого направления ИБ, как compliance.

Заключение

Одним из серьезных препятствий на пути компаний к ЦТ является необходимость обеспечения высокого уровня информационной безопасности, что не всегда посильно большинству компаний, особенно фирмам из сектора SMB. При этом необходимо учитывать факторы нарастания, как внутренних, так и внешних угроз ИБ, связанные со значительным ростом сектора киберпреступности, а также рисками, возникающими естественным путем в ходе реализации методологии DevOps, облачных технологий, IoT и т.д.

Один из достаточно новых, но эффективных подходов в области обеспечения безопасности информационных активов — это применение методов проактивной защиты, способных не просто защитить, но и предотвратить кибератаки. Здесь хочется отметить такие технологии, как «ханипоты» (honeypots и honeynets), а также более продвинутые системы по развертыванию распределенной инфраструктуры ложных целей (Distributed Deception Platform, DDP).

В итоге, можно выделить лучшие практики ИБ, которые мы можем порекомендовать компаниям и бизнесу в ходе процесса цифровой трансформации:

Рис 6. Стратегический подход к ИБ — разработка политики безопасности компании