что такое резервный домен

Резервация доменов

После окончания срока регистрации домена администратор может продлить его в течение периода преимущественного продления — 30 дней. При включенной опции резервации домена у администратора будет еще 30 дополнительных дней на восстановление домена.

Мы рекомендуем подключить резервацию для ценных доменов. Короткие, благозвучные имена отслеживаются лицами, заинтересованными в их перепродаже, и перехватываются сразу после удаления. Для возвращения домена нужно будет вести переговоры с новым владельцем о выкупе. Его стоимость может достигать сотен тысяч рублей.

При подключенной опции резервации домен не будет удален после окончания периода преимущественного продления, и у администратора будет 30 дополнительных дней, чтобы его восстановить.

Если администратор не продлевает домен в течение 30 дней преимущественного продления, то:

При подключенной опции резервации в случае, если продление домена не было оплачено в течение 30 дней после даты окончания срока регистрации (период преимущественного продления), у администратора есть 30 дополнительных дней для восстановления домена — период восстановления.

Если доменное имя не было восстановлено и в этот период, то право администрирования доменом утрачивается.

Подключить резервацию может только администратор домена.

С момента регистрации домена и до окончания его периода преимущественного продления.

Подключить резервацию можно на странице домена в разделе «Для клиентов».

Поскольку при отключении резервации администратор домена лишается возможности его восстановления, необходимо предоставить заявление в офис RU-CENTER.

Подключение резервации для домена бесплатно, как и ее отключение.

Чтобы восстановить домен:

1. Перейдите в раздел «Для клиентов — Услуги — Мои домены».

3. Нажмите «Восстановить».

4. Оплатите заказ на восстановление домена.

5. Как только домен будет восстановлен, вы получите уведомление на контактный email.

Стоимость восстановления указана в Приложении 2.

Что такое контроллер домена?

Контроллер домена – это сервер, контролирующий компьютерную сеть Вашей организации. Чтобы разобраться, как он работает, рассмотрим основные способы управления большим количеством компьютеров.

Также, если Вам необходимо выполнить какие-либо изменения в программном обеспечении (установить систему безопасности, создать нового пользователя, инсталлировать программу или приписать сетевой принтер), придется каждый компьютер настраивать по отдельности. Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

Что касается домена, в этой сети есть единый сервер (единый аппарат, в “руках” которого сосредоточена вся власть), а основные машины являются клиентами. Взаимодействие в сети между компьютерами осуществляется через контроллер домена, то есть он определяет кому, когда и куда давать доступ. Таким образом, имея доступ к одному лишь контроллеру домена, Вы можете выполнять 95% задач в удаленном режиме, так как сервер имеет полные права на любом компьютере в сети.

При помощи групповых политик Вы можете за несколько минут настроить все устройства в сети (установить программы, добавить/заблокировать пользователя и т.д.), не бегая от одного устройства к другому. Число подконтрольных компьютеров неограниченно.

Что нужно для добавления контроллера домена?

Работа начинается с того, что на функциональное оборудование ставится специальный серверный софт – Windows Server 2008, 2012, 2016, 2019. После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

Важно! Понятие «контроллер домена» применимо только для серверов с операционной системой Windows.

Если Ваш текущий домен контроллер устаревший, стоит обновить его до более современной версии, которая предусматривает широкие возможности и оптимизированный функционал. Например, под управлением Server 2003 можно настраивать функции Windows XP, а новые функции, появившиеся в Windows 7 – нет.

Серверный механизм способен выполнять очень широкий спектр ролей. Поэтому после инсталляции серверной ОС, прежде чем она сможет выполнить организационную работу локальной сети, необходимо произвести некоторые настройки.

Служба DNS

Для функционирования доменной сети обязательно необходима «DNS» (Domain Name System) служба, а сам контроллер должен видеть устройство, на котором она работает. Эта служба может функционировать как на роутере, так и на другом компьютере. В случае если такой службы нет, то при установке контроллера домена система предложит Вам выбрать роль «DNS». За что же она отвечает?

Служба «DNS» считывает и отправляет информацию об именах устройств. По сути, она связывает названия доменов с IP-адресами компьютеров, соответствующих этим доменам. Приведем простой пример:

Важно! Каждый раз при пуске «пинга» до Яндекса Вы можете получать разные или один и тот же IP-адрес. Это объясняется тем, что при большой нагрузки сервера один сервер перенаправляет Вас на другой, у которого другой IP.

IP-адрес

IP-адрес – это уникальный идентификатор устройства, находящегося в сети. Если приводить сторонний пример — это серия и номер паспорта человека, но для любого устройства, «общающегося» в сети – компьютер, роутер, принтер, сканер, МФУ, АТС и так далее. Адрес может присваиваться как в ручном режиме, так и в автоматическом. Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Важно! В сети не может быть устройств с одинаковым IP-адресом – точно так же, как нет людей с одинакововыми серией и номером паспорта.

Active Directory

Active Directory («Активный каталог») – это организованный каталог всех данных, необходимых для управления конкретной сетью. Под данными имеются в виду учетные записи, информация об устройствах в сети и многое другое. Active Directory позволяет централизованно управлять всем, что включено в сеть. Приведем простые и важные примеры, которые решаются с помощью этой службы:

1. Ограничение доступа сотрудников к информации. Например, менеджеры не имеют доступа ко всему, что касается бухгалтерской отчетности, а сотрудники бухгалтерии не имеют доступа к данным, которые ведут менеджеры. Это позволяет:

О безопасности! Когда сфера доступа сотрудника ограничена определенными рамками, он понимает, что ответственность за утерянную информацию с его источника несет именно он! Таким образом, риск быть обнаруженным из-за узкого круга подозреваемых лиц остановит среднестатистического воришку.

2. Ограничения использования некоторых устройств. Добавление контроллера домена позволит Вам защитить конфиденциальную информацию. Например, ограничивайте использования USB-накопителей с целью обезопасить себя от утечки конфиденциальной информации или от проникновения вируса в общую сеть.

3. Ограничения использования программ. Сотрудник не сможет установить игру или другой сторонний софт. Это полезно, потому что:

4. Быстрая настройка рабочего стола для нового сотрудника. После приема на работу нового коллеги для него устанавливается индивидуальная учетная запись. После чего он определяется в свою рабочую группу, например, «менеджеры». Далее система автоматически и очень быстро устанавливает все необходимые программы, выводит необходимые значки на рабочий стол, настраивает принтеры и т. д. для работы этого человека. Кроме того, он получает доступ к закрытой информации, которой оперируют его коллеги по специальности.

5. Централизованное управление сетевыми устройствами. Вы можете с легкостью прописать (зафиксировать в системе), что для людей, сидящих в одном кабинете, все документы печатаются на один принтер, который находится в их кабинете, а для людей, сидящих в другом кабинете – на другой, который находится у них, и т.д.

Настройка контроллера домена с «Lan-Star»

Быстро открывать и блокировать доступ к данным, ставить нужной группе необходимый софт и решать широкий спектр управленческих задач с помощью системного администратора позволяет именно настройка контроллера домена. Это необходимый элемент IT-структуры, если Вы действительно беспокоитесь о сохранности корпоративных данных, думаете о централизованности управления, хотите создать рабочую и четкую структуру в своей организации, организовать удобную работу своих сотрудников с максимальным сокращением времени простоев, связанных с компьютерной техникой и сбоями в работе программ.

Закажите настройку и сопровождение централизованной системы управления рабочей сетью — контроллера домена. Возьмите все процессы, происходящие в компании, в свои руки! «Lan-Star» — надежный IT партнер. Наша специализация: обеспечение безопасности, организация стабильной работы, оптимизация деятельности компании. Чтобы получить более детальную информацию об услуге, обратитесь к нам по телефону (посмотреть) или закажите бесплатную консультацию.

Резервный контроллер домена Linux – Начало

Резервный контроллер домена Linux – наш следующий, но очень далеко не последний шаг. Минимум половину 2020го года я потратил на то чтобы сделать вторую часть серии мануалов о контроллерах домена Linux. Часть, посвящённую резервному контроллеру домена Linux. И вот уже 1е января 2021го. Вроде бы виден конец хотя бы части работы связанной с этой темой. В ближайшие дни после того как будет опубликована эта статья, начнёт публиковаться серия статей посвящённых настройке резервного контроллера домена Linux. Статей будет много. Около 10. К несчастью за такой объём статей удастся осветить только резервирование между контроллерами домена Samba. Миграции с Windows на Samba, а так же с Samba на Windows, так или иначе основанных на репликации контроллеров домена, затрагиваться в данной серии статей не будут. Потому что если я буду готовить материал с учётом ещё и этой тематики, публикаций может совсем не состояться :). Но в будущем я проработаю и этот момент.

Резервный контроллер домена Linux – это не та задача про которую можно сказать что в ней много подводных камней. Это задача которую скорее можно описать одним большущим подводным камнем. Камнем лежащим где-то в основании Р’льеха. Поэтому прочитав данную статью я бы не рекомендовал немедленно приступать к её выполнению. Сперва рекомендую прочитать все последующие статьи касающиеся резервного контроллера домена. Так же, если вы не полностью уверены в том какие шаги и в каком порядке необходимо предпринять, заходите на канал в телеграме.

Поднимать резервный контроллер домена мы будем несмотря на то, что для полноценного функционирования контроллера домена Active Directory мы в принципе уже сделали достаточно. Всё работает. Рабочие станции добавляются в домен. Работает централизованная авторизация пользователей. Так же нет никаких проблем с администрированием пользователей, gpo и dns через RSAT.

Падение контроллера домена

Что же случится если наш прекрасно работающий контроллер домена упадёт? Начнётся хаос. Многие департаменты не смогут работать. Пользователи начнут терять возможность авторизовываться в сети, терять человечность. Доступы к шарам начнут пропадать и становиться такими же мифическими как пользовательское самосознание. Бугалтера не выходя из в бугалтерского исступления, будут как зомби сидеть перед компьютерами. Биться головой о клавиатуры. Из разных углов будет раздаваться всяческий скулёж, стоны и содомия. Фирма погрузится в постапокалиптическую реальность. Миленькая, ещё вчера, секретарша Ксюша, будет жадно обгладывать остывший труп несчастного клиента. Ведь она не смогла зарегистрировать его визит. Система то висит. Потому для решения своей проблемы она не нашла более подходящего способа чем устранить её физически. Ведь контроллер то упал, DNS не работает и загуглить что делать она тоже не смогла.

Для решения возникшей проблемы, к несчастью, недостаточно собирать совещания. Принимать “эффективные” решения. Обсуждать проблему. Решить проблему сможет только человек умеющий читать, анализировать, понимать и думать. Решить проблему сможете вы, читая данную инструкцию.

Все домены Active Directory равны

Это не какой-то розовый sjw гон. В Active Directory нет разделения контроллеров домена на роли. Такое разделение было в NT4. В NT4 был PDC и BDC. Праймари и Бэкап контроллеры доменов. В Active Directory все контроллеры доменов равны. За исключением наличия у контроллеров FSMO ролей. Потому когда я говорю “резервный контроллер домена”, я подразумеваю дополнительный контроллер домена Linux который мы добавляем в уже работающий домен. Домен Linux Active Directory, находящийся под управлением Samba4 (4.7.x на момент написания статьи). Установленной на Ubuntu Server 18.04 и настроенной в соответствии с моими статьями. Для Samba 4.8 и более новой данная инструкция может оказаться и скорее всего окажется не применимой. Либо применимой с некими оговорками \ правками. Так что подсказать про Samba 4.8+ я не смогу, я просто не рассматривал этот вопрос на текущий момент.

Резервный контроллер домена Linux – Что нужно знать

В данной статье мы работаем только с новым настраиваемым контроллером домена

Имя нового контроллера домена: ag-dc-2

Полное имя нового контроллера домена: ag-dc-2.adminguide.lan

IP адрес нового контроллера домена: 192.168.1.101

Применяйте данную серию статей про настройку резервного контроллера домена Linux, только для доменов настроенных по приведённой выше серии статей. В остальных случаях применяйте её на свой страх и риск.

Если не уверены, заходите на телеграм канал, возможно вы найдёте ответ там.

Настройка Ubuntu Server 18.04

Резервный контроллер домена Linux – Подготовка к установке Samba

Проверяем содержимое файла hosts

Для сервера с именем ag-dc-2, содержимое должно выглядеть следующим образом:

Убеждаемся что команды

резолвятся на IP 192.168.1.101

резолвится на 127.0.0.1

Проверяем что IP адрес сервера статический.

Для сервера с IP адресом 192.168.1.101, шлюзом расположенном на роутере 192.168.1.1 и днс сервером на контроллере домена, они должны выглядеть следующим образом:

Резервный контроллер домена Linux – Валидный resolv.conf

Никакие утилиты не должны модифицировать файл /etc/resolv.conf.

Команда

должна выводить следующее. Полноценный независимый фаел:

Если вместо нормального вывода вы видите симлинк:

Необходимо отключить и убрать из автозапуска systemd-resolved

И создать чистый файл

Указав в нём адрес локального DNS сервера способного разрешать имена локальной зоны. Для сервера ag-dc-2, находящегося в домене adminguide.lan. Под управлением контроллера с именем ag-dc-1 и IP 192.168.1.100. На данном этапе, содержимое /etc/resolv.conf должно быть следующим:

192.168.1.100 – адрес уже работающего в сети DNS сервера поднятого на первом контроллере домена.

Обязательно перезагрузите сервер и убедитесь что resolv.conf и его содержимое остались на месте.

Убеждаемся в отсутствии самбовых процессов

Убеждаемся что вы настраиваете Ubuntu Server 18.04.

Резервный контроллер домена Linux – Устанавливаем Samba4

Для установки воспользуемся следующей командой:

Когда всё выполнено – переходим к следующей статье.

Установка и настройка второго контроллера домена.

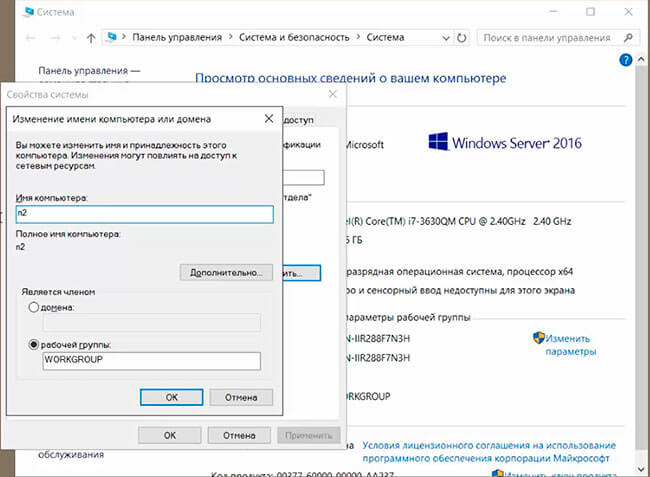

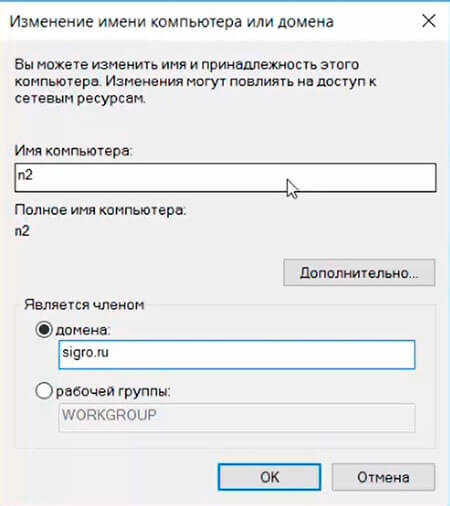

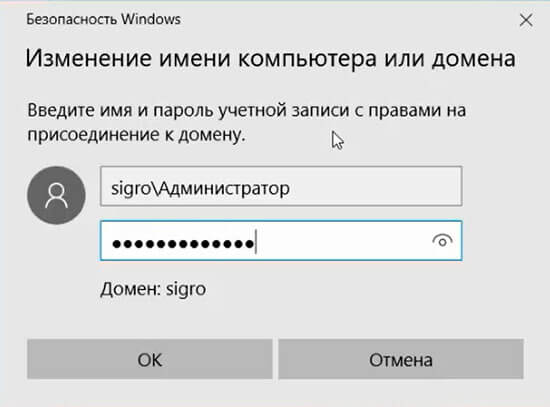

5. В диалоге «Изменение имени компьютера или домена» вводим имя пользователя домена с административными правами (пользователь должен иметь возможность добавлять компьютеры в домен), далее «ОК».

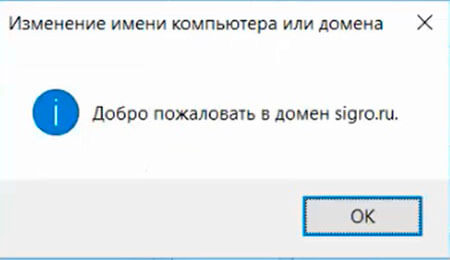

6. При успешной операции появится надпись «Добро пожаловать в домен. «. Нажимаем «ОК».

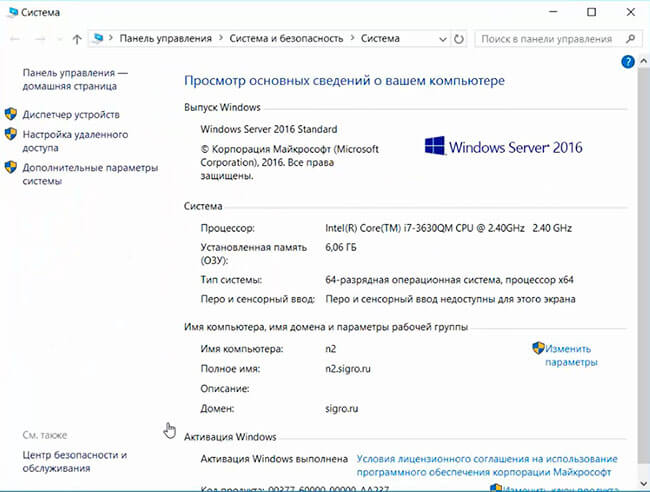

7. После перезагрузки компьютера в окне «Просмотр основных сведений о вашем компьютере» можно проверить напротив «Полное имя», что компьютер вошел в состав домена.

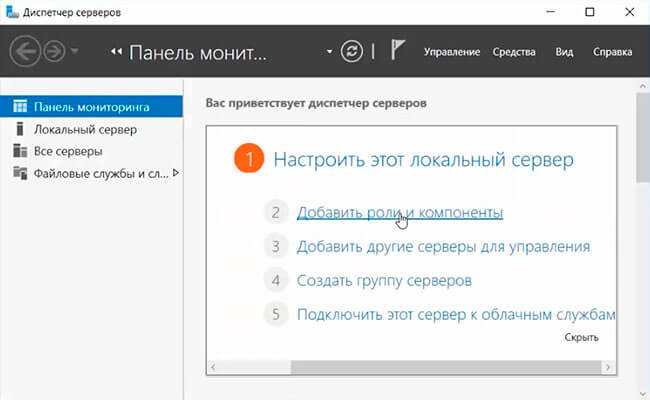

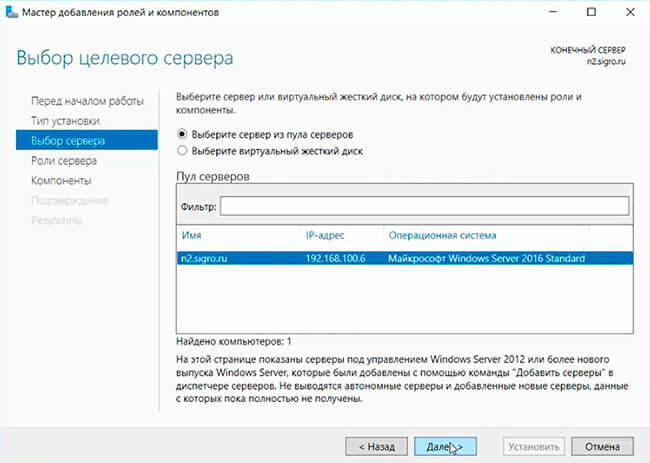

9. Читаем информацию в окне «Перед началом работы», нажимаем «Далее». В следующем окне «Выбор типа установки» оставляем чекбокс «Установка ролей или компонентов» по умолчанию, снова «Далее». Выбираем наш сервер из пула серверов, затем «Далее».

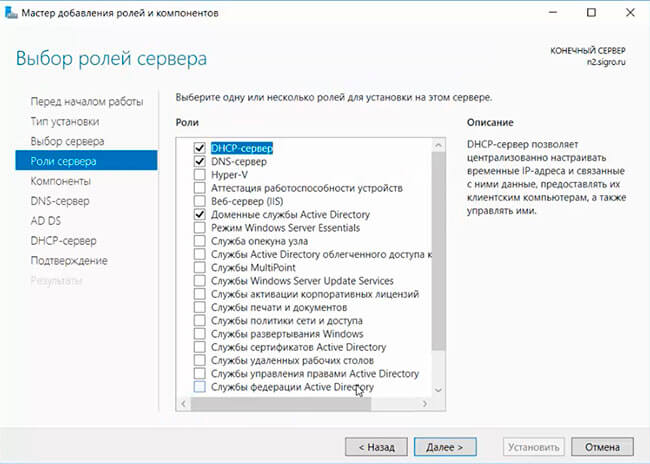

10. В окне «Выбор ролей сервера» выбираем DNS-сервер, Доменные службы Active Directory, DHCP-сервер. При добавлении роли будет появляться предупреждение, например «Добавить компоненты, необходимые для DHCP-сервер». Нажимаем «Добавить компоненты». После выбора нужных ролей нажимаем «Далее».

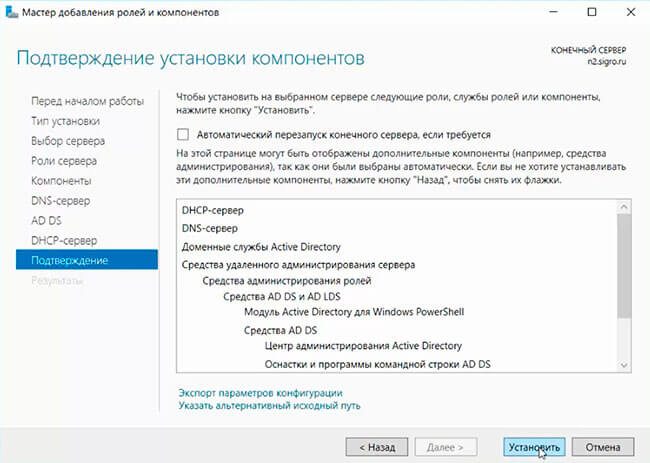

11. В новом окне «Выбор компонентов» игнорируем «Выберите один или несколько компонентов для установки на этом сервере», нажимаем Далее. В следующем окне «DHCP-сервер» читаем на что обратить внимание при установке DHCP-сервера, затем «Далее». В новом окне «Подтверждение установки» проверяем выбранные роли, нажимаем «Установить».

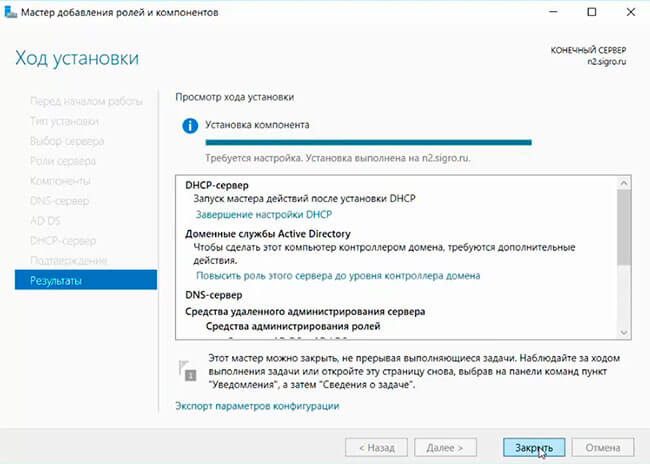

12. Появится окно с ходом установки выбранных компонентов. Данное окно можно закрыть, оно на процесс установки уже не влияет.

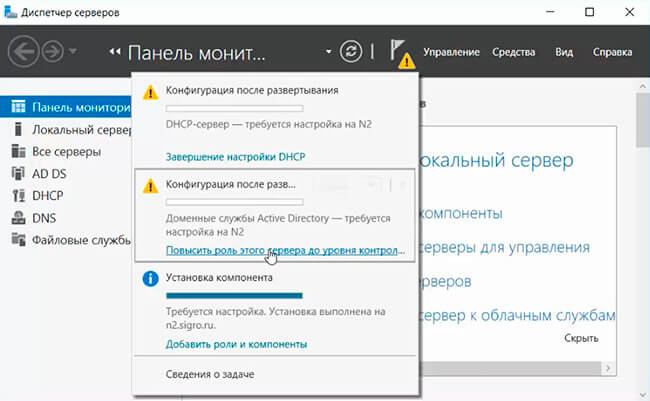

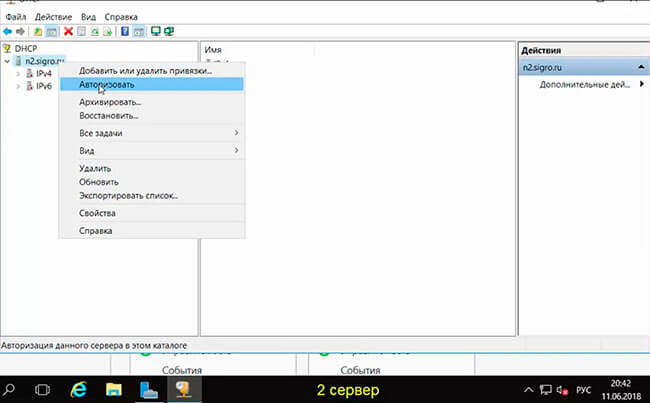

13. После того, как установятся выбранные компоненты, в «Диспетчер серверов» нажимаем значок предупреждения в виде восклицательного знака, выбираем «Повысить роль этого сервера до уровня контроллера домена».

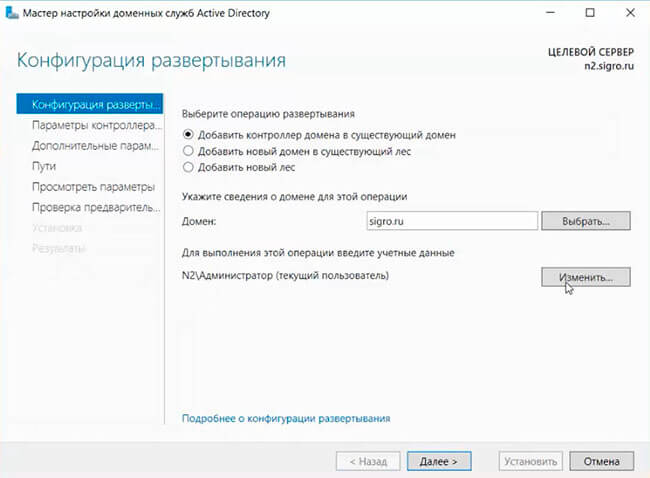

14. Появится «Мастер настройки доменных служб Active Directory». В окне «Конфигурация развертывания» оставляем по умолчанию чекбокс «Добавить контроллер домена в существующий домен», проверяем название домена в поле «Домен». Напротив поля (текущий пользователь) нажимаем кнопку «Изменить».

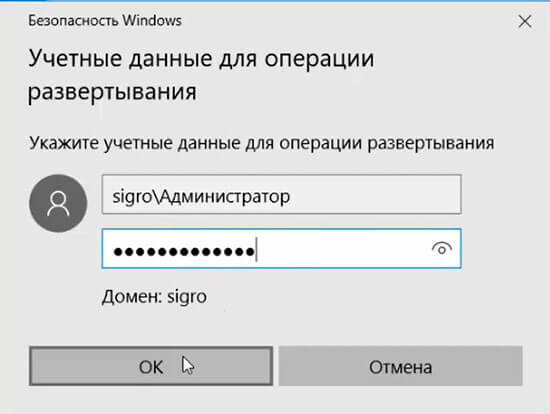

15. Вводим логин и пароль пользователя в домене с административными правами. Нажимаем «ОК». Затем «Далее».

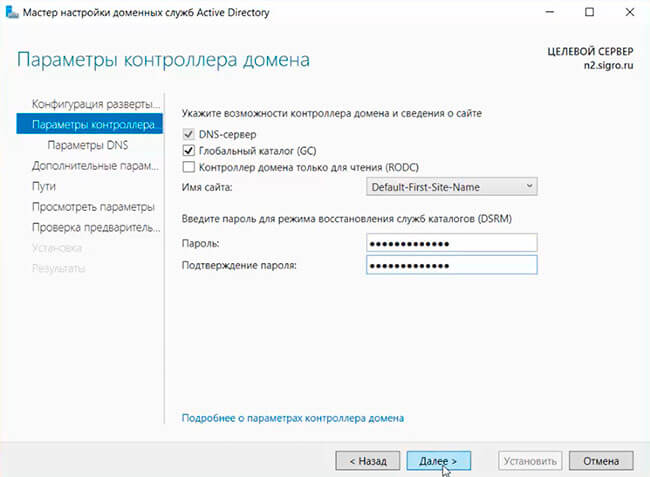

16. В окне «Параметры контроллера домена» вводим парль для режима восстановления служб каталогов (DSRM), снова «Далее».

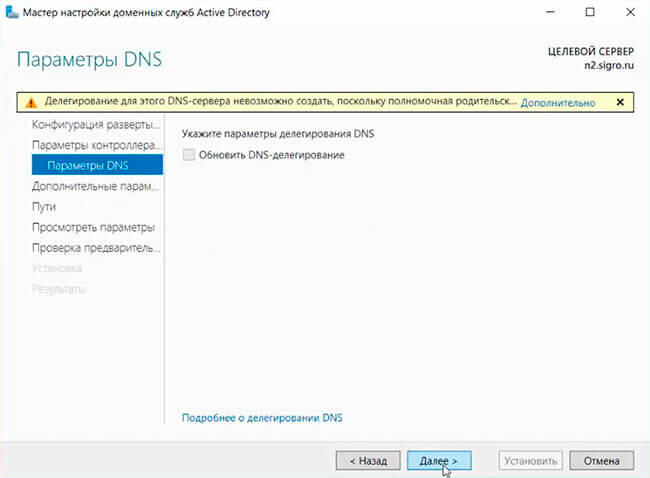

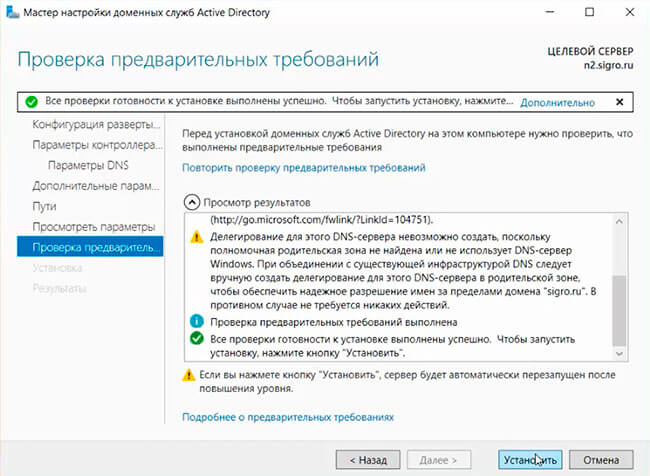

17. В окне «Параметры DNS» игнорируем предупреждение о том, что делегирование для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена», просто жмем «Далее».

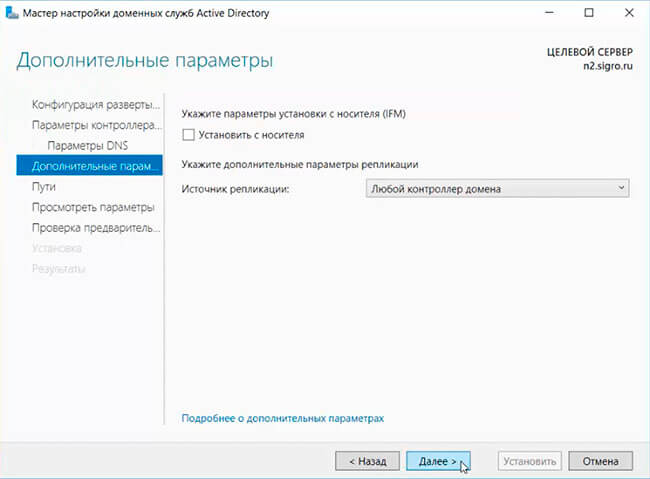

18. В окне «Дополнительные параметры» источник репликации оставляем «Любой контроллер домена», снова «Далее».

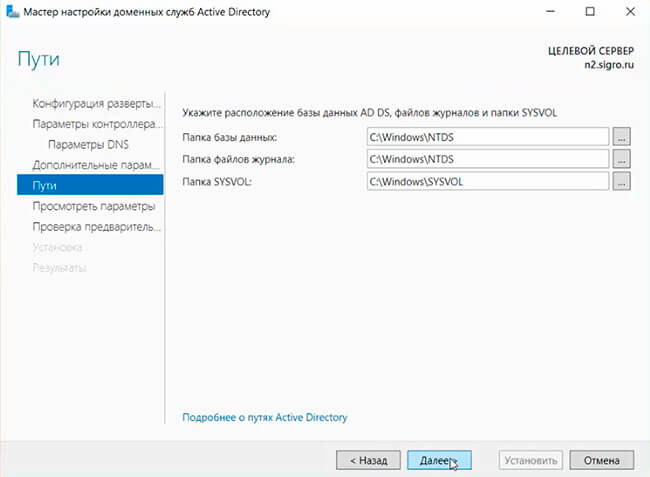

19. Расположение базы данных AD DS, файлов журналов и папки SYSVOL оставляем по умолчанию, нажимаем «Далее».

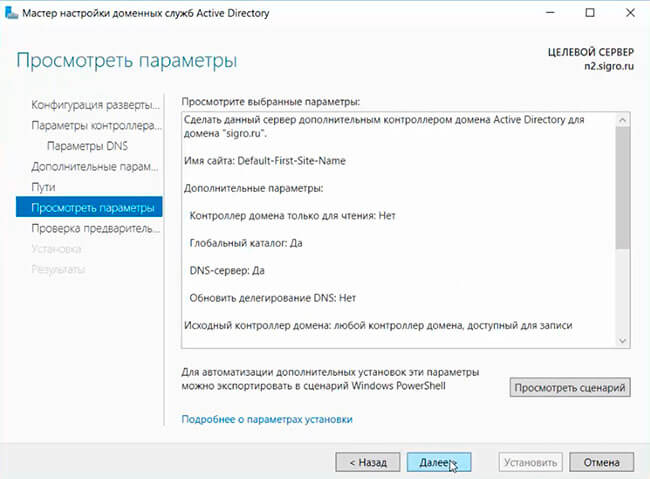

20. Просматриваем параметры, настроенные в «Мастер настройки доменных служб Active Directory», затем «Далее».

21. В окне «Проверка предварительных требований» проверяем, что появился зеленый чекбокс. Таким образом все проверки готовности к установке выполнены успешно. Нажимаем «Установить».

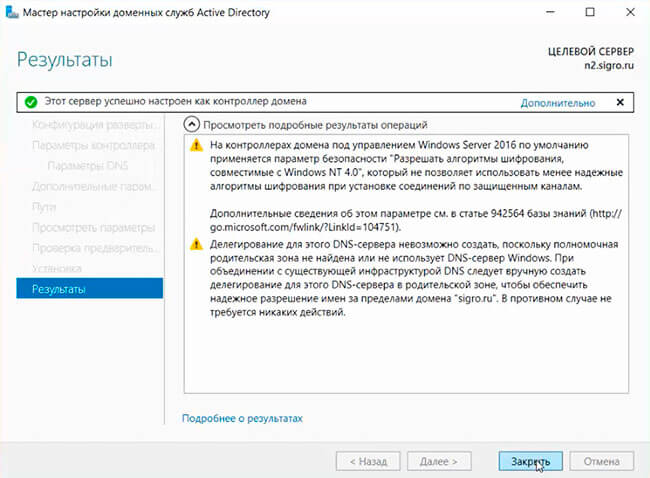

22. В следующем окне читаем, что «Этот сервер успешно настроен как контроллер домена». Читаем предупреждения, нажимаем «Закрыть».

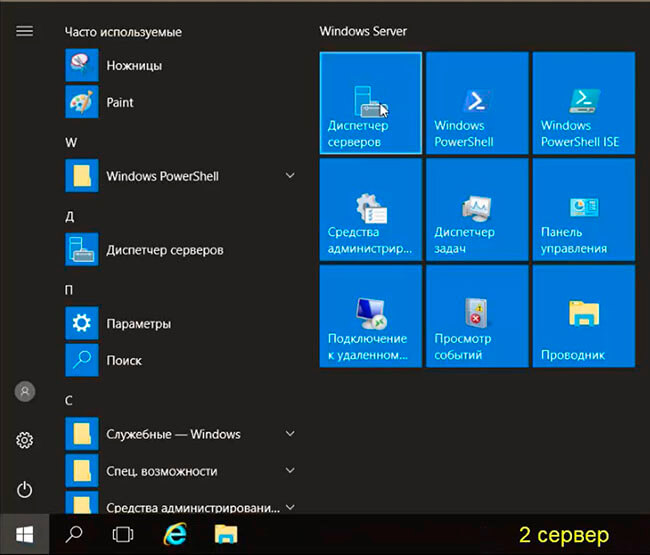

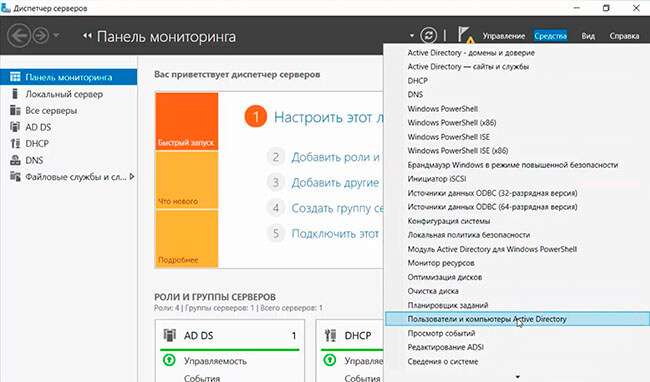

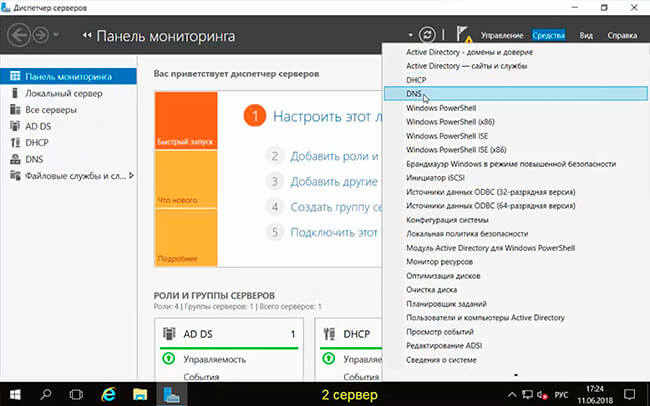

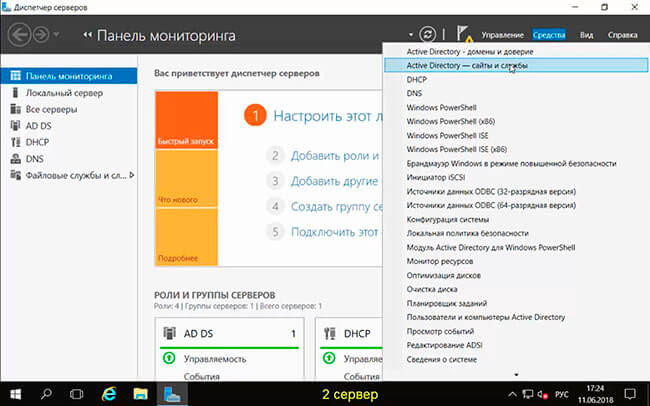

23. Пришло время проверить работоспособность Доменных служб Active Directory и DNS-сервера. Для этого открываем «Диспетчер серверов».

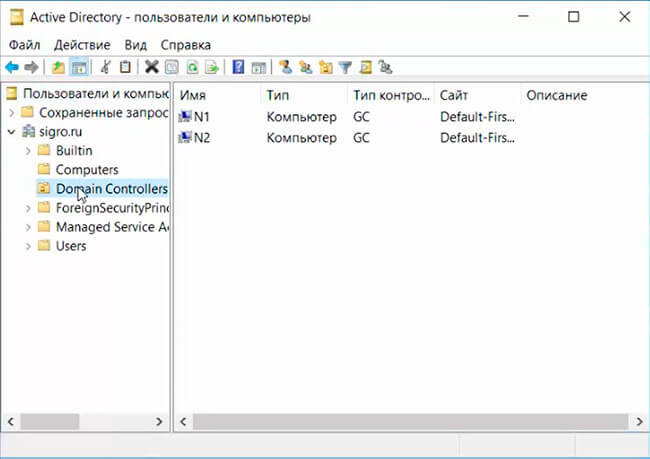

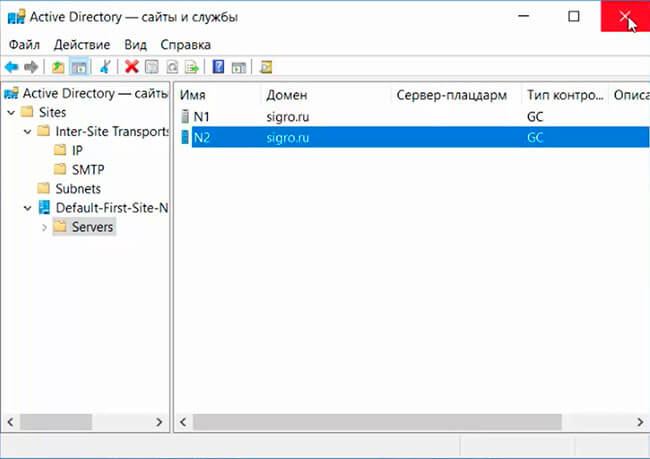

25. Открываем наш домен и раскрываем подразделение «Domain Controllers». В окне напротив проверяем наличие второго сервера как контроллера домена.

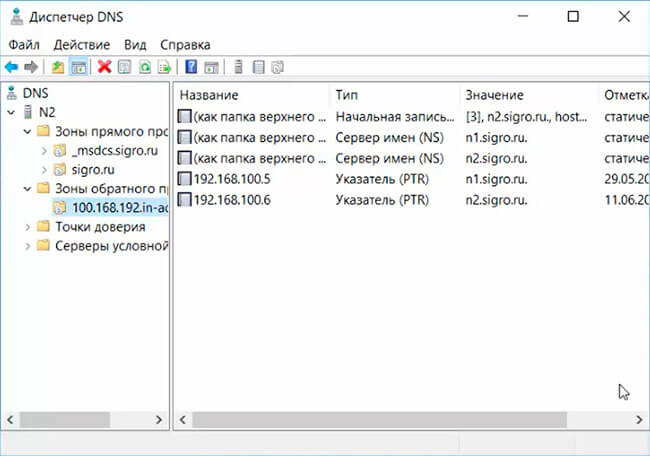

27. Проверяем наличие IP-адреса второго сервера в зоне прямого и в зоне обратного просмотра.

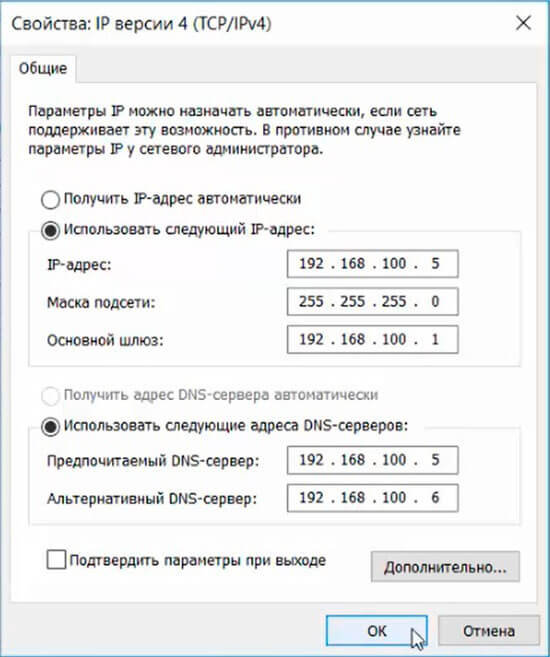

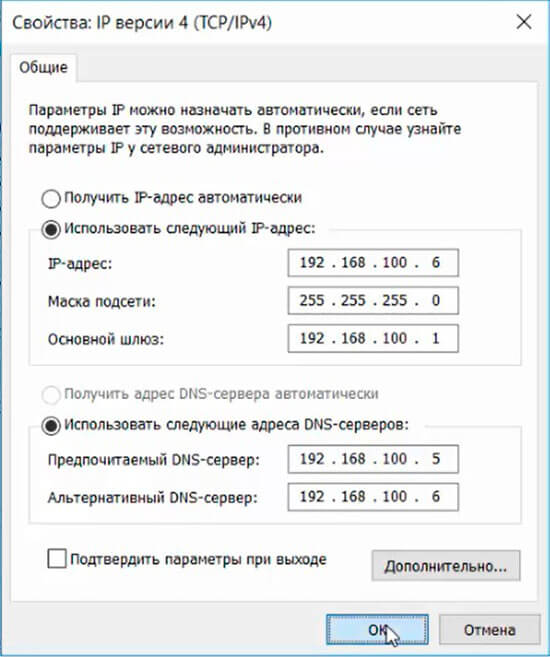

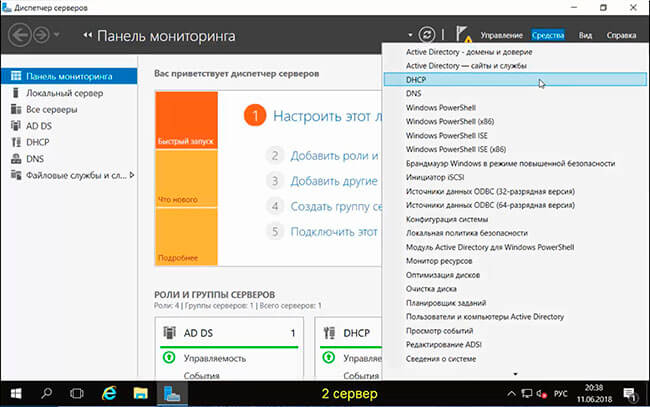

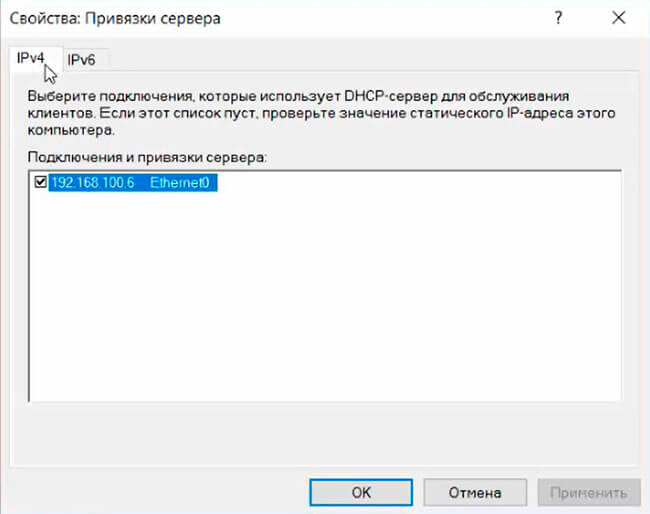

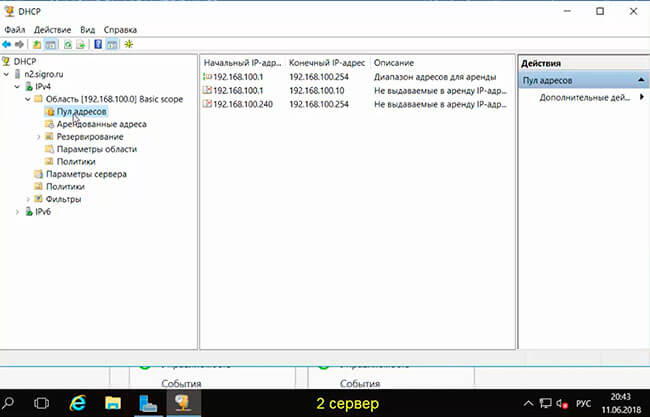

32. Проверяем настройку сетевого интерфейса, через который будут обслуживать DHCP-клиенты на втором сервере.

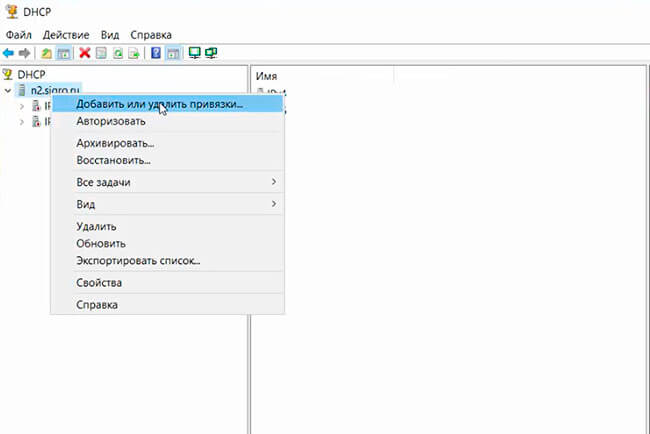

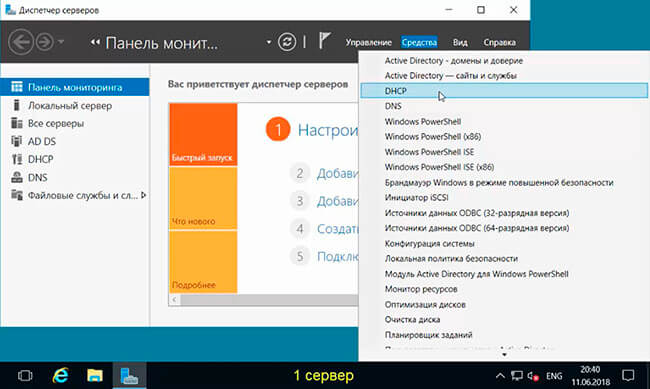

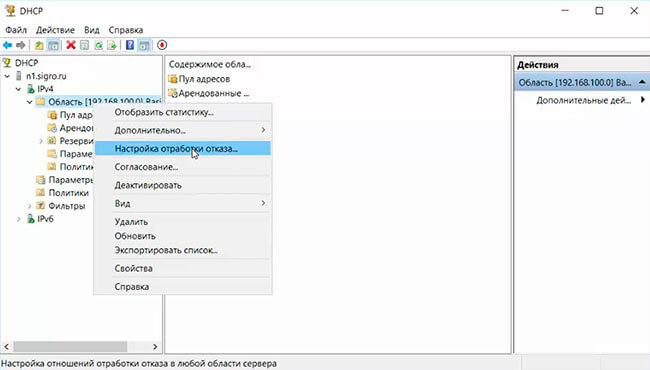

34. Правый клик на созданную в DHCP-сервере область, далее «Настройка отработки отказа. «.

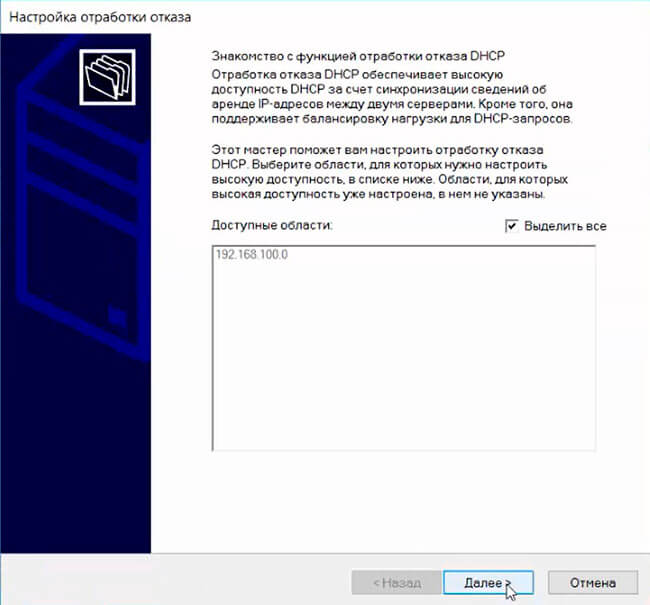

35. Появится мастер «Настройка отработки отказа», затем «Далее».

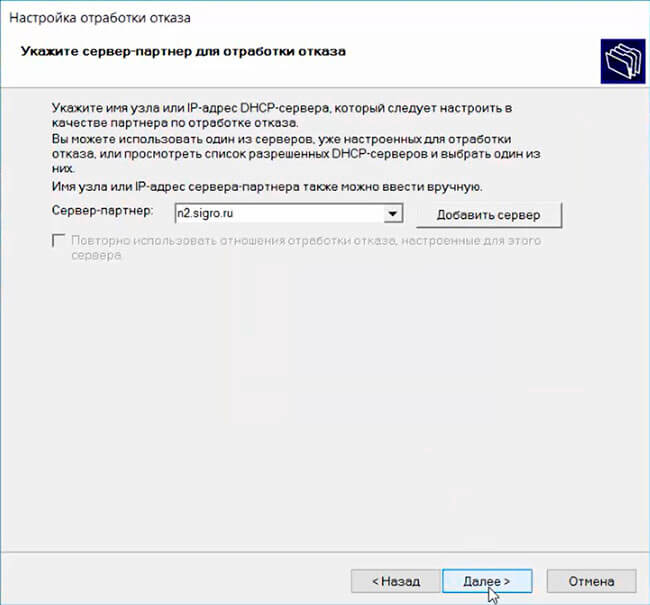

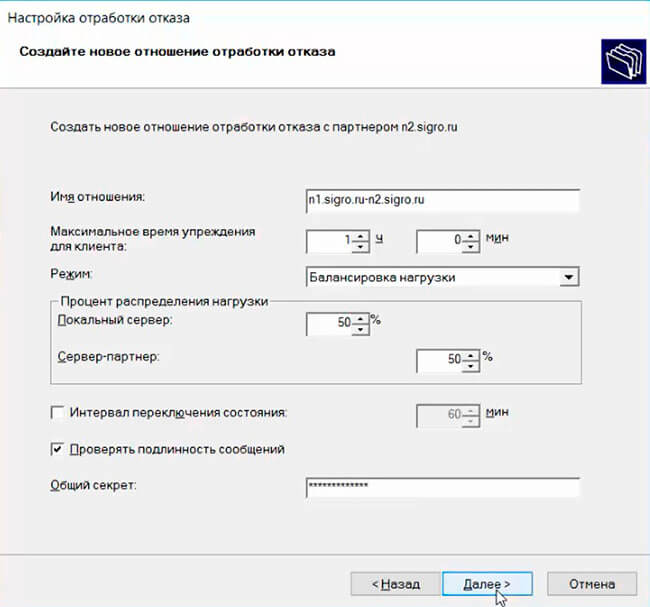

36. Указываем сервер-партнер для отработки отказа. Для этого в поле «Сервер партнер» с помощью кнопки «Добавить сервер» добавляем второй (дополнительный) сервер, на котором развернута роль DHCP-сервер. Затем нажимаем «Далее».

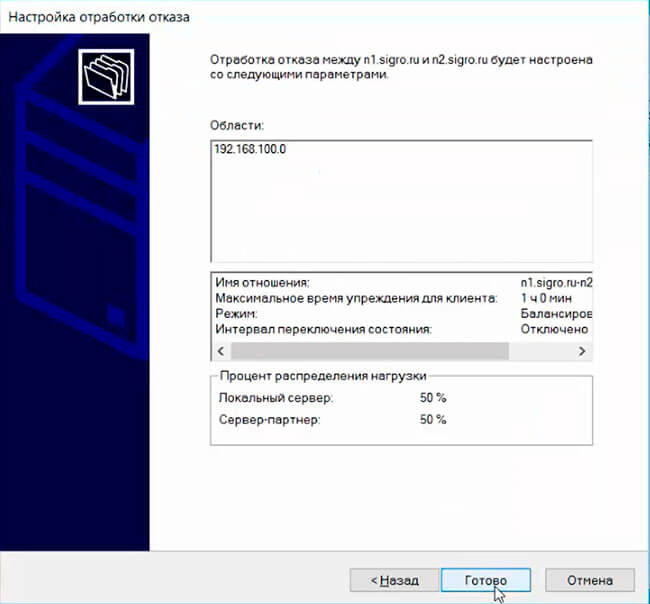

38. Проверяем параметры настройки отработки отказа между первым сервером и дополнительным сервером. Нажимаем «Готово».

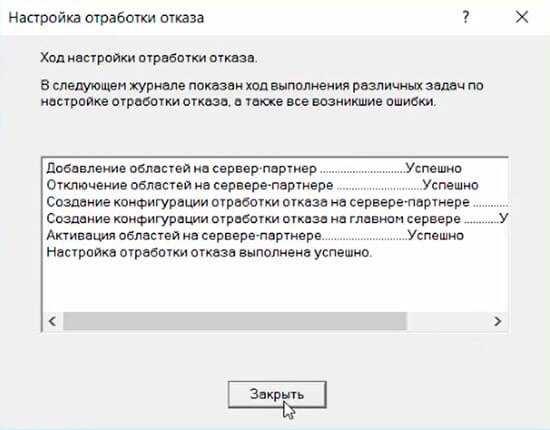

39. Смотрим в ходе настройки отработки отказа, чтобы все было «Успешно» и закрываем мастер.

41. Проверяем «Пул адресов». Будет произведена синхронизация DHCP-серверов.

На этом процесс установки и настройки Active Directory, DHCP, DNS закончен. Посмотреть, что и как делать, можно здесь: