что такое реверсинг программ

Реверсинг малвари для начинающих. Введение: выбираем инструменты, репозитории и источники знаний

Содержание статьи

WARNING

Reversing как искусство

Сегодня анализ вредоносного кода — это целая индустрия в области обеспечения информационной безопасности. Им занимаются и антивирусные лаборатории, выпускающие свои продукты для защиты, и узкоспециализированные группы экспертов, стремящихся быть в тренде векторов атак, и даже сами вирусописатели, которые конкурируют между собой за потенциального клиента — «жертву». Для вирусного аналитика, сидящего в застенках какого-нибудь крупного разработчика, это каждодневная кропотливая работа, требующая порой нестандартного и проактивного подхода. Однако, несмотря на то что функциональность малвари постоянно совершенствуется и техники обфускации модифицируются, общие методы анализа остаются уже долгое время неизменными.

Одна из важных частей анализа малвари — реверсинг (англ. reverse [code] engineering), или «обратная разработка», программного обеспечения. Если в двух словах, реверсинг — это попытка изучить и воссоздать алгоритмы работы программы, не имея на руках исходных кодов, с помощью специальных отладочных техник. По сравнению с анализом малвари тут возникает очень много весьма тонких нюансов. Во-первых, реверсинг ПО в абсолютном большинстве случаев запрещается лицензионным соглашением, так что любые попытки что-то изучить в «образовательных целях» совершаются только на свой страх и риск. Анализ же малвари таких ограничений не содержит, более того, это «дело благородное» — к примеру, изучив, каким образом ramsomware шифрует файлы жертвы, можно попробовать создать для нее декриптор, что, кстати, очень часто и делают разработчики антивирусного ПО. Во-вторых, реверсинг, как правило, направлен в сторону коммерческого ПО, делающего из trial или незарегистрированной версии ПО вполне рабочую (warez). Иными словами, это распространение пиратских копий ПО. Эти действия нарушают множество статей авторского и интеллектуального права, патентного законодательства, международных соглашений и тому подобного.

Несмотря на неодобрение большинства представителей власти, ИТ-бизнеса и закона, в хакерском смысле реверсинг имеет и положительные стороны. К примеру, благодаря изучению программного обеспечения многие эксперты по безопасности обнаружили различные недокументированные возможности в ПО, которые обернулись большим скандалом для вендоров и производителей. Сюда же можно отнести и найденные 0day-уязвимости, которые не афишировались на публику до выпуска официальных патчей. Поклонникам open source, скорее всего, известен термин Clean room design, иными словами — способ копирования дизайна без нарушения авторских прав и коммерческой тайны разработчика. Так, к примеру, поступают с проприетарными графическими драйверами Nvidia под Linux-системы, пытаясь воссоздать оригинальную архитектуру, чтобы выпустить open source драйвер.

Готовим домашнюю лабораторию

Самый простой способ (и самое гибкое решение) создать тестовую домашнюю лабораторию для изучения малвари — установить виртуальную машину на настольный компьютер или ноутбук. Помимо того что виртуальные ОС позволяют обезопасить свою рабочую среду от случайного разрушения при работе с вредоносами, ты еще и сэкономишь кучу времени и усилий на разворачивание стендов, используя все преимущества снапшотов и V2V-копирования.

Из виртуальных сред наиболее доступны VirtualBox, MS Hyper-V и QEMU.

Запуская одновременно несколько виртуальных систем на одном физическом компьютере, ты можешь анализировать вредоносное ПО, которое пытается взаимодействовать с другими системами, получая/передавая команды, отправляя данные в сеть и тому подобное.

Некоторые продвинутые вредоносы научились определять, что они запущены в виртуальной среде, и это, конечно, можно рассматривать как недостаток. Однако это прекрасный шанс потренироваться и применить некоторые техники, позволяющие произвести реверсинг малвари даже в таком случае.

Методы анализа вредоносных программ

Чаще всего при анализе вредоносного программного обеспечения в нашем распоряжении будет только бинарник, то есть исполняемый файл или библиотека, скомпилированный в двоичном виде. Для того чтобы понять, как этот файл, а точнее его бинарный код работает, нужно будет использовать специальные инструменты и приемы.

Существует два основных подхода к анализу вредоносных программ: статический и динамический. При статическом анализе вредоносные программы изучают, не запуская малварь на исполнение. Динамический же анализ включает в себя запуск вредоносных программ и манипуляции с запущенным процессом в оперативной памяти.

Также оба метода условно можно разделить на базовый и продвинутый анализ. Базовый статический анализ состоит из изучения исполняемого файла без просмотра машинных инструкций. По сути, это первичный анализ, который может либо подтвердить, либо опровергнуть предположение о том, что файл вредоносен. Базовый динамический анализ связан с запуском вредоносного кода и наблюдением его поведения в целевой системе с помощью специальных инструментов. Продвинутый статический анализ подразумевает под собой загрузку исполняемого файла в дизассемблер без запуска кода в оперативной памяти и просмотр ассемблерных инструкций на предмет того, что делает код программы в целевой системе. Продвинутый динамический анализ использует отладчик для изучения внутреннего состояния выполняемого кода в оперативной памяти.

Основные инструменты для исследований

Ниже мы рассмотрим самые основные и широко используемые утилиты, превращающиеся в умелых руках в грозные инструменты. По аналогии с описанными выше методами, все инструменты условно можно разделить на инструменты статического и динамического анализа.

1. Некоторые инструменты статического анализа

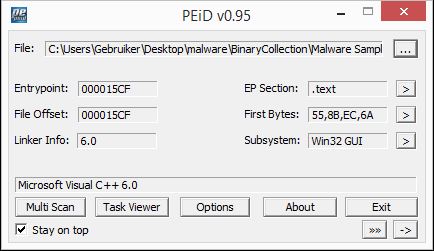

PEiD

Xakep #214. Приручаем WAF’ы

PEiD — это небольшое приложение, которое используется для анализа бинарного файла и обнаружения стандартных упаковщиков, крипторов и компиляторов. Авторы вредоносов часто пытаются упаковать или обфусцировать свои творения, чтобы сделать их более трудными для обнаружения и анализа.

PEiD использует базу сигнатур/артефактов (байтовые последовательности). Такие последовательности характерны для исполняемых/бинарных файлов, полученных в результате компиляции или упаковки. PEiD ищет данные сигнатуры в исполняемом/бинарном файле (на момент написания статьи их было доступно 470).

Dependency Walker

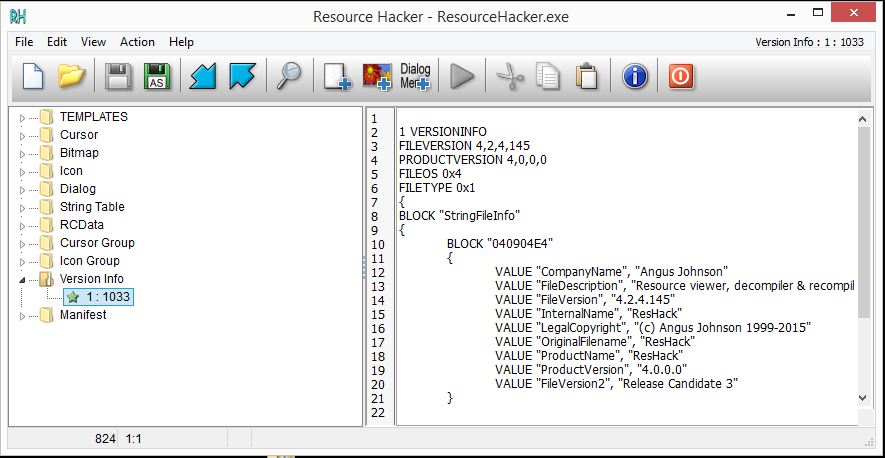

Resource Hacker

Resource Hacker — это бесплатное приложение для извлечения ресурсов из бинарников Windows-программ. Resource Hacker позволяет добавлять, извлекать и изменять строки, изображения, меню, диалоги, VersionInfo, манифест.

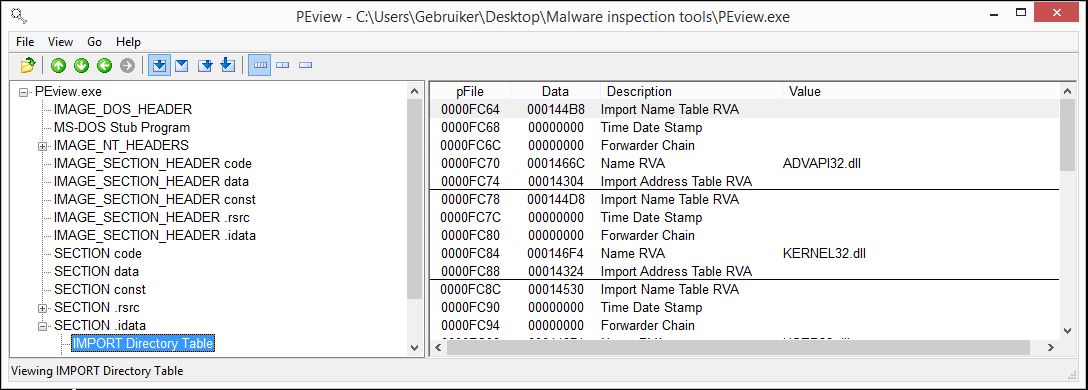

PEview

Бесплатный и простой в использовании инструмент PEview позволяет просматривать информацию, хранящуюся в таблице PE-заголовков файлов и в различных сегментах файла.

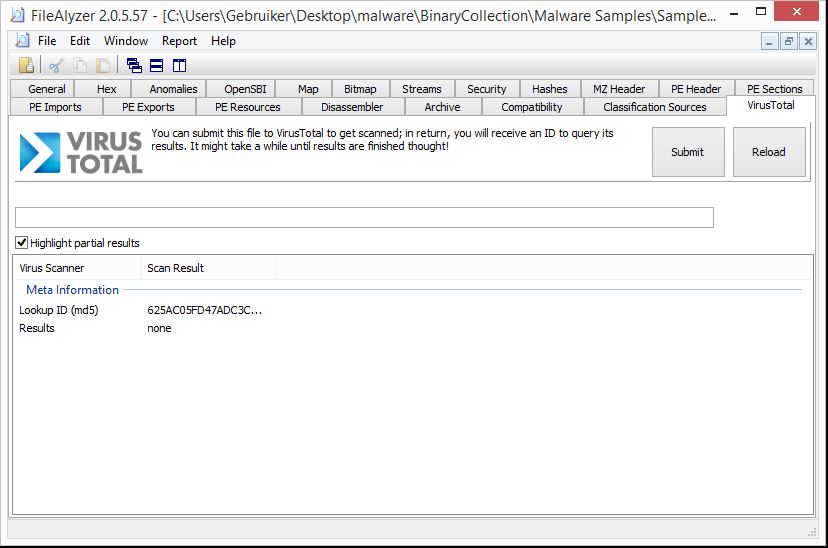

FileAlyzer

FileAlyzer — бесплатный инструмент для чтения информации, хранящейся в PE-заголовках файлов, но предлагает немного больше функций и возможностей, чем PEview.

2. Некоторые инструменты динамического анализа

Procmon

Procmon, он же Process Monitor, — это бесплатный инструмент, разработанный для пакета Windows Sysinternals, используется для мониторинга файловой системы ОС Windows, реестра и процессов в реальном времени. Инструмент представляет собой комбинацию двух старых инструментов — утилиты Filemon и Regmon.

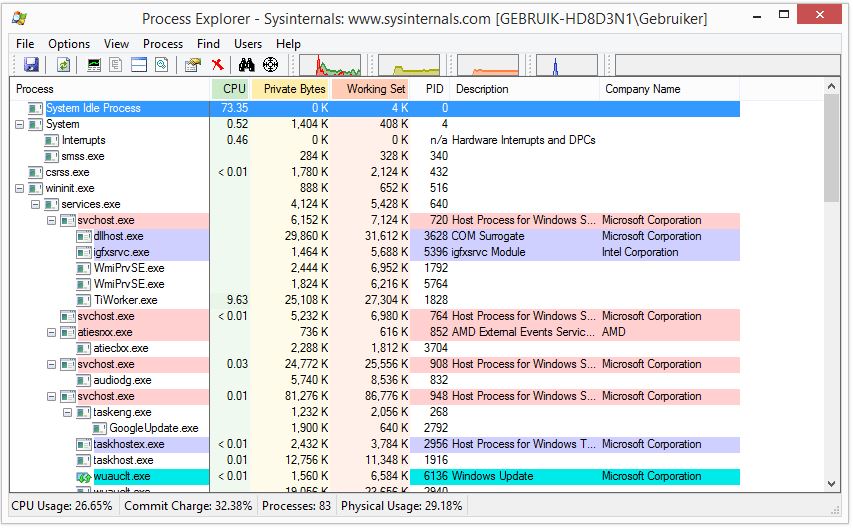

Process Explorer

Process Explorer — это бесплатный инструмент от Microsoft, который часто используется при выполнении динамического анализа вредоносных программ. Программа показывает, какие приложения и DLL-файлы выполняются и загружаются для каждого процесса.

Regshot

Regshot — это отличная утилита с открытым кодом для мониторинга изменений реестра с возможностью моментального снимка, который можно сравнить с эталонным состоянием реестра. Это позволяет видеть изменения, внесенные после того, как вредоносная программа была запущена в системе.

ApateDNS

Еще один отличный инструмент для динамического анализа вредоносных программ. ApateDNS позволяет контролировать запросы/ответы от DNS-службы и выступает в качестве DNS-сервера на локальном компьютере. ApateDNS может заменить штатную службу DNS-ответов на DNS-запросы, генерируемые вредоносными программами на определенный IP-адрес.

Netcat

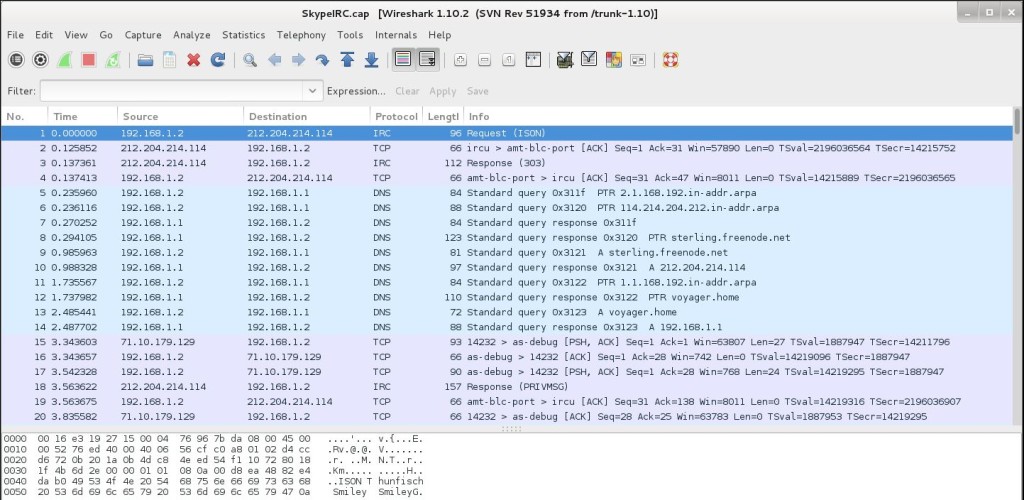

Wireshark

Wireshark — это один из лучших сетевых инструментов анализаторов семейства TCP/IP. Wireshark используют для анализа сетевой активности, чтобы максимально подробно увидеть, что происходит в данный момент в сети, он дает возможность захватить пакеты, сдампив их в файл.

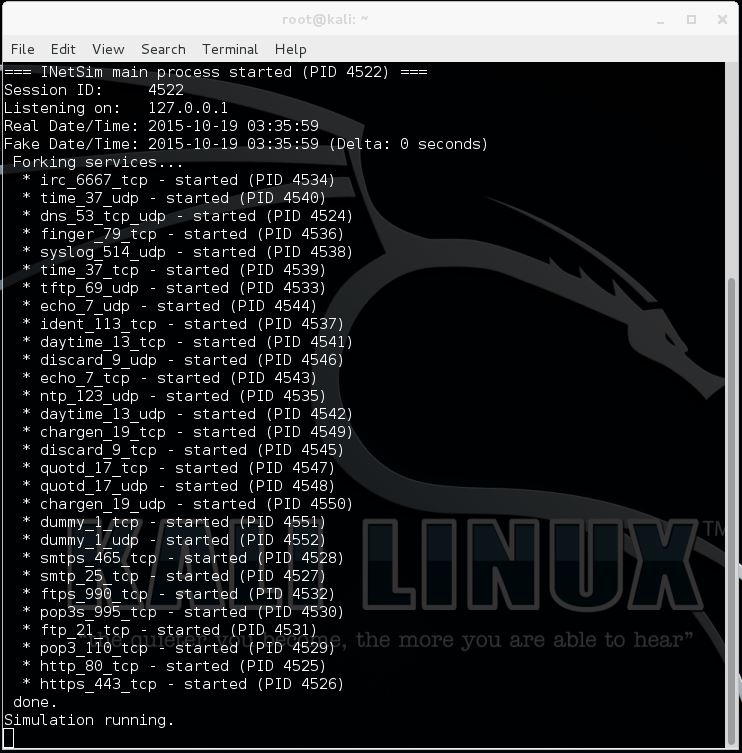

INetSim

INetSim — это инструмент для Linux, позволяющий анализировать вредоносные программы, моделируя наиболее распространенные интернет-сервисы, такие как HTTP, HTTPS, DNS, FTP и многие другие.

3. Специализированные инструменты для продвинутого анализа

OllyDbg, лидер среди отладчиков

Согласно описанию автора, это отладчик со встроенным 32-битным ассемблером и интуитивным интерфейсом. Поддерживает все инструкции вплоть до SSE. Также к нему есть SDK для разработки плагинов. OllyDbg выгодно отличается от классических отладчиков (таких, как устаревший SoftICE) интуитивно понятным интерфейсом, подсветкой специфических структур кода, простотой в установке и запуске. По этим причинам OllyDbg рекомендуют к использованию даже новичкам. Очень приятная утилитка.

Кстати, если ты старый читатель нашего журнала, то ты наверняка заметил термин «устаревший», который мы применили к каноническому SoftICE. Вынужден признаться, что это правда. SoftICE действительно довольно раритетный отладчик уровня ядра, Syser Kernel Debugger в настоящий момент наиболее актуальная альтернатива. Тем не менее из уважения к Крису Касперски чуть ниже мы посвятим пару слов и SoftICE :).

Кстати, OllyDbg работает исключительно с x32 исполняемыми файлами. Для х64 обрати внимание на x64dbg.

WinDbg, отладчик уровня ядра под Windows

Многоцелевой отладчик для ОС Windows WinDbg распространяется самой компанией Microsoft. Он может быть использован для отладки приложений в режиме пользователя, драйверов устройств и самой операционной системы в режиме ядра. Имеет графический пользовательский интерфейс (GUI), подробную справку и множество адаптаций.

Старый добрый отладчик SoftICE

SoftICE — отладчик режима ядра для ОС Windows. Программа была разработана для управления процессами на низком уровне Windows, причем таким образом, чтобы операционная система не распознавала работу отладчика.

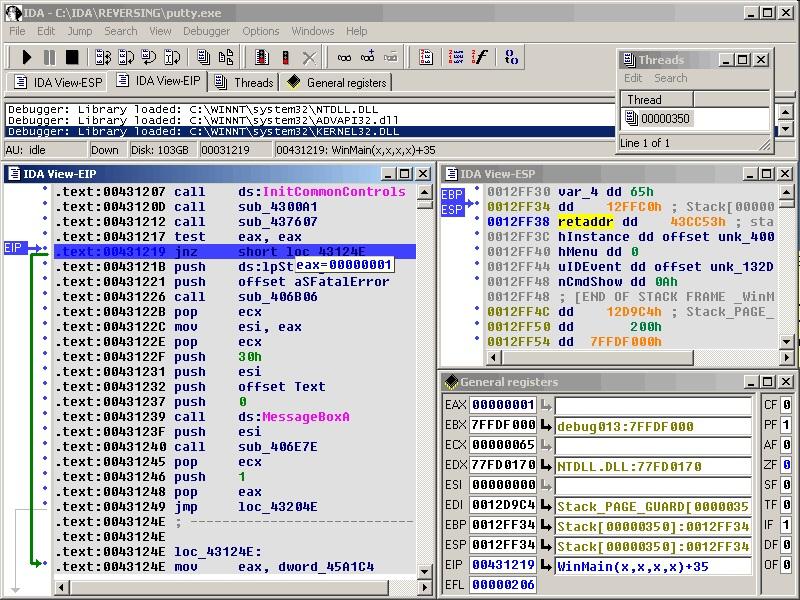

Легендарный дизассемблер IDA Pro

IDA Pro Disassembler — интерактивный дизассемблер, который широко используется для реверс-инжиниринга. Отличается исключительной гибкостью, наличием встроенного командного языка, поддерживает множество форматов исполняемых файлов для большого числа процессоров и операционных систем. Позволяет строить блок-схемы, изменять названия меток, просматривать локальные процедуры в стеке и многое другое.

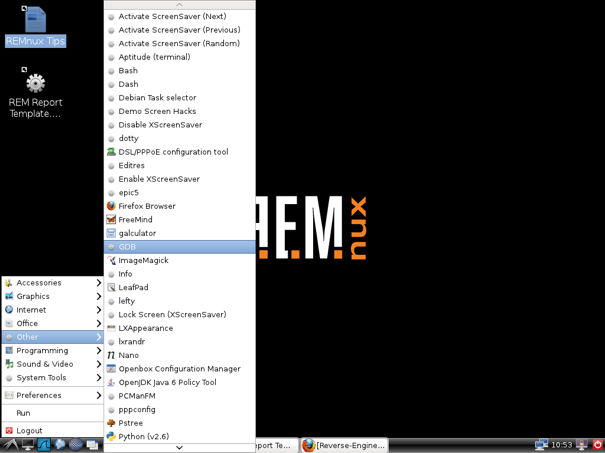

Дистрибутив для форензики REMnux

REMnux — это специализированный Linux-дистрибутив, построенный на пакетной базе Ubuntu. Дистрибутив предназначен для изучения и обратного инжиниринга кода вредоносных программ. REMnux обеспечивает изолированное лабораторное окружение, в котором можно эмулировать работу атакуемого сетевого сервиса и изучать поведение вредоносного ПО в условиях, приближенных к реальным. В комплект дистрибутива включены инструменты для анализа вредоносного ПО, утилиты для проведения обратного инжиниринга кода, программы для изучения модифицированных злоумышленниками PDF и офисных документов, средства мониторинга активности в системе.

4. Песочницы и изолированные среды

Более подробное описание инструментов можно получить на GitHub.

Учебные программы, книги, сайты и тренинги

Открытые университеты и курсы по обучению исследованию malware-кода

Можно найти довольно много полезного материала и, что очень важно, практических заданий для совершенствования своих скиллов в данном направлении.

Наиболее интересные платные обучающие курсы

Форумы

Авторские сайты и блоги

Книги

Книги по исследованию программного обеспечения и обратной разработке — литература весьма специфическая и узкоспециализированная. Поэтому их издано очень мало, и русскоязычных (переводных) среди них единицы. Однако, на радость нам, есть достойные экземпляры.

Книга Practical Malware Analysis представляет собой некое подобие учебного пособия, где подробно описываются рабочие инструменты и техники реверсинга, а в конце почти всех глав приводится список лабораторных работ к изложенному материалу. С каждой новой главой читатель узнает все больше и закрепляет знания на все усложняющихся лабораторных работах.

Доставшаяся мне книга была без CD с лабами, но, как заверяет описание, их можно найти на официальном сайте книги.

Тоже весьма интересная книга с упором на практический реверс-инжиниринг, нацеленная прежде всего на аналитиков, инженеров по безопасности и системных программистов. В книге рассматриваются архитектуры x86, x64 и ARM, а также детально режим ядра Windows, технологии rootkit, методы обфускации, антиотладочные трюки. Текст насыщен практическими упражнениями и реальными примерами. Книга больше касается именно реверсинга софта, чем анализа малвари, но однозначно пригодится!

Книга очень похожа на предыдущую — это тоже практическое руководство по реверсингу программного обеспечения. Каждая глава начинается с теории, объяснения тех или иных принципов, подходов, далее демонстрируются примеры практических действий. Иллюстрируются технологии дисассемблирования, разбора машинных инструкций на языке ассемблера. Затронуты вопросы взаимодействия анализируемой программы со сторонними библиотеками. В общем, отличное чтиво!

Книга нашего соотечественника Дениса Юричева (сайт автора). Очень полезное руководство по реверсингу для начинающих на русском языке. Настоящий кладезь знаний, почти тысяча страниц подробнейшего разбора кода, реальных примеров «вскрытия», особенностей отладки в той или иной ОС, пошаговые руководства к действию. А также упражнения и задачи, которые доступны на сайте.

Полную подборку рекомендуемой литературы можно посмотреть здесь.

Сертификация Certified Reverse Engineering Analyst

Точно так же, как для этичных хакеров есть сертификация CEH от организации Eccouncil, так и для исследователей ПО есть аналогичная Certified Reverse Engineering Analyst (CREA). Согласно описанию, представленному на официальном сайте организации IACRB, слушатель должен пройти двухмесячный курс обучения, после чего необходимо сдать сертификационный экзамен, набрав минимум 210 баллов из возможных 300 (70%) для получения сертификата. На сайте размещена подробная программа курса и продемонстрированы несколько практических работ, которые выполняются на курсе. Более подробно о сертификации CREA можно узнать на официальной страничке.

Инструменты и другой софт для исследователя

WARNING

Репозитории и базы данных малвари

Настало время поговорить о хранилищах, откуда можно скачать малварь или отдельные семплы для практических занятий. Помни, при скачивании твой антивирус, скорее всего, будет блокировать загрузку, поэтому позаботься об этом заранее. И конечно же, будь осторожен, чтобы случайно не заразить свой компьютер.

Заключение

Теперь, подготовив домашнюю лабораторию и вооружившись рассмотренными в статье инструментами и образцами малвари, можем приступать к практической реализации — анализу кода вредоносного ПО.

Со следующей статьи мы начнем разбираться в реверсе малвари на реальных примерах. Всем удачи в исследованиях!

Реверс-инжиниринг. История. Моя

На этот раз статья будет не технической (хотя в ней и будут попадаться какие-то технические термины/моменты), а скорее автобиографической, если так можно выразиться. Эта статья о том, как я докатился до такой жизни пришёл в реверс-инжиниринг, что читал, чем интересовался, где применял, и т.д. И, я почему-то уверен, что моя история будет иметь множество отличий от твоей. Поехали.

Начало

А начиналось всё ещё в далёком детстве. Думаю, как и многим парням (а может и девушкам), мне всегда было интересно знать, как же всё устроено, почему работает, почему не работает, и т.д.

Сначала я начал разбирать все машинки на батарейках, которые у меня были (даже те, что были у брата). Конечно, не всегда удавалось собрать, но, интерес был превыше. Потом нашёл какой-то старый радиоприёмник-магнитофон у отца в кладовке, и разобрал его тоже. Ещё были тамагочи. Но там я вообще ничего не мог понять: микросхема, «капля» и экран. Хотя да, экран я разбирал на слои.

Конечно же, за всё несобранное я получал по шапке.

Sega Mega Drive

Отец купил мне её на день рождения: обычная пиратка, ибо лицензионных тогда не было, плюс картридж » Contra: Hard Corps «. Уверен, момент покупки приставки для многих детей 90-х не забыт до сих пор (ромхакеры и ретрогеймеры — привет!), а именно для меня он стал ещё и ключевым в будущем. Но обо всём по-порядку.

11-й класс

(прим. автора: тот самый компьютер, только куда позднее)

Осенью 2005-го года мне купили компьютер. С первых дней я начал играть в игры. Учёба в школе просела, но держалась на нормальном для гимназии уровне. А спустя полгода играть надоело. Тогда и свершился переломный момент!

Негеймер

Именно тогда, в 2006 году, как мне кажется, начался варезный бум. Куча сайтов с кряками, кейгенами, патчами. Каждый старался перепаковать инсталлятор так (привет сборкам Винды), чтобы скачавшему ничего лишнего делать не нужно было: установилось и работает, правда иногда добавляя что-то от себя.

Переводчик

cracklab.ru

Скачал для экспериментов себе парочку «крэкмисов» (программы, специально написанные для того, чтобы их реверсили, обучаясь при этом взлому и защите ). Попробовал — очень понравилось! Всё получилось с первого раза, чему я был несказанно рад.

В итоге, простые защиты снимались на раз-два с помощью патчинга (от слова patch — заплатка), а вот с теми, что посложнее (я решил попробовать эротические шашки и поддавки) как-то уже стало тяжело, и я остановился, решив вернуться к переводам.

Ромхакинг

Иногда играя в Сегу, мне попадались картриджи на русском языке, на титульных экранах игр которых были такие надписи как «Группа перевода SHEDEVR «, «Перевод NEW-GAME.RU «. Разработчики ли это, или же какие-то сторонние организации я не знал, но у них явно был доступ к каким-то манускриптам, древним текстам шумеров, в которых рассказывалось, как переводить игры на русский язык. И мне захотелось овладеть этими знаниями.

Так я открыл для себя форум «Шедевра«.

У них были статьи, были программы — всё необходимое для того, чтобы сделать твою любимую игру ещё и «твоей любимой игрой на русском языке«. Правда, статьи были только для NES (Nintendo Entertainment System, или по-народному: Денди, Сюбор). Но всё равно круто! И я погрузился в новые и увлекательные для себя темы: Ромхакинг и эмуляция ретро-консолей на ПК.

Если вкратце, то ромхакинг — это любое изменение образа или файла игры, с какой либо целью: перевод, исправление кода, графики.

Это был очень занимательный процесс: сидишь, перерисовываешь квадратики игрового шрифта пиксель за пикселем, переводишь и вставляешь с помощью программы для перевода PokePerevod текст, и смотришь что получилось. Правда, никакого тебе ассемблера, только хардкор! Но это уже было планкой, через которую очень немногие могли перепрыгнуть (судя по количество активных на форуме Шедевра).

Я учитель

Сделав какие-то переводы «в стол», а какие-то и в народ, я вернулся к исполняемым файлам Windows. Ещё немного поднаторев в ассемблере, я понял, что «секретных» знаний во мне теперь чересчур много, и мне есть что рассказать из своего опыта, есть чем поделиться, и что ещё не было описано в имеющихся статьях. Хотелось передавать знания таким же новичкам, каким я был сам (видимо, сказывается то, что мама — учитель).

Взяв первую попавшуюся программу, которая требовала лицензию (а практически все статьи, обучающие крякингу, так и начинались), я решил исследовать её, параллельно рассказывая что я делаю. Тогда не будет казаться, что программа взята специально старой версии, давно изученная, поломанная, а получится наоборот такой себе свежий и актуальный урок, со скриншотами и практически без абсолютных адресов, чтобы хоть как-то сохранить актуальность статьи на момент чтения кем-либо в будущем.

Получив положительные отзывы, я писал ещё и ещё, понимая, что спрос есть.

Инструменты

А в универах учат реверсу?

Если в двух словах, то в Беларуси с этим туго, и, насколько я знаю, в России и Украине тоже. Почему? Да потому что специалисты этой профессии обычно нужны в одной с половиной организации, и, обычно, полтора человека. Собственно, и преподавателей не так много.

Да, ассемблеру, конечно, учат, даже в некоторых колледжах. Только студент, глядя на написанный ассемблерный листинг, вряд ли даже может осознать, что эти все регистры, операнды, опкоды хоть как-то связаны с информационной защитой, эксплоитами, кряками, кейгенами, патчами, малварью, антивирусами, прошивками и т.д.

Например, в Беларуси я знаю только два-три места, куда требуются реверс-инженеры. В России, конечно, ситуация получше, но, специалистов также немного.

Первая работа

В одну из этих фирм я и решил пойти работать вирусным аналитиком, понимая, что, собственно, больше и некуда.

Реверсишь малварь, клепаешь сигнатуры, изучаешь принципы работы вредоносного ПО, пишешь расшифровщики для ransomware (если получается), попутно улучшаешь ядро.

В принципе, работа неплохая, но, лишь спустя время я осознал, что всяко ближе не наблюдать за тем, как малварь использует какие-то уязвимости, а самому их находить, быть первым в этом, помогая защищать информационный мир отправленными разработчикам отчётами.

Другой ассемблер

Однажды я узнал, что кроме ассемблерного кода Intel (16-, 32-, 64-битного) бывает и другой, по-началу кажущийся совершенно непохожим на тот, что ты знаешь. Это произошло в тот момент, когда я добрался до перевода своей любимой игры — » Thunder Force III «, в которую брат играл лучше меня.

Ресурсы в ней оказались сжатыми каким-то неизвестным упаковщиком, т.к. я не смог найти шрифт ни одним тайловым редактором (именно в таких программах чаще всего и перерисовывают игровые буковки, что выводятся на экран).

P.S. Thunder Force III я так и не перевёл, но написал редактор уровней к ней.

Sony Playstation

Обратное мышление и первый кейген

Знаете, что тогда стало для меня настоящим испытанием? Имея на руках лишь ассемблерный листинг кода, который распаковывает что-либо, написать к нему упаковщик. Здесь потребовалось выработать обратное мышление, которое практически не требовалось во время патчинга «крэкмисов«, и излечивания программ от жадности.

Я пытался идти от обратного, понимая, что должно быть на выходе, на входе, и какие байты сжатых данных за что отвечают, чтобы сделать такие же.

Написав ещё множество утилит для кучи игр по распаковке и упаковке данных, я осознал, что готов написать свой первый кейген, т.к. уже научился мыслить от обратного.

Не помню, что это была за программа, но кейген удался, и из имени пользователя я смог получать всегда правильный серийный номер. О чём также поведал в статье.

Статья о кейгене

А вот писать статью о кейгене было тяжело. Тяжелее написания кейгена. Т.к. в статье передать принцип обратного мышления довольно таки сложно. Как и всё, что приходит с опытом.

Крякерские команды

Поначалу, если ты, как и я, пришёл в реверс самоучкой, ты реверсишь один, для себя (либо в народ, это как пойдёт). И тебя это устраивает. Но, потом ты натыкаешься на какой-нибудь релиз крякерской команды (это те, что выкладывают взломанный софт с кряками и кейгенами), и решаешь присоединиться к ним. Там и силы свои можно будет сравнить с другими людьми, и заодно набраться от них опыта.

Собравшись с духом, пишешь письмо, с просьбой присоединиться. Высылают задание в виде кейгенми. Решаешь его, после чего тебе дают доступ в чатик команды.

На самом деле, не все из них реверсеры. Кто-то художник, кто-то умеет доставать платный софт, у кого-то вычислительные мощности (возможность факторизовать любой публичный ключ RSA-512 за два дня, на 2013-й год, если это требовалось для снятия лицензионной защиты). В общем, преимущества налицо. Но софт для релиза всё равно выбираешь сам, чаще всего. И денег за релизы не получаешь. Правда.

Проблемы с законом?

Да, за распространение кряков и кейгенов всё таки есть вероятность загреметь (особенно если программа популярная и стоит много денег). В любой момент может произойти контрольная закупка: тебе напишет дядя, который хочет «взломать Adobe / 1C Бухгалтерия сколька будит стоеть» (реальная история). Но ребята хотят выживать, особенно если работы нет, а «навык«-то применять хочется, не важно пока куда. И начинают идти на крайности.

… барыжат ломаным софтом, взламывают программы за деньги.

И, в тот момент, когда появляется желание жить честно, крякер идёт устраиваться на работу, там откапывают его прошлое, и — «Извините, но Ваше прошлое сыграло не в Вашу пользу!«. Хотя, с моей позиции, человека с таким опытом стоит брать с руками и ногами, ведь, во первых, вы даёте человеку возможность исправиться, и, во вторых, направляете его знания в правильное русло. Среди моих знакомых действительно есть примеры успешного трудоустройства в антивирусную область, где товарищ на собесе сказал, что взламывал программы на заказ.

Честно заработанный лицензионный ключ

Да, и такое бывает. Даже у крякера. Были где-то статейки о том, как выпросить у разработчика ключ. И я так пробовал делать. Не помогало.

Тогда я перевёл программу на белорусский язык, и отправил автору языковой файл. За что получил в ответ лицензионный ключ на своё имя! Мой первый лицензионный ключ.

Что дальше?

Наигравшись в пирата, постепенно приходишь к тому, что работа у тебя есть, зарплата стабильная, дело любимое делаешь, а значит пора завязывать с нехорошими вещами.

Ещё бывают реверс-инженеры хардварщики (те, что железо реверсят), но о них я знаю мало. Хотя, тема очень даже интересная. Я же больше по программной части.