что такое пжп ключ

PGP — конфиденциальность, безопасность и аутентификация для всех

Стоит ли подвергать личную переписку возможной огласке, когда существуют средства шифрования?

Если вы следите за последними новостями, то слышали немало историй на тему неприкосновенности частной жизни, утечки информации, шпионажа и прочих подобных вещей. Учитывая, что большинство современных коммуникаций проходит через Интернет или при помощи электронных устройств, мы должны знать, как правильно защитить ценную нам информацию. Это применимо не только для крупных организаций, но полезно также всем, кто регулярно использует компьютеры в своей жизни. У всех нас есть информация, которую мы хотим хранить недоступной для посторонних. Но так как мы общаемся через Интернет, то в этом нам может помочь сильный, но простой в использовании инструмент интернет-коммуникации.

Приложение Pretty Good Privacy (PGP), созданное Филом Циммерманом, представляет собой компьютерную программу, которая может быть использована для защиты вашей частной жизни, которая усиливает безопасность и проверяет достоверность отправителей электронной переписки. Можно зашифровать любую электронную переписку, файлы или даже весь жесткий диск, что затруднит «прослушку» и перехват конфиденциальной информации третьими лицами. Также для переписки PGP может предложить что-то наподобие «цифровой подписи», подтверждающее достоверность отправителя (то есть гарантирующее, что отправитель является именно тем человеком, который указан в подписи) и целостность послания. Вообще, представьте себе мир, в котором исчезли бы все угрозы в повседневной переписке, фишинг бы пропал из-за огромных сложностей в осуществлении и все подобные угрозы были бы экономически невыгодны ввиду крайне сложной системы защиты.

Прошло уже 20 лет с момента создания PGP, и с тех пор система значительно прогрессировала. В то время Циммерман попал под расследование правительства США в так называемом деле о «безлицензионном оружейном экспорте». «Оружием» оказались продукты для шифрования сильнее 40 бит (а PGP была 128-битной). Хотя само дело затем было закрыто, а обвинений никому так и не предъявили, но это показывает, насколько мощным инструментом может быть шифрование информации и насколько сильно могут быть заинтересованы в содержании систем шифрования под особым надзором определенные стороны.

В конце концов полнофункциональная версия PGP стала доступной для широкого круга пользователей во всем мире. Фонд свободного программирования разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (GnuPG, или сокращенно GPG), которая свободно распространяется и имеет все необходимые библиотеки, используемые для шифрования, дешифрования и подписи документов и файлов. Эта система может применяться для широкого спектра задач, доступна везде и довольно проста в применении за счет использования графического интерфейса.

Учитывая, что исходный код PGP доступен для свободной загрузки, вы сможете посмотреть его, поискать возможные ошибки, проверить на наличие бэкдоров или просто изучить его работу. Даже если вы сами не в состоянии все это изучить, то для этого есть целые сообщества, не зависимые от правительства или каких-либо заинтересованных организаций. И эти сообщества регулярно проверяют целостность и безопасность PGP-кода. Это особенно актуально, если вспомнить историю о некоей службе из трех букв, которая пыталась обходить шифрование в протоколах связи.

К этому моменту вы уже явно заинтересовались и готовы хотя бы просто посмотреть, что такое PGP/GPG, и узнать, для чего это может пригодиться вам. В асимметричной криптографии нам нужно иметь два раздельных ключа, один из которых будет частным (закрытым, используемым для шифрования или подписи), а другой публичным (открытым, для шифрования первичного текста или проверки цифровой подписи). Совсем не обязательно вникать во все тонкости, но помните, что все знания и нужный опыт придут к вам в процессе ежедневного использования. Тем не менее мы рассмотрим основные понятия криптографии с публичным ключом, чтобы вы могли чувствовать себя более комфортно, осваивая новые инструменты шифрования.

Когда мы говорим о ключе, мы имеем в виду буквенно-цифровой блок текста. Этот ключ можно экспортировать в файл или загрузить его на сервер ключей, чтобы поделиться затем им с остальным миром (это относится к открытому ключу). Данный ключ генерируется PGP, используя алгоритм асимметричного шифрования. Вы должны помнить, что публичный и частный ключи математически взаимосвязаны, что дает вам возможность поделиться открытым ключом с общественностью без ущерба собственной безопасности.

Нет никаких ограничений по использованию PGP/GPG, так как инструмент доступен на всех операционных системах. Как уже упоминалось ранее, мы имеем дело с доступной системой GNU PG, однако есть и специализированные наборы, работающие под какой-то одной операционной системой. Для Mac OS мы имеем GPG-пакет, который содержит плагин для Mail, модуль для управления всеми ключами, систему шифрования/дешифрования и цифровой подписи, проверки текстов и файлов и много чего еще. Имеется и MacGPG — инструмент для управления PGP при помощи командной строки. Если же у вас Windows, то для этой системы имеются аналогичные компоненты в пакете по имени GPGWin.

Важно помнить, что безопасность вашего ключа зависит не только от кодовой фразы, которую вы используете при создании, но и от конфиденциальности при использовании самого ключа. Если кто-то имеет доступ к вашему хранилищу ключей или ключевой фразе (либо ваш компьютер был скомпрометирован при помощи кейлоггера), то вся система безопасности может считаться бесполезной. Поэтому никогда не оставляйте ваши ключи доступными посторонним и не выбирайте секретную фразу таким образом, чтобы ее было легко подобрать.

Когда вы создаете новую пару ключей с помощью PGP, вы должны будете выбрать длину ключа и фразы, которая защитит ключ. Чем больше эта длина, тем больше времени занимает процесс генерации ключа, однако это делается всего лишь один раз, поэтому стоит потерпеть. А я вам советую выбирать длину не менее 4096 бит, а для максимальной безопасности лучше взять 8192 бита. Надеюсь, вы достаточно терпеливы, чтобы дождаться окончания процесса создания ключа, так как наша система генерации раздельна для PGP и GPG.

Почему выбор длины ключа и кодовой фразы так важен? Ну, давайте предположим, что кто-то получил доступ к вашему хранилищу ключей и завладел копией файла секретного ключа. Если этот человек не знает ваш пароль, то ему придется заниматься перебором, что даже с учетом нынешних технических возможностей не так-то просто. Другим вариантом взлома является подбор ключевой фразы при помощи словаря. Этот вариант является более распространенным и прямолинейным. Поэтому, делая секретный ключ достаточно долго, можно в дальнейшем отбить у злоумышленника желание взломать его.

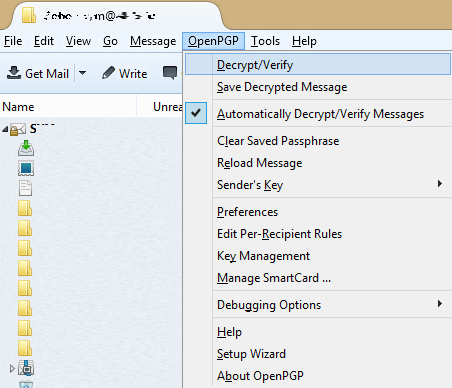

Когда у вас появится своя собственная пара PGP-ключей, вы можете начать использовать их так: распространите публичный ключ, включите его в свою почтовую подпись, раздайте друзьям и коллегам, с которыми ведете активную переписку. Они тоже должны использовать аналогичное PGP/GPG-шифрование своих сообщений при помощи публичного ключа. Любая третья сторона не сможет расшифровать эту переписку, даже если у нее и будет этот самый публичный ключ. Для этого потребуется ваш личный ключ. И если вы захотите отправить в ответ такое же зашифрованное послание, какое прислали вам друзья, то вам нужно будет воспользоваться их публичным ключом. Цифровая подпись работает с точностью до наоборот — она использует ваш личный ключ, в который вставляет «метку», с помощью которой получатели вашего письма могут идентифицировать вас как надежного отправителя и быть уверенными, что письмо дошло к ним в неизменном виде. Это может показаться несколько сложным, однако стоит один раз правильно настроить почтовый клиент за пару кликов мышкой:

Итак, мы узнали, как непросто начиналась система PGP, изучили основы безопасности и получили некоторые рекомендации по работе с PGP. Я надеюсь, это послужит хорошим толчком для того, чтобы попробовать это шифрование и использовать его в дальнейшем. О своей конфиденциальности в Сети мы должны заботиться сами, а с таким инструментом сделать это намного проще. Вы будете благодарить себя за то, что нашли силы и время, чтобы сделать первый шаг к личной безопасности.

Правительства и спецслужбы, равно как и преступный мир, давно уже используют такие системы в своей повседневной жизни. А что же простые пользователи? Еще недавно солидное шифрование можно было себе позволить только за большие деньги. И так было до появления на сцене PGP. Обычный человек не мог сохранить свое личное информационное пространство неприкосновенным. Да и интересующаяся этой информацией сторона не особо хотела этого. Потребовалось 20 лет на то, чтобы этот вопрос наконец-то решился. И теперь у нас гораздо больше возможностей оставаться в неприкосновенности.

Что такое шифрование PGP и как его использовать?

Если вы не шифруете свои электронные письма или файлы, то оставляете их в открытом доступе. Любой, кто шпионит за вашим трафиком, может прочитать их. Стоит узнать, что такое шифрование PGP и как оно может улучшить вашу конфиденциальность в интернете.

Что такое PGP?

Это признанный стандарт шифрования, который обеспечивает конфиденциальность и гарантирует подлинность отправляемых или получаемых данных. PGP может использоваться для шифрования и дешифрования текста, электронных писем, файлов или целых разделов диска, а также для создания цифровых подписей.

Как работает шифрование?

Чтобы понять шифрование, представьте, что вы хотите отправить любовное письмо, но вы не хотите, чтобы кто-то его читал, кроме предполагаемого получателя. Вы пишете свое письмо, а затем создаете код (в терминах криптографии ключ) для шифрования вашего сообщения. Например, если вы выберете, что каждая буква алфавита соотносится с числом, то ваше сообщение “I love you” будет выглядеть так: «9 12-15-22-5 25-15-21».

С помощью алгоритма шифрования, ваш любовник сможет расшифровать сообщение и ответить таким же образом. Этот тип криптографии использовался в течение многих лет, но он представляет много уязвимостей.

Чтобы ваше сообщение оставалось конфиденциальным, вам также необходимо передать свой ключ получателю в частном порядке. Вы не можете отправить ключ вместе с сообщением. Если вы отправите его в отдельном конверте или через интернет, он может быть легко украден. Вы, конечно, можете передать ключ лично, но это также неудобно, особенно если вам нужно доставить сообщение кому-то на другой конец мира. Вот где PGP вступает в действие.

Шифрование PGP

PGP использует «криптографию с открытым ключом», что означает, что для шифрования и расшифровки сообщений вам нужны два ключа – открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый-для их расшифровки.

Представьте себе, что кто-то кладет свое сообщение в коробку, прежде чем отправить его вам. Это окно ‘шифрования’ имеет два замка, и отправитель должен использовать открытый ключ для ‘запирания’ этого ящика. Вы можете поделиться своим открытым ключом с отдельным пользователем или загрузить его на серверы совместного использования ключей. Публичный ключ затем шифрует сообщение так, что никто не сможет расшифровать его, даже сам отправитель.

Ваши открытый и закрытый ключи связаны таким образом, что теперь только комбинация этих двух ключей может разблокировать коробку (расшифровать сообщение). Вы единственный владелец закрытого ключа, поэтому расшифровать сообщение можете только вы. И также никогда не должны делиться своим секретным ключом ни с кем.

Является ли шифрование PGP безопасным?

Шифрование PGP использует 128-битные ключи, что делает его довольно сложным для взлома. Другими словами, есть 2^128 возможных комбинаций, которые кто-то может попробовать, прежде чем сломает шифрование и прочитает ваше сообщение.

Чтобы атака была успешной, хакеру понадобится компьютер, способный запускать миллиард ключей каждую секунду. Даже если бы такой суперкомпьютер существовал, все равно потребовалось бы более 10 000 000 000 000 лет, чтобы опробовать все возможности. Таким образом, пользователи PGP могут чувствовать себя довольно безопасно, используя этот стандарт шифрования.

Зачем использовать PGP?

1. Чтобы зашифровать сообщения электронной почты

PGP широко используется для шифрования сообщений почты. Существует несколько плагинов, которые можно установить в аккаунт Gmail для шифрования сообщений. Некоторые из них будут шифровать ваши сообщения автоматически, в то время как другие будут нуждаться в ручной настройке. Однако эти плагины не шифруют ваши вложения или другую конфиденциальную информацию, такую как строка темы или адрес почты.

Вместо этого вы можете выбрать надежного поставщика услуг электронной почты со встроенным шифрованием PGP. Это означает, что ваша электронная почта будет зашифрована автоматически. Некоторые даже предлагают дополнительные функции, такие как анонимная регистрация, анонимная оплата или даже «перезапись адресов электронной почты».

2. Использование цифровых подписей

Ваш ключ также может быть использован для цифровой подписи документов, которые вы отправляете через интернет, чтобы доказать, что они являются подлинно вашими.

Например, представьте, что вы посылаете книгу своему лучшему другу. Вы шифруете документ их открытым ключом и подписываете его своим закрытым ключом. Как только он получит книгу, то узнает, что она пришла от вас и больше ни от кого. Если по какой-то причине кто-то перехватил документ и что-то изменил — хотя бы одну букву или цифру — ваш друг увидит недействительную цифровую подпись.

Биткоин-кошельки также могут быть подписаны с помощью закрытого ключа разработчика. Цифровая подпись гарантирует, что эти предварительно скомпилированные кошельки не скрывают никакого вредоносного кода, который может украсть вашу криптовалюту или другую конфиденциальную информацию.

Как использовать PGP?

Продвинутые пользователи смогут настроить свое собственное шифрование PGP, но большинство пользователей должны искать службы, которые предоставляют шифрование PGP в качестве функции. Как и большинство протоколов, он не доступен в качестве отдельного приложения.

Одно из его самых частых применений — это электронные письма. Ваши лучшие варианты состояли бы в том, чтобы найти электронную почту, которая предлагает встроенное шифрование PGP.

На видео: Как создать PGP-ключ и шифровать свою почту?

Защита целостности кода с помощью PGP. Часть 1. Базовые концепции и инструменты

Если вы пишете код, который попадает в общедоступные репозитории, вам может пригодиться PGP. В этой серии статей, перевод первой из которых мы публикуем сегодня, будут рассмотрены вопросы использования PGP для обеспечения целостности кода программного обеспечения. Эти материалы, в основном, нацелены на разработчиков свободного ПО, хотя изложенные здесь принципы применимы в любых ситуациях, когда разработка ведётся силами распределённых команд программистов.

Здесь будут раскрыты следующие темы:

О структуре материалов

Каждый раздел этой серии материалов разбит на две части:

Особенности контрольного списка

Элементы в каждом из контрольных списков включают в себя сведения об уровне приоритетности того или иного пункта. Надеемся, это поможет вам в ходе принятия решений по использованию предлагаемых рекомендаций.

Базовые концепции и инструменты PGP

▍Контрольный список

Вот темы, в которых нужно ориентироваться после успешного освоения материала этого раздела:

▍Пояснения

Сообщество открытого ПО уже давно полагается на PGP для обеспечения аутентичности и целостности разрабатываемых программных продуктов. Вы можете об этом не знать, но работаете ли вы в среде Linux, Mac или Windows, вы уже пользовались PGP для того, чтобы обеспечить целостность вашего вычислительного окружения.

Наша цель заключается в том, чтобы помочь вам контролировать происхождение кода, попадающего в ваш проект, и отслеживать его целостность с помощью PGP. Сделать это можно, следуя рекомендациям по работе с PGP и усвоив основные правила безопасности.

▍Обзор работы PGP

Вам не нужно знать все подробности о том, как работает PGP. Для успешного использования этой технологии достаточно понимания её базовых концепций. В PGP используются криптография с открытым ключом. С помощью криптографических методов, например, обычный текст может быть преобразован в текст зашифрованный. Этот процесс требует наличия двух разных ключей:

▍Шифрование

Для шифрования PGP использует открытый ключ того, для кого предназначен зашифрованный материал. В ходе шифрования создаётся сообщение, которое можно расшифровать только используя соответствующий закрытый ключ, принадлежащий получателю сообщения.

Процесс шифрования выглядит так:

▍Подписывание

Для подписывания данных открытые и закрытые ключи PGP используются обратным способом:

▍Совместное использование шифрования и подписывания

Часто зашифрованные сообщения ещё и подписывают с использованием собственного PGP-ключа отправителя данных. Подобный подход следует использовать всегда, когда осуществляется обмен зашифрованными сообщениями, так как шифрование без аутентификации не имеет особого смысла (пожалуй, анонимность в подобных вещах нужна лишь секретным агентам и тем, кто делает общественным достоянием некую закрытую информацию).

▍Идентификационные данные ключа

С каждым PGP-ключом должны быть ассоциированы идентификационные данные владельца ключа. Обычно это — полное имя человека и адрес электронной почты в следующем формате:

Иногда идентификационные данные так же содержат комментарии, приводимые в скобках и предназначенные для того, чтобы сообщить конечному пользователю подробности о конкретном ключе:

Так как люди, владельцы ключей, могут играть множество профессиональных и персональных ролей, в одном и том же ключе могут присутствовать несколько наборов идентификационных данных:

Когда используются множество наборов идентификационных данных, один из них помечается как основной, для упрощения поиска ключа.

▍Достоверность ключа

Для того чтобы иметь возможность использовать чей-нибудь открытый ключ для шифрования или верификации, вам нужно убедиться в том, что он действительно принадлежит этому человеку (Alice в данном случае), а не мошеннику (пусть мошенника зовут Eve). В PGP это называется достоверностью ключа:

▍Сеть доверия и механизм «доверие при первом использовании»

PGP включает в себя механизм делегирования доверия, известный как сеть доверия (Web of Trust, WOT). В своей основе — это попытка заменить необходимость в централизованных службах сертификации вроде тех, что используются в HTTPS/TLS. При таком подходе пользователь самостоятельно принимает решения о том, кому можно доверять.

К сожалению, очень немногие понимают, как работает сеть доверия, и ещё меньше людей заботится об этой технологии. И хотя сети доверия остаются важным аспектом спецификации OpenPGP, существующие версии GnuPG (2.2 и выше) реализовали альтернативный подход, представленный механизмом «доверие при первом использовании» (Trust on First Use, TOFU).

TOFU можно сравнить с SSH. Когда вы, используя SSH, в первый раз подключаетесь к удалённой системе, ваша система запоминает отпечаток её ключа. Если ключ изменится, SSH-клиент сообщит вам об этом и отклонит соединение, предлагая вам принять решение о том, доверяете ли вы изменившемуся ключу или нет.

Похожим образом работает и механизм TOFU. Когда вы впервые импортируете чей-то PGP-ключ, он считается достойным доверия. Если после этого GnuPG столкнётся с новым ключом с теми же самыми идентификационными данными, тогда оба ключа будут помечены как недействительные и вам нужно будет самостоятельно принять решение о том, какой из них следует сохранить.

В этом руководстве мы будем использовать модель доверия TOFU.

▍О терминологии

Тут нам хотелось бы отметить важность понимания различий между такими терминами, как PGP, OpenPGP, GnuPG и gpg:

▍Установка GnuPG

▍GnuPG версий 1 и 2

И GnuPG v.1, и GnuPG v.2 реализуют один и тот же стандарт, но они предоставляют несовместимые библиотеки и инструменты командной строки, в результате многие дистрибутивы поставляются и с устаревшей версией 1, и с более новой версией 2. Вам нужно удостовериться в том, что вы всегда пользуетесь GnuPG v.2.

▍Псевдоним для GnuPG v.2

Итоги

Здесь мы поговорили об основах PGP, которыми необходимо владеть для успешного применения PGP в деле защиты кода. В следующий раз мы расскажем о создании и защите PGP-ключей.

Уважаемые читатели! Используете ли вы PGP для защиты кода ваших программных проектов?

Защита целостности кода с помощью PGP. Часть 2. Создание мастер-ключа

Перед вами перевод второй части серии материалов, посвящённых защите целостности кода с помощью PGP. В прошлый раз мы разобрали основы PGP, а сегодня поговорим о том, как создавать 4096-битные мастер-ключи RSA, и о том, как их защищать.

Ключи RSA

▍Контрольный список

Вот какие навыки вы должны освоить после того, как разберётесь с материалами этого раздела:

Пояснения

▍Что такое мастер-ключ (сертифицирующий ключ)

В этом и следующем разделах мы будем говорить о так называемых «мастер-ключах» и «подключах». Рассматривая эти виды ключей, важно понимать следующее:

Только сертифицирующий ключ может быть использован для выполнения следующих действий:

▍Действия, выполняемые перед созданием мастер-ключа

Прежде чем вы создадите свой мастер-ключ, вам нужно выбрать свои основные идентификационные данные и ключевую фразу.

▍Основные идентификационные данные

Идентификационные данные — это строка, использующая тот же формат, что и поле From в электронных письмах:

Вы можете создавать новые наборы идентификационных данных, отзывать старые и менять основные идентификационные данные в любое время. Так как основной набор идентификационных данных показывается при выполнении всех операций GnuPG, вам следует выбрать и указать ваше имя, и, возможно, должность, а также адрес электронной почты, которые относятся к вашей профессиональной деятельности и с наибольшей долей вероятности будут использованы для обмена данными с использованием PGP. Например, это может быть адрес вашей рабочей электронной почты, или тот, который вы используете для регистрации коммитов на GitHub.

▍Ключевая фраза

Надёжная ключевая фраза состоит из 3-4 слов, причём желательно, чтобы слова из неё нельзя было найти в словаре. Она не должна являться цитатой из широко известных источников (не стоит использовать в качестве ключевой фразы слова из песен, книг, рекламных лозунгов какой-нибудь компании). Вы будете использовать ключевую фразу довольно часто, поэтому она должна быть ещё и такой, чтобы вам было легко её запомнить и удобно вводить с клавиатуры.

▍Алгоритм и стойкость ключа

GnuPG уже некоторое время поддерживает шифрование, основанное на эллиптических кривых, но мы пока будем придерживаться использования ключей RSA. Хотя можно применять и ключи ED25519, вероятно, вам встретятся программные инструменты и устройства, которые не смогут с ними нормально работать.

Кроме того, у вас может возникнуть вопрос о том, почему мастер-ключ имеет длину 4096 бит, если широко известно, что и 2048-битных ключей хватает для любых нужд, и такие ключи ещё долго не потеряют актуальности. Причина использования 4096-битных ключей, в основном, относится к социальной, а не к технической сфере. Всё дело в том, что другие разработчики могут отнестись к вам с некоторым недоверием, если в вашем мастер-ключе будет меньше битов, чем в их мастер-ключе.

▍Создание мастер-ключа

Для того чтобы создать мастер-ключ, выполните следующую команду, поместив ваши данные вместо данных условного пользователя Alice Engineer:

После выполнения этой команды появится диалоговое окно с предложением ввести фразу-пароль. Затем, возможно, вам понадобится подвигать мышью или понажимать какие-нибудь клавиши на клавиатуре для того, чтобы система могла накопить достаточно энтропии для завершения работы команды.

Посмотрите на то, что выведет команда. Вы увидите примерно следующее:

Обратите внимание на длинную последовательность символов во второй строке. Это — полный отпечаток только что созданного ключа. Идентификаторы ключей могут быть представлены в трёх различных формах:

В этот момент рекомендуется открыть текстовой редактор, скопировать отпечаток ключа и вставить его туда. Вам понадобится использовать его для выполнения нескольких следующих шагов, поэтому удобно будет держать его под рукой.

▍Резервная копия мастер-ключа

Для аварийного восстановления ключа, и особенно, если вы намереваетесь использовать сеть доверия и собирать сигнатуры ключей других разработчиков проекта, вам нужно создать надёжную копию вашего секретного ключа, перенеся его на бумагу. Бумажная копия рассматривается как последний шанс восстановления ключа на тот случай, если все остальные механизмы резервного копирования уже бесполезны.

Тот файл, который получится в результате этой команды, после распечатки, подходит для систем оптического распознавания текста или для ручного ввода, если возникнет необходимость восстановить ключ. Этот файл следует распечатать, затем взять ручку и написать где-нибудь на поле листа бумаги ключевую фразу. Это важный шаг, так как распечатанный ключ зашифрован ключевой фразой, и если вы когда-нибудь её измените, то вы гарантированно, не сможете вспомнить исходную ключевую фразу.

Положите распечатку с записанной на ней ключевой фразой в конверт и поместите всё это в надёжное место, желательно — вне вашего жилища, например — в банковскую ячейку.

Обратите внимание на принтер, на котором вы будете распечатывать бумажную резервную копию ключа. Давно прошли те времена, когда принтеры были примитивными устройствами, подключаемыми к параллельным портам компьютеров. В наши дни у принтеров имеются полноценные операционные системы, жёсткие диски, интеграция с облачными службами. Так как данные ключа, которые мы отправляем на печать, зашифрованы с помощью ключевой фразы, распечатку можно считать довольно-таки безопасной операцией, однако, тут лучше перестраховаться, чем недосмотреть.

▍Добавление идентификационных данных

Если у вас есть несколько адресов электронной почты, которыми вы активно пользуетесь (личный и рабочий адреса, адрес, применяемый в некоем опенсорсном проекте, и так далее), вам следует добавить их к вашему мастер-ключу. Вам не нужно делать это для любых адресов, которые вы не планируете использовать с PGP (скажем, для адреса, который вам выдали, когда вы где-то учились). Ниже показана команда для добавления идентификационных данных к ключу. Здесь [fpr] надо заменить на отпечаток вашего ключа:

Просмотреть уже добавленные к ключу UID можно следующей командой:

▍Выбор основного набора идентификационных данных

GnuPG автоматически сделает последний добавленный набор идентификационных данных главным, поэтому если вам нужно что-то другое, вы можете воспользоваться такой командой:

Итоги

Из этого материала вы узнали о ролях ключей PGP, том, как сгенерировать мастер-ключ, как надёжно сохранить резервную копию этого ключа, и как назначить основные идентификационные данные ключа. В следующий раз поговорим о подключах.

Уважаемые читатели! Как вы храните резервные копии ваших мастер-ключей?