что такое открытый ключ при защите информации

Открытый и закрытый ключ ЭЦП: основные различия

Асимметричное шифрование данных предусматривает применение закрытого и открытого ключей одновременно. Сама технология реализована на базе связки компонентов ЭЦП. Ключи связаны за счёт математического соотношения. Подобная технология обеспечивает безопасность шифрования данных

Сущность технологии ЭЦП

Асимметричное шифрование данных предусматривает применение закрытого и открытого ключей одновременно. Сама технология реализована на базе связки компонентов ЭЦП. Ключи связаны за счёт математического соотношения. Подобная технология обеспечивает безопасность шифрования данных. Даже в случае перехвата информации её становится практически невозможно расшифровать. Электронная подпись исключает возможность перенаправления на сторонний веб-ресурс.

Что такое открытый ключ

Открытый ключ ЭЦП доступен для всех пользователей информационной системы. По своей сути это цифровой код. Сертификат открытого ключа ЭЦП используется для идентификации владельца и удостоверения факта отсутствия изменений в документе после подписания. В состав сертификата входят данные:

уникальный номер, присваиваемый в ходе регистрации;

личные сведения о держателе, включая реквизиты эмитента — удостоверяющего центра и Ф. И. О. владельца

срок действия выданного сертификата

Проверка открытого ключа ЭЦП

Проверить соответствие ЭЦП сертификату предлагается с помощью реестра Единого удостоверяющего центра. В библиотеке хранится информация обо всех выданных криптосистемах, что позволяет легко проверить достоверность ЭЦП по её общедоступному компоненту. Подобная технология обеспечивает надлежащий уровень защищённости электронного документооборота. Гарантируется безопасность компонента криптосистемы от создания подделок, а проводимой сделки — от злоумышленников.

Доступ к открытому элементу цифровой подписи публичный — воспользоваться им может кто угодно.

Открытая часть ключа ЭЦП: как сделать

Выдача этой части ключевой пары ЭЦП осуществляется уполномоченным государственным органом — удостоверяющим центром. В его функции входит формирование секретного компонента криптосистемы и собственного сертификата, сертификата конечного пользователя, заверение их аутентичности. Для учёта выданных сертификатов УЦ ведёт специальный реестр. Спектр выполняемых органом задач охватывает также отзыв истёкших либо скомпрометированных сертификатов с последующим обновлением существующей базы.

Понятие закрытого ключа

Для дешифровки хранящихся в ЭЦП данных понадобится вторая составляющая в виде закрытого компонента сертификата.

Закрытый ключ ЭЦП именуется также секретным. Этот компонент криптосистемы считается более уязвимым и подверженным взлому. Его получение злоумышленником позволяет создать действительную электронную подпись от имени автора. Поэтому особую важность приобретает хранение криптографической составляющей в надёжном месте. Персональный компьютер не может обеспечить надлежащую защиту ключевой пары. Закрытый ключ ЭЦП — это уникальное сочетание символов, для хранения которых используется цифровой носитель. Им могут служить:

Похищение либо потеря устройства хранения данных могут быть сразу обнаружены пользователем — можно успеть своевременно отозвать сертификат. Самым безопасным вариантом из всех представленных считается смарт-карта. Её использование предполагает двухфакторную аутентификацию — введение PIN-кода. Скопировать информацию со смарт-карты представляется довольно сложной задачей. Однако токены более универсальны в связи с возможностью их использования на любом устройстве, оснащённом USB-портом.

Хранение закрытого ключа осуществляется только у владельца электронной цифровой подписи. Дубликаты этого компонента криптосистемы отсутствуют. Хранение составляющей ключевой пары с истёкшим сроком действия целесообразно с целью возможности в дальнейшем расшифровать документы из давнего электронного архива.

Электронный компонент ключевой пары является конфиденциальным. Ответственность за его сохранность в полной мере возлагается на владельца ЭЦП, что прописано на законодательном уровне.

Зачем нужны открытый и закрытый ключ ЭЦП

Открытый и закрытый ключ электронной подписи решают разные задачи. Закрытый ключ ЭЦП предназначен для зашифровки информации, в то время как открытый призван обеспечить её расшифровку. Открытый ключ можно без опасений передавать, не рискуя при этом сохранностью данных. Работа ключевой пары осуществляется только при взаимодействии двух составляющих. Надёжная криптосистема успешно используется для заверения электронных документов. Удобный инструмент обеспечивает надлежащую конфиденциальность данных и защиту от фальсификации.

Как вытащить открытый ключ сертификата ЭЦП

Осуществить экспорт открытого ключа электронной подписи возможно через свойства обозревателя или криптопровайдер КриптоПро CSP. Для извлечения необходимо подключить к ПК носитель с ключом. Чтобы подробнее ознакомится с процедурой экспорта, воспользуйтесь инструкцией. Кроме того, в ней можно узнать, как выгрузить закрытый ключ сертификата ЭЦП.

Для удобства, подготовили для вас материалы о ЭЦП, из которых вы узнаете:

Асимметричное шифрование

Асимметричное шифрование — это метод шифрования данных, предполагающий использование двух ключей — открытого и закрытого. Открытый (публичный) ключ применяется для шифрования информации и может передаваться по незащищенным каналам. Закрытый (приватный) ключ применяется для расшифровки данных, зашифрованных открытым ключом. Открытый и закрытый ключи — это очень большие числа, связанные друг с другом определенной функцией, но так, что, зная одно, крайне сложно вычислить второе.

Асимметричное шифрование используется для защиты информации при ее передаче, также на его принципах построена работа электронных подписей.

Принцип действия асимметричного шифрования

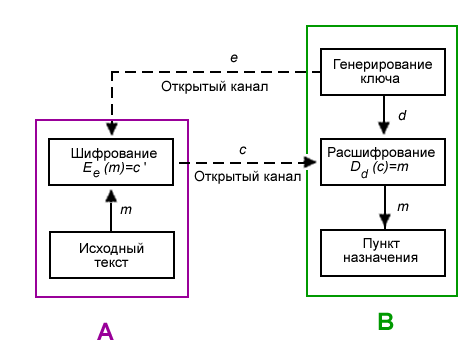

Схема передачи данных между двумя субъектами (А и Б) с использованием открытого ключа выглядит следующим образом:

В такой схеме перехват любых данных, передаваемых по незащищенным каналам, не имеет смысла, поскольку восстановить исходную информацию возможно только при помощи закрытого ключа, известного лишь получателю и не требующего передачи.

Применение асимметричных алгоритмов

Асимметричное шифрование решает главную проблему симметричного метода, при котором для кодирования и восстановления данных используется один и тот же ключ. Если передавать этот ключ по незащищенным каналам, его могут перехватить и получить доступ к зашифрованным данным. С другой стороны, асимметричные алгоритмы гораздо медленнее симметричных, поэтому во многих криптосистемах применяются и те и другие.

Например, стандарты SSL и TLS используют асимметричный алгоритм на стадии установки соединения (рукопожатия): с его помощью кодируют и передают ключ от симметричного шифра, которым и пользуются в ходе дальнейшей передачи данных.

Также асимметричные алгоритмы применяются для создания электронных подписей для подтверждения авторства и (или) целостности данных. При этом подпись генерируется с помощью закрытого ключа, а проверяется с помощью открытого.

Асимметричные алгоритмы

Наиболее распространенные алгоритмы асимметричного шифрования:

Надежность асимметричного шифрования

Теоретически приватный ключ от асимметричного шифра можно вычислить, зная публичный ключ и механизм, лежащий в основе алгоритма шифрования (последнее — открытая информация). Надежными считаются шифры, для которых это нецелесообразно с практической точки зрения. Так, на взлом шифра, выполненного с помощью алгоритма RSA с ключом длиной 768 бит на компьютере с одноядерным процессором AMD Opteron с частотой 2,2 ГГц, бывшем в ходу в середине 2000-х, ушло бы 2000 лет.

При этом фактическая надежность шифрования зависит в основном от длины ключа и сложности решения задачи, лежащей в основе алгоритма шифрования, для существующих технологий. Поскольку производительность вычислительных машин постоянно растет, длину ключей необходимо время от времени увеличивать. Так, в 1977-м (год публикации алгоритма RSA) невозможной с практической точки зрения считалась расшифровка сообщения, закодированного с помощью ключа длиной 426 бит, а сейчас для шифрования этим методом используются ключи от 1024 до 4096 бит, причем первые уже переходят в категорию ненадежных.

Что касается эффективности поиска ключа, то она незначительно меняется с течением времени, но может скачкообразно увеличиться с появлением кардинально новых технологий (например, квантовых компьютеров). В этом случае может потребоваться поиск альтернативных подходов к шифрованию.

Публикации на схожие темы

Сквозное шифрование: что это и зачем оно нужно вам

Квантовые компьютеры и криптография для чайников

Квантовые компьютеры — для «чайников»

Эволюция шифровальщика JSWorm

Программы-вымогатели: пара хороших новостей

Дорога к «интернету вещей»: преимущества и риски смарт-езды

Чем отличаются открытый и закрытый ключи ЭЦП?

При создании электронной цифровой подписи с помощью криптографических алгоритмов формируется ключевая пара — открытый и закрытый ключи. Расскажем подробно о том, что такое ключевая пара, чем отличаются части ЭЦП, какие функции они выполняют.

Открытый ключ ЭЦП

Эта часть ключевой пары представляет собой уникальный набор символов, который формируется криптопровайдером (средством криптографической защиты информации). Открытый ключ находится в сертификате проверки электронной подписи (в электронной и бумажной версии). Он доступен всем, так как используется для расшифровки ЭЦП. То есть с его помощью получатель подписанного электронного документа может идентифицировать и проверить ЭЦП. Удостоверяющие центры хранят выданные открытые ключи в специальном реестре.

Закрытый ключ ЭЦП

Это секретный уникальный набор символов, который также формируется криптопровайдером. Закрытый ключ необходим для формирования ЭЦП на электронном документе и хранится в зашифрованном виде на носителе (токене). Доступ к закрытому ключу имеет только владелец ЭЦП, он защищен PIN-кодом. Теоретически, скопировать закрытый ключ на другой носитель можно, но делать это рекомендуется, так как безопасность использования ЭЦП гарантирована только тогда, когда закрытый ключ существует в единственном экземпляре. Если носитель с закрытым ключом утерян, то в целях безопасности необходимо отозвать ЭЦП, чтобы злоумышленники не могли ей воспользоваться.

В ключевой паре открытая и закрытая части привязаны друг к другу.

Как найти и выгрузить ключи на компьютер?

Чаще всего появляется необходимость выгрузить открытый ключ, например, чтобы предоставить его контрагентам для проверки ЭЦП. На токене сертификат проверки ключа скрыт. Как его открыть? Сделать это можно через свойства браузера или программу КриптоПро CSP. Чтобы экспортировать ключ, в первую очередь необходимо подключить токен к компьютеру.

Через свойства браузера:

В ОС Windows необходимо открыть: «Пуск» — «Панель управления» — «Свойства браузера».

В появившемся окне выбрать вкладку «Содержание», а далее — «Сертификаты».

Появится список сертификатов, в котором следует выбрать нужный, а затем нажать кнопку «Экспорт».

Появится окно «Мастер экспорта сертификатов», где нужно выбрать «Не экспортировать закрытый ключ», если это не требуется.

Выбрать формат файла «Файлы в DER-кодировке X.509 (.CER)».

Выбрать место хранения ключа и сохранить.

Через КриптоПро CSP:

В ОС Windows надо перейти в «Пуск» — «Панель управления» — «КриптоПро CSP».

В открывшемся окне следует выбрать вкладку «Сервис» и нажать «Просмотреть сертификаты в контейнере».

Через кнопку «Обзор» нужно выбрать контейнер.

В окне «Сертификат для просмотра» следует нажать кнопку «Свойства» и на вкладке «Состав» нажать «Копировать в файл».

Далее порядок действий в окне «Мастер экспорта сертификатов» аналогичный: выбрать, нужно ли сохранять закрытый ключ, установить формат и определить место хранения.

Выгрузка закрытого ключа через свойства браузера выполняется по тому же алгоритму, что и в случае с открытым. Только в окне «Мастер экспорта сертификатов» нужно выбрать «Экспортировать закрытый ключ». А порядок действий при выгрузке из КриптоПро CSP следующий:

В ОС Windows нажать «Пуск» перейти на «Панель управления» и выбрать «КриптоПро CSP».

Далее — вкладка «Сервис» и кнопка «Скопировать контейнер».

Через кнопку «Обзор» нужно выбрать контейнер и подтвердить (потребуется ввести PIN-код).

Затем нужно ввести название копии закрытого ключа и нажать «Готово».

Далее нужно выбрать, куда будет записан ключ, установить пароль для обеспечения дополнительной защиты и подтвердить действия.

Ещё раз напомним, что экспортировать закрытый ключ без необходимости, не рекомендуется. Его может использовать любой, кто имеет доступ к компьютеру, на который он скопирован.

Заказав электронную цифровую подпись в СберКорус, вы сможете самостоятельно настроить компьютер для работы с ЭЦП, посмотрев видеоинструкцию. При возникновении сложностей мы поможем настроить компьютер бесплатно. А также в любое время проконсультируем по интересующим вопросам.

Что такое Криптография с Открытым Ключом?

Что такое Криптография с Открытым Ключом?

Как Работает Криптография с Открытым Ключом?

PKC как Инструмент Шифрования

Криптография с открытым ключом решает одну из давних проблем симметричных алгоритмов, которая заключается в передаче ключа, который используется как для шифрования, так и для дешифрования. Отправка этого ключа по небезопасному соединению является рискованной и может быть раскрыта третьей стороне, которая может затем прочитать любые сообщения, зашифрованные с помощью данного ключа. Хотя и существуют криптографические методы (такие как протокол обмена ключами Диффи-Хеллмана-Меркля) для решения этой проблемы, они по-прежнему уязвимы для атак. В криптографии с открытым ключом, напротив. Ключ, используемый для шифрования, может безопасно передаваться по любому соединению. В результате чего, асимметричные алгоритмы обеспечивают более высокий уровень защиты по сравнению с симметричными.

Использование Цифровых Подписей

Ограничения

Хотя он может использоваться для повышения компьютерной безопасности и проверки целостности сообщений, PKC имеет некоторые ограничения. Из-за сложных математических операций, связанных с шифрованием и дешифрованием, асимметричные алгоритмы могут быть довольно медленными, когда им приходится работать с большими объемами данных. Этот тип криптографии также сильно зависит от предположения, что закрытый ключ останется секретным. Если секретный ключ был случайно передан или раскрыт, безопасность всех сообщений, которые были зашифрованы с помощью соответствующего открытого ключа, будет поставлена под угрозу. Пользователи также могут случайно потерять свои закрытые ключи, и в этом случае они не смогут получить доступ к зашифрованным данным.

Применение Криптографии с Открытым Ключом

Этот тип криптографии используется многими современными компьютерными системами для обеспечения безопасности конфиденциальной информации. Например, электронные письма могут быть зашифрованы с использованием методов криптографии с открытым ключом для обеспечения конфиденциальности их содержимого. Протокол уровня защищенных сокетов (SSL), который делает возможным безопасное подключение к веб-сайтам, также использует асимметричную криптографию. Системы PKC даже использовались в качестве средства обеспечения безопасной среды электронного голосования, которая потенциально позволяла бы избирателям участвовать в выборах со своих домашних компьютеров.

От компьютерной безопасности до проверки криптовалютных транзакций, криптография с открытым ключом играет важную роль в защите современных цифровых систем. Используя парные открытые и закрытые ключи, алгоритмы асимметричной криптографии решают фундаментальные проблемы безопасности, представленные симметричными шифрами. Хотя PKC используется уже много лет, для него регулярно разрабатываются новые приложения и применения, особенно в блокчейн и криптовалютах.

Открытый ключ

Криптографическая система с открытым ключом (или Асимметричное шифрование, Асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифрования сообщения используется секретный ключ. [1] Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах SSL (лежащих в основе SSH. Также используется в S/MIME.

Содержание

Идея криптосистемы с открытым ключом

Понять идеи и методы криптографии с открытым ключом помогает следующий пример — хранение паролей в компьютере. Каждый пользователь в сети имеет свой пароль. При входе, он указывает имя и вводит секретный пароль. Но если хранить пароль на диске компьютера, то кто-нибудь его может считать (особенно легко это сделать администратору этого компьютера) и получить доступ к секретной информации. Для решения задачи используется односторонняя функция. При создании секретного пароля в компьютере сохраняется не сам пароль, а результат вычисления функции от этого пароля и имени пользователя. Например, пользователь Алиса придумала пароль «Гладиолус». При сохранении этих данных вычисляется результат функции f (АЛИСАГЛАДИОЛУС), пусть результатом будет строка РОМАШКА, которая и будет сохранена в системе. В результате файл паролей примет следующий вид:

| Имя | f (имя_пароль) |

|---|---|

| АЛИСА | РОМАШКА |

| БОБ | НАРЦИСС |

Вход в систему теперь выглядит так:

| Имя: | АЛИСА |

|---|---|

| Пароль: | ГЛАДИОЛУС |

Когда Алиса вводит «секретный» пароль, компьютер проверяет, даёт или нет функция, применяемая к АЛИСАГЛАДИОЛУС, правильный результат РОМАШКА, хранящийся на диске компьютера. Стоит изменить хотя бы одну букву в имени или в пароле, и результат функции будет совершенно другим. «Секретный» пароль не хранится в компьютере ни в каком виде. Файл паролей может быть теперь просмотрен другими пользователями без потери секретности, так как функция необратимая.

В предыдущем примере используется односторонняя функция без лазейки, поскольку не требуется по зашифрованному сообщению получить исходное. В следующем примере рассматривается схема с возможностью восстановить исходное сообщение с помощью «лазейки», то есть труднодоступной информации. Для шифрования текста можно взять большой абонентский справочник, состоящий из нескольких толстых томов (по нему очень легко найти номер любого жителя города, но почти невозможно по известному номеру найти абонента). Для каждой буквы из шифруемого сообщения выбирается имя, начинающееся на ту же букву. Таким образом букве ставится в соответствие номер телефона абонента. Отправляемое сообщение, например «КОРОБКА», будет зашифровано следующим образом:

| Сообщение | Выбранное имя | Криптотекст |

|---|---|---|

| К | Королёв | 5643452 |

| О | Орехов | 3572651 |

| Р | Рузаева | 4673956 |

| O | Осипов | 3517289 |

| Б | Батурин | 7755628 |

| К | Кирсанова | 1235267 |

| А | Арсеньева | 8492746 |

Криптотекстом будет являться цепочка номеров, записанных в порядке их выбора в справочнике. Чтобы затруднить расшифровку, следует выбирать случайные имена, начинающиеся на нужную букву. Таким образом исходное сообщение может быть зашифровано множеством различных списков номеров (криптотекстов).

Примеры таких криптотекстов:

| Криптотекст 1 | Криптотекст 2 | Криптотекст 3 |

|---|---|---|

| 1235267 | 5643452 | 1235267 |

| 3572651 | 3517289 | 3517289 |

| 4673956 | 4673956 | 4673956 |

| 3517289 | 3572651 | 3572651 |

| 7755628 | 7755628 | 7755628 |

| 5643452 | 1235267 | 5643452 |

| 8492746 | 8492746 | 8492746 |

Чтобы расшифровать текст, надо иметь справочник, составленный согласно возрастанию номеров. Этот справочник является лазейкой (секрет, который помогает получить начальный текст), известной только легальным пользователям. Не имея на руках копии справочника, криптоаналитик затратит очень много времени на расшифровку. [2]

Схема шифрования с открытым ключом

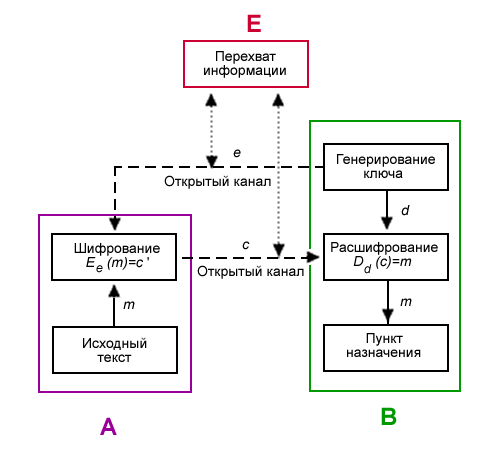

Ниже показана схема передачи информации лицом А лицу В. Они могут быть как физическими лицами, так и организациями и так далее. Но для более лёгкого восприятия принято участников передачи отождествлять с людьми, чаще всего именуемых Алиса и Боб. Участника, который стремится перехватить и расшифровать сообщения Алисы и Боба, чаще всего называют Евой.

Научная основа

Начало асимметричным шифрам было положено в работе «Новые направления в современной криптографии» Уитфилда Диффи и Мартина Хеллмана, опубликованной в 1976 году. Находясь под влиянием работы Ральфа Меркле (Ralph Merkle) о распространении открытого ключа, они предложили метод получения секретных ключей, используя открытый канал. Этот метод экспоненциального обмена ключей, который стал известен как обмен ключами Диффи-Хеллмана, был первым опубликованным практичным методом для установления разделения секретного ключа между заверенными пользователями канала. В 2002 году Хеллман предложил называть данный алгоритм «Диффи — Хеллмана — Меркле», признавая вклад Меркле в изобретение криптографии с открытым ключом. Эта же схема была разработана Малькольмом Вильямсоном в 1970-х, но держалась в секрете до 1997 года. Метод Меркле по распространению открытого ключа был изобретён в 1974 году и опубликован в 1978, его также называют загадкой Меркле.

В 1977 году учёными Рональдом Райвестом (Ronald Linn Rivest), Ади Шамиром (Adi Shamir) и Леонардом Адлеманом (Leonard Adleman) из Массачусетского Технологического Института (MIT) был разработан алгоритм шифрования, основанный на проблеме о разложении на множители. Система была названа по первым буквам их фамилий. Эта же система была изобретена Клиффордом Коксом (Clifford Cocks) в 1973 году, работавшим в центре правительственной связи (GCHQ). Но эта работа хранилась лишь во внутренних документах центра, поэтому о её существовании было не известно до 1977 года.

Вообще, в основу известных асимметричных криптосистем кладётся одна из сложных математических проблем, которая позволяет строить односторонние функции и функции-лазейки. Например, криптосистемы Меркля — Хеллмана и Хора — Ривеста опираются на так называемую задачу об укладке рюкзака.

Основные принципы построения криптосистем с открытым ключом

Криптография с несколькими открытыми ключами

Преимущество этой схемы заключается в том, что для её реализации нужно только одно сообщение и n ключей (в схеме с n агентами). Если передаются индивидуальные сообщения, то есть используются отдельные ключи для каждого агента (всего n ключей) и каждого сообщения, то для передачи сообщений всем различным подмножествам требуется 2 n − 2 ключей.

Недостатком такой схемы является то, что необходимо также широковещательно передавать подмножество агентов (список имён может быть внушительным), которым нужно передать сообщение. Иначе каждому из них придется перебирать все комбинации ключей в поисках подходящей. Также агентам придется хранить немалый объём информации о ключах. [4]

Криптоанализ алгоритмов с открытым ключом

Казалось бы, что криптосистема с открытым ключом — идеальная система, не требующая безопасного канала для передачи ключа шифрования. Это подразумевало бы, что два легальных пользователя могли бы общаться по открытому каналу, не встречаясь, чтобы обменяться ключами. К сожалению, это не так. Рисунок иллюстрирует, как Ева, выполняющая роль активного перехватчика, может захватить систему (расшифровать сообщение, предназначенное Бобу) без взламывания системы шифрования.

Также задачу разложения потенциально можно решить с помощью Алгоритма Шора при использовании достаточно мощного квантового компьютера.

Особенности системы

Применение

Алгоритмы криптосистемы с открытым ключом можно использовать [7]

Преимущества

Недостатки

Виды симметричных шифров

Виды асимметричных шифров

Примечания

См. также

Литература

Полезное

Смотреть что такое «Открытый ключ» в других словарях:

открытый ключ — о ключ Это ключ (в криптосистеме с открытым ключом) из пары ключей пользователя, который известен всем. Ключ, который используется с асимметричным криптографическим алгоритмом и доступ к которому может быть открытым. Ключ, используемый в… … Справочник технического переводчика

Открытый ключ — несекретный набор параметров асимметричной криптографической системы, необходимый и достаточный для выполнения отдельных криптографических преобразований. По английски: Public key См. также: Асимметричные криптографические системы… … Финансовый словарь

открытый ключ — 2.31 открытый ключ (public key): Ключ, используемый в асимметричном криптографическом алгоритме, который может быть сделан общедоступным [12]. Источник: ГОСТ Р ИСО/ТС 22600 2 2009: Информатизация здоровья. Управление полномочиями и контроль … Словарь-справочник терминов нормативно-технической документации

Открытый ключ ЭЦП — криптографический ключ, который связан с секретным (закрытым, личным) ключом специальным математическим соотношением. Открытый ключ известен всем пользователям системы и предназначен для проверки ЭЦП. Открытый ключ позволяет определить автора… … Финансовый словарь

открытый ключ ЭЦП — Криптографический ключ, который связан с секретным (закрытым, личным) ключом с помощью особого математического соотношения. Открытый ключ известен всем пользователям системы и предназначен для проверки ЭЦП и ее расшифрования, он позволяет… … Справочник технического переводчика

Открытый ключ электронной цифровой подписи — уникальная последовательность символов, соответствующая закрытому ключу электронной цифровой подписи, доступная любому пользователю информационной системы и предназначенная для подтверждения с использованием средств электронной цифровой подписи… … Официальная терминология

открытый ключ абонента — — [http://www.rfcmd.ru/glossword/1.8/index.php?a=index&d=4607] Тематики защита информации EN subscriber s public key … Справочник технического переводчика

открытый ключ для шифрования — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN encryption public key … Справочник технического переводчика

открытый ключ шифрования (дешифрования) — В двухключевой криптосистеме. [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации EN public key key … Справочник технического переводчика

Открытый ключ электронной цифровой подписи — уникальная последовательность символов, соответствующая закрытому ключу ЭЦП, доступная любому пользователю информационной системы и предназначенная для подтверждения с использованием средств ЭЦП подлинности ЭЦП в электронном документе. Источник … Словарь-справочник терминов нормативно-технической документации