что такое man in the middle атаки

Что такое «человек посередине»?

Украсть личную информацию можно разными способами. Например, став невидимым звеном между жертвой и сервером.

Целью большинства атакующих ваш компьютер, вне зависимости от требуемого в конечном итоге результата, является кража пользовательских данных. Это одинаково верно как для простых пользователей, так и для крупных веб-ресурсов или баз данных, подвергающихся атаке. Методы могут быть разными, но цель всегда одна.

В большинстве случаев нападавшие сначала попытаются установить вредоносное ПО на компьютерах пользователей, так как это самый короткий маршрут между ними и вашими данными. Но если это невозможно по каким-либо причинам, другой популярный метод компромиентации системы – «человек посередине«. Как следует из названия, этот вектор атаки предполагает, что атакующий ставит себя или свои вредоносные инструменты между жертвой и целевым ресурсом, как то: сайт, банковский или почтовый ящик. Эти нападения могут быть весьма эффективными и довольно трудно обнаруживаемыми, особенно для пользователей, которые не знают о такой опасности.

Определение «человека посередине»

Концепция MITM-нападения (Man-in-the-Middle) на удивление проста, и она не ограничивается безопасностью компьютера или онлайн-ресурса. В самом простом случае злоумышленнику надо всего лишь поставить себя в цепь между двумя общающимися сторонами, чтобы перехватывать их сообщения друг другу. При этом злоумышленник всегда должен выдавать себя за каждую из противоположных сторон. Например, в реальной жизни можно создать поддельный счет и положить его в почтовый ящик жертвы. После чего перехватить его на почте, когда жертва попытается счет оплатить. В онлайне все намного сложнее, но суть та же. Злоумышленник ставит себя между целью и ресурсом, требуемым цели. При этом наличие атакующего всегда должно оставаться незаметным для обеих сторон. В этом залог успеха атаки.

Варианты MITM-атаки

Больше всего распространены MITM-атаки, когда злоумышленник использует Wi-Fi-маршрутизатор в качестве инструмента перехвата сообщений. В данном случае создается подмена используемого роутера и подмена самой сети. Либо используются ошибки в настройке и защите сети, позволяющие вполне легально перехватывать сессии. В первом сценарии злоумышленник настраивает в своем ноутбуке точку беспроводного доступа, давая ей то же имя, что и используемое в общественном месте с доступным Wi-Fi. Когда пользователи подключаются к этой псевдосети, то при попытке совершить какое-либо действие с коммерческими сайтами, банковскими или прочими финансовыми ресурсами, их информация перехватывается, после чего злоумышленник уже может пользоваться ей по своему усмотрению.

Второй вариант сценария предполагает, что злоумышленник находит уязвимости в настройке или шифровании в легальной сети, после чего использует этот недостаток для слежения за жертвами. Это более сложный путь, но он может быть не менее эффективным, если атакующий имеет постоянный доступ к интересующему его роутеру в течение длительного времени. Это дает ему возможность незаметно «прослушивать» интересующую сессию и, пока жертва считает, что она в безопасности, собирать большое количество нужной информации.

В последнее время встречается и вариант MITM-атаки «Человек-в-браузере». В этом случае злоумышленник использует один из нескольких возможных методов для того, чтобы занести вредоносный код, работающий внутри браузера, на компьютер жертвы. Это ПО потом незаметно записывает все данные, передаваемые между браузером и различными сайтами, после чего отсылает полученные сведения злоумышленнику. Такой вариант становится все более распространенным, так как он может применяться к большой группе пользователей-жертв, а также не требует, чтобы злоумышленник находился поблизости.

Защита

Есть несколько эффективных средств защиты от MITM-атак, но почти все они используются либо в самом маршрутизаторе, либо на серверах, к которым обращается потенциальная жертва. При этом самой жертве невдомек, на настоящем она сервере либо это подделка, подставленная злоумышленником. Одним из способов защиты от такой атаки является использование стойкого шифрования между клиентом и сервером. В таком случае сервер может идентифицировать себя посредством предоставления цифрового сертификата, после чего между пользователем и сервером устанавливается шифрованный канал для обмена конфиденциальными данными. Но в этом случае возникает зависимость от самого сервера и выбора им метода шифрования.

Другим вариантом защиты от некоторых видов MITM-атак является полный отказ от использования открытых Wi-Fi-сетей для работы с личными данными. Хорошую защиту дают некоторые плагины для браузеров. Например, HTTPS Everywhere или ForceTLS, которые самостоятельно устанавливают защищенное соединение всякий раз, когда эта опция доступна на стороне сервера. Но, как бы то ни было, все способы защиты имеют определенные ограничения. Кстати, не стоит забывать и об уже проведенных с целью демонстрации возможностей атаках, таких как SSLStrip или SSLSniff, которые легко сведут на нет безопасность SSL-соединения.

Атака Man In The Middle: «Человек посередине» чего?

Время от времени эксперты по безопасности выдумывают своеобразные и, казалось бы, самоочевидные термины, которые подхватывают все прочие (СМИ в том числе) и начинают использовать повсюду, не вдаваясь в объяснения того,

Время от времени эксперты по безопасности выдумывают своеобразные и, казалось бы, самоочевидные термины, которые подхватывают все прочие (СМИ в том числе) и начинают использовать повсюду, не вдаваясь в объяснения того, что именно они означают.

Возьмите, к примеру, атаку «человек посередине» (Man-in-the-Middle, MITM). Вполне логично предположить, что она имеет какое-то отношение к подслушиванию. Наверное. Или нет? Давайте кто-нибудь, объясните уже. Для простых смертных! Ну же, кто?

Ну, ладно, давайте смотреть. Да, действительно это связано с подслушиванием. В частности, речь идет об «активной» прослушке, когда злоумышленник способен не только перехватывать данные, пересылаемые между отправителем и получателем, но и изменять их, поддерживая в обеих жертвах уверенность в том, что на линии они вдвоем, и данные остались нетронутыми.

Название Man-in-the-Middle говорит само за себя! Или.

Следующий пример является чисто теоретическим. Алиса связывается с Бобом, Боб отвечает, а плохая Мэллори способна шпионить за ними и прослушивать обоих. Или, скорее, принимать и передавать их сообщения друг другу. Алиса запрашивает ключ авторизации, и Боб посылает. Но получает его Мэллори, а потому она уже отправляет Алисе свой ключ. А Алиса все еще думает, что это ключ Боба.

Затем Алиса шифрует свои сообщения жульническим ключом и посылает зашифрованные данные… Бобу? Неправильный ответ. Они попадают к Мэллори; она может расшифровать информацию Алисы, прочесть ее, изменить, а затем зашифровать ключом Боба (который у нее по-прежнему имеется) и переслать Бобу. Боб получает мошеннические данные, полагая, что они от Алисы. Алиса также понятия не имеет, что ее информация до Боба так и не дошла.

Алиса пишет: «Можете ли вы встретиться со мной сегодня вечером? Надо обсудить пару идей». (Да, конечно, никто не собирается запускать безопасный канал, чтобы болтать о чем-то вроде этого, но, опять же, это всего лишь пример того, как подобные вещи происходят).

Мэллори перехватывает это сообщение и посылает Бобу следующее: «Можете ли вы одолжить мне пару сотен баксов, пожалуйста? Села на мель, нужно разобраться с делами, а свободных наличных прямо сейчас нет».

Боб отвечает: «Хм… Ладно. Как насчет встречи в 9 вечера в баре «У Гарри»? Я принесу деньги».

Мэллори перехватывает и изменяет сообщение, вырезав последнее предложение, затем передает его Алисе, продолжая свой обмен репликами с Бобом:

«Это здорово, но меня немного время поджимает. Можете ли вы перевести их на мою кредитную карту прямо сейчас? «(Ниже указаны реквизиты Мэллори).

Боб: «Ну, хорошо, ждите … Вот. Получили деньги? »

Мэллори: «Да, спасибо, спасибо, спасибо! Увидимся вечером! »

Тем временем, Алиса пишет: «Бар «У Гарри»? Хороший выбор, буду там в 9. Увидимся! «. Но Боб этого не получает. Мэллори, в свою очередь, транслирует Алисе «Увидимся» от Боба, прежде чем они завершат беседу.

Кстати, вместо «Боба», скорее всего, в такой ситуации оказывается какой-нибудь банк, когда Алиса (человек) просто проверяет свой счет, пренебрегая мерами предосторожности.

А в качестве «Мэллори» на самом деле будет выступать, скорее всего, маршрутизатор жуликов. Злоумышленник может установить собственное беспроводное устройство, которое будет действовать под видом «легитимной» точки доступа. После этого он может засесть с ним в каком-либо людном месте — кафе с бесплатным Wi-Fi, на железнодорожном вокзале, или в аэропорту. Чем больше людей, тем лучше. Некоторые из них наверняка беспечно подключатся к любой бесплатной сети Wi-Fi, а затем пойдут проверять свой банковский счет или делать покупки на коммерческом сайте. Способ первый.

Интернет-банкинг и публичный Wi-Fi – это как дейтерий и тритий.

Сделать это можно и по-другому: через уязвимость в конфигурации или заданном алгоритме шифрования легитимного маршрутизатора Wi-Fi. Хотя это сложнее технически, на деле о багах в популярных маршрутизаторах много информации в интернете. И как только злоумышленник перехватывает управление одним из них, то обзаводится чем-то вроде постоянного присутствия внутри атакуемой сети, будучи в состоянии шпионить за любыми сообщениями, проходящими через устройство. Способ второй. Пока кто-нибудь не решит обновить прошивку маршрутизатора. А это происходит на так уж часто.

А есть еще и новый тип атаки под названием «Атака браузера» (Man-in-the-Browser MITB). Вы только посмотрите на имя! Напоминает нечто вроде «Джонни Мнемоника»: взрослого человека весом в 70-80 кг упаковали программу?

На самом деле речь опять идет о подсадке вредоносного кода на машину жертвы, который будет запускаться в браузере и записывать все данные, передаваемые между браузером и сайтами-мишенями, прописанными в коде троянца.

Популярность этого вида атак выросла в последние несколько лет, так как в их случае злоумышленники могут нацеливаться сразу на несколько сайтов, не подбираясь близко к своим жертвам.

Как видим, основная причина атак MITM, скорее всего, в финансах. Но не только в них. Успешная атака MITM в процессе обмена данными между двумя объектами (кроме банка и т.п.) потенциально делает все передаваемые данные крайне ненадежными. Ни одна из сторон не может быть уверена в том, что информация, предоставленная другой стороной, не поддельная. И это может привести к огромным проблемам, особенно если информация конфиденциальная, а объемы ее велики.

Как защитить себя? Прежде всего, использование публичных точек доступа Wi-Fi для банкинга или электронной коммерции, мягко говоря, неосмотрительно. Во-вторых, даже если вы используете общественные хот-споты для чего-либо, все равно внимательно смотрите, куда подключаетесь, дабы исключить возможность любых заражений вредоносными программами злоумышленником, который может находиться в 10 метрах от вас (а может, и нет).

Большинство средств защиты от MITM-атак установлены на стороне маршрутизатора/сервера, так что пользователи не контролируют безопасность транзакции. Но пользователи по-прежнему могут (и должны) защитить себя от некоторых видов MITM-атак, используя плагины для браузера, такие как HTTPSEverywhere или ForceTLS, которые устанавливают защищенное соединение всякий раз, когда такая опция доступна.

Что касается бизнеса, то Safe Money «Лаборатории Касперского» (доступен в виде отдельного продукта или в составе крупных пакетов, таких как Kaspersky Small Office Security, например), запускает собственный экземпляр браузера с уровнем безопасности «параноик» каждый раз, когда пользователи подключаются к веб-сайту банка.

Добавление дополнительного слоя шифрования для конфиденциальных данных до их передачи — тоже хороший метод, но это сработает только в том случае, если получатель уже имеет ключ шифрования, который вы используете.

Атака «Man In The Middle» (MITM) в Wi-Fi сети

Многие уже слышали о такой атаке, как «человек посередине», или, по-другому — атака MiTM. Однако теория является мертвой без практики. Поэтому в статье хотел бы рассказать о том, как реализовал данную атаку в беспроводной сети. Получилось, правда, примитивно, ну да ладно.

Исходная сеть

Имеется обычный роутер, который раздает интернет своим клиентам, образуя беспроводную сеть Wi-Fi.

Я выступаю в роли злоумышленника, который как и все является обычным клиентом с обычным ПК. На моей машине операционная система Windows 7. Также у меня установлен сетевой сниффер (анализатор сетевого трафика) WireShark (акула).

Дополнительно предлагаемый мною способ имеет смысл, если есть возможность подключаться к «вебморде» роутера, или же как альтернативный вариант, если есть возможность заставить роутер временно отключиться, выйти из строя и перезагрузиться (см. атака DDos на маршрутизатор).

Итак, моя цель: Организовать «прослушку» трафика от клиентов в сети. Для этого нужно «встать посередине».

Задачи сводятся в четыре шага:

1. Подготовка двойника настоящей точки доступа.

2. Разрешение доступа в интернет на созданный беспроводной сетевой интерфейс.

3. Перезагрузка роутера на правах администратора, или DDOS-атака на роутер.

4. В момент провисания настоящего роутера задействовать двойника.

Первый шаг. Необходимо подготовить точку доступа. Для этого воспользуемся встроенной в Windows программой netsh.

В моем случае, SSID настоящей точки доступа Rostelecom_16 и, так как я являюсь клиентом сети, то мне известен пароль к настоящей точке доступа. Создаем с таким же названием и таким же паролем точку доступа:

netsh wlan set hostednetwork mode=allow ssid=«Rostelecom_16» key=«пароль настоящей ТД» keyUsage=persistent

В сетевых подключениях появится новый беспроводной интерфейс.

Не торопимся запускать данное подключение!

Примечание: если ничего не появилось в сетевых подключениях, то поможет перезапуск Wi-Fi адаптера.

Второй шаг. Делаем интернет от Rostelecom_16 общим для созданного (но еще не запущенного!) подключения:

Третий шаг. Как я уже отмечал, что в моем случае есть возможность администрирования роутера. Кстати, не секрет, что одной из самых распространенных уязвимостей являются пароли и настройки по умолчанию. Для роутеров по дефолту чаще всего установлен login и pass: admin.

В настройках маршрутизатора всегда есть кнопка «перезагрузить». Ею мы и воспользуемся, чтобы временно сбросить всех клиентов.

Четвертый шаг. Когда начнется сброс (именно в этот момент!), нужно активировать точку доступа двойника.

Команда: netsh wlan start hostednetwork

Чтобы убедится, что «вы стали посередине», смотрим своих клиентов командой: netsh wlan show hostednetwork

Всё! Что произошло? Нетрудно, догадаться, что мы воспользовались моментом простоя и совершили подмену настоящего сервера, сдвинув настоящий сервер на второй план. Вовремя сброса (перезагрузки) роутера, он пропадает из поля видимости, поэтому в начале сброса все клиенты отцепились от сети, но когда обнаружили такой же SSID (наш двойник), то сразу же подцепились, казалось бы, обратно. А на самом деле к серверу двойнику, который также раздает интернет, поэтому обычные пользователи даже не заметят этой подмены, да что уж тут говорить об обычных пользователях, когда беспроводные устройства не замечают подмены. Лично для меня это странно.

В завершении, чтобы окончательно добиться поставленной цели, запускаем так называемую программу акулу WireShark и слушаем трафик от клиентов.

Сеть компании и MitM. Часть 1

Перехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle.

Сегодня мы начинаем цикл статей, посвященный атакам «человек посередине» (и ряду сопутствующих) на типичные протоколы и каналы передачи, встречающиеся практически в любой компании. Для начала рассмотрим базовые уровни: физический и канальный.

Заинтересовались? Добро пожаловать под кат.

Немного теории

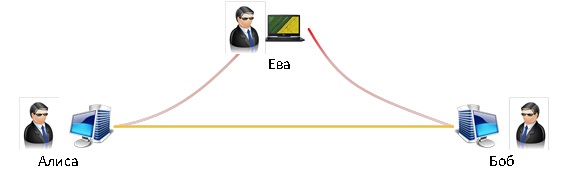

Man in the Middle (она же атака «человек посередине», она же «атака посредника») в общем случае – это вид атак, направленных на нарушение конфиденциальности и, в некоторых случаях, целостности информации. Схематично описать «типичную» атаку можно следующим образом:

Главным на рисунке являются линии как оранжевая, так и красные. Оранжевая – предполагаемый путь данных, красные – фактический. Среда передачи или протокол в данном случае неважны. Алиса может быть, к примеру, Wi-Fi-клиентом, а Боб – Wi-Fi точкой доступа. Так или иначе всегда есть третья сторона, которая осуществляет какие-либо действия с передаваемой информацией.

Почему мы упустили канал передачи? Потому что такой атаке подвержены в той или иной мере все уровни сетевой модели OSI. Дальше мы это подтвердим.

Приступим к рассмотрению атаки с первого и второго уровня OSI – физического и канального.

Практика

Начнём с самого простого – съем данных с витой пары. Это не совсем MitM, это классический sniffing, но в данном случае это – «предпосылка» к более серьезным атакам. На самом деле, чтобы снять данные с витой пары, скажем, 100Base-T, достаточно иметь просто лишний роутер, на который можно установить какой-нибудь DD-WRT/OpenWRT или любой другой аналог. Некоторое время назад о подобном уже упоминалось здесь.

Более надежный способ — использование специальных устройств. Но у него есть недостатки:

У данного способа много недостатков. Например, его легко детектировать при наличии различных средств защиты или же недоверчивых глаз, с подозрением относящихся к появлению чего-то нового на рабочем месте. Но есть у него и преимущество: полный контроль и возможность модификации передаваемых данных. Смоделируем атаку в реальной жизни. Потребуется 2 вещи: моя рабочая машинка, на которой пишется данный текст, мой ноутбук с Archна борту, хотя должен подойти любой Linux-дистрибутив. Соединения «моя рабочая машинка» –«ноутбук» и «ноутбук» – «локальная сеть» будут выполняться по кабелю, для чего к ноутбуку подключен USB-сетевой адаптер. Для настройки бриджа воспользуемся brctl, хотя такой функционал заявлен даже у NetworkManager.

Если вы при этом хотите получить IP-адрес, достаточно натравить какой-либо dhclient на br0, либо же «руками» установить статический IP (# ip ad add X.X.X.X/X dev br0).

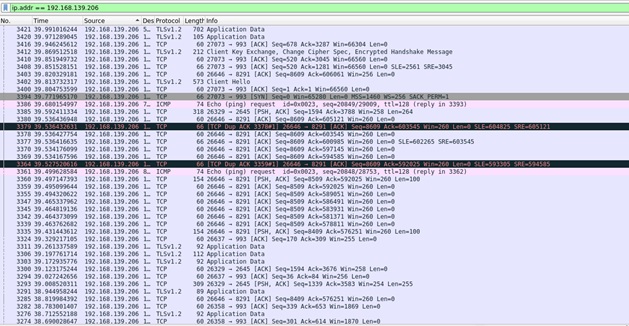

Итак, на ноутбуке создан bridge-интерфейс, к USB-интерфейсу подключен компьютер, основной интерфейс идет в локальную сеть. Запускаем любое ПО для перехвата трафика (для удобства воспользуюсь Wireshark с GUI) и наблюдаем следующее:

Рисунок 1. Wireshark в деле

Как видим, здесь весь дамп трафика машины с адресом 192.168.139.206 (для тестов я создал тестовую сеть). В текущей конфигурации (без MAC-pinning, например) никто вообще не заметит моего присутствия в сети. Данная атака позволяет получить очень много информации, включая логины/пароли, например, для сайта diary.ru:

На деле же все чуточку сложнее. diary.ru – один из редких сайтов, не перенаправляющих пользователя на шифрованный HTTPS. Иметь дело с HTTPS сложнее, чем с открытым трафиком. И бо́льшая часть всего трафика, который я переловил – шифрована, что на самом деле хорошо для пользователя, но не очень для меня в текущий момент.

Как защититься? Вариантов несколько, каждый со своими особенностями:

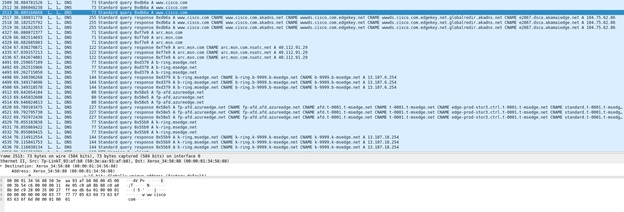

Предварительно необходимо выбрать цель. В моем случае это будет мой коллега. Теперь воспользуемся очень древним, но вполне работоспособным ettercap. Определим IP-адрес коллеги любым способом, далее обозначим цель атаки. Например, я хочу узнать, какие DNS’ы искал мой коллега. После этого в ettercap я вбиваю 2 IP-адреса: адрес DNS-сервера и, собственно, адрес жертвы. И…

Рисунок 3. Ловим DNS-запросы

Видно, что мой коллега ищет информацию на сайте Cisco, а заодно его система отправляет «служебные» запросы для определения различных сайтов MS.

Есть и хорошие новости. Большой список оборудования поддерживает защиту от ARP-spoofing, что может свести на нет подобные атаки. А если в компании используется SOC или SIEM, то можно попытаться найти злоумышленника по горячим следам.

Волоконно-оптические линии связи являются другим, крайне распространенным каналом связи в любой компании. Что с защитой от MitM?

Ситуация двоякая. Если мы возьмем самый простой кабель без специальных защитных армированных оболочек, то для простейшего sniffing’а достаточно его изогнуть. На изгиб «вешается» специальное устройство. Часть света уходит за пределы кабеля на наше устройство, с которого мы собираем весь дамп.

Хорошо, что все же большинство трафика идет в шифрованном виде. А что делать, если нет? На самом деле, защититься трудно. Проще всего изолировать оптику таким образом, чтобы подобраться к ней было сложно. Другой способ – использовать более дорогой «защищенный» кабель, включающий в себя специальные меры защиты, позволяющие детектировать нарушение оболочки кабеля. Но при должной сноровке можно подключиться и к нему, да и перепрокладка кабеля зачастую крайне неприятное дело. Действенным способом является использование специального оборудования, которое будет реагировать на изменение уровня сигнала, при появлении изгиба волокна. Цена вопроса высока. Ну и, пожалуй, самое лучшее решение – использовать шифрование передаваемого трафика.

Если мы хотим каким-либо образом влиять на трафик, то тут все сложнее. Самый эффективный способ – врезка, при которой посередине встраивается специальное оборудование. Недостаток такого способа в том, что нам надо на некоторое время (достаточно большое) разрезать кабель со всеми вытекающими последствиями, что может смутить безопасников в компании. Но при успешной работе мы, в большинстве случаев, получим возможность влиять на большой объем трафика, так как волокно редко прокладывают до компьютера пользователей. Чаще всего это канал передачи данных, допустим, между отдельными филиалами компаний.

Статья, покрывающая чуть большее число вариантов подключений к оптоволокну, также доступна тут.

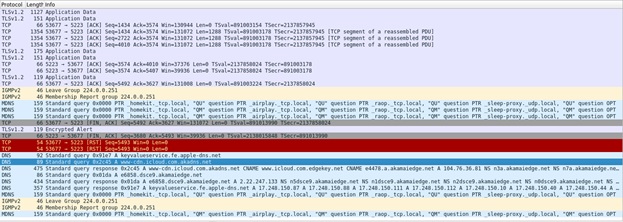

А все то же самое и даже проще! Рассмотрим для начала WPA2-PSK (подключение по паролю). Для «скрытности» атаки важно выполнить одно требование: надо знать настоящий пароль, это позволит устройствам, на которых настроено автоподключение к сети, без каких-либо проблем подключаться именно к «зловредной» сети. Итак, поднимаем Wi-Fi-точку доступа с идентичным паролем и ждем подключений. Если не хотим ждать, то можно начать рассылать deauth-пакеты, что заставит пользователей отключиться от текущих точек доступа, а некоторых из них, для которых зловредная точка доступа окажется мощнее, заставить подключиться к вам. Для создания точки я воспользовался hostapd – мощнейшим средством создания различных сетей во всевозможных конфигурациях. Wi-Fi-интерфейс я подключил к бриджу br0, чтобы пользователи не заметили что-то неладное и могли дальше работать с сервисами внутри локальной сети. Ждем некоторое время и наслаждаемся результатами.

Рисунок 4. Смотрим дамп iPhone

WPA2 Enterprise (с аутентификацией через внешний сервис, например, RADIUS) с точки зрения безопасности гораздо лучше. Если классический PSK может даже не иметь доступа до локальной сети компании (например, если сеть гостевая), то для работы Enterprise необходимо иметь доступ до сервера аутентификации, в качестве которого может использоваться тот же Windows NPS. Кроме того, для работы точки доступа требуется сертификат с закрытым ключом, который получить весьма проблематично. Можно, конечно, выпустить самоподписанный, но это может вызвать некоторые проблемы, так как в идеальном мире клиентское устройство должно проверять данный сертификат. В целом, настроить подобную точку доступа и заставить подключиться к ней клиентов возможно, но с большими оговорками. Скорее всего, злоумышленника все же удастся поймать.

Как защитить Wi-Fi-сеть? Используйте WPA2 Enterprise (желательно по сертификатам) и настройте на клиентских устройствах обязательную проверку сертификата точки доступа, сэмулировать Evil Twin точку доступа тогда будет значительно труднее. Внимательно подходите к настройке сервера аутентификации. Если допустимо, используйте возможности имеющегося оборудования, например, Cisco Wireless Intrusion Prevention System, суть которого в данном случае заключается в поиске зловредных точек доступа и воспрепятствовании подключения к ним различных клиентов.

Вместо заключения

Подведём небольшой итог. Как видим, в том или ином виде самые распространённые каналы передачи данных подвержены атакам MitM. Как защититься?