Что такое холодная перезагрузка

В чем разница между холодной и теплой загрузкой

Содержание:

Ключевые области покрыты

1. Что такое холодная загрузка

— определение, функциональность

2. Что такое теплая загрузка

— определение, функциональность

3. В чем разница между холодной и теплой загрузкой

— Сравнение основных различий

Основные условия

Загрузка, холодная загрузка, операционная система, горячая загрузка

Что такое холодная загрузка?

При устранении неполадок в работе компьютера пользователю предлагается полностью выключить компьютер. Затем выполняется холодная загрузка. Он удаляет все временные данные из системы и устраняет проблемы, которые могут повлиять на функциональность компьютера.

Что такое теплая загрузка

Обычно горячая загрузка выполняется чаще, чем холодная загрузка, потому что пользователи оставляют компьютер в режиме ожидания, когда они не работают. Горячая загрузка не включает самопроверку при включении питания, но выполняет остальную часть последовательности загрузки. Он также загружает все системные файлы, которые были установлены до перезагрузки компьютера.

Разница между холодной и теплой загрузкой

Определение

Инициализировано

Пока холодная загрузка инициализируется нажатием кнопки питания на компьютере, горячая загрузка инициализируется операционной системой.

Синонимы

Холодная загрузка также называется жесткой загрузкой, холодным стартом, мертвым стартом. Горячая загрузка также называется мягкой загрузкой.

Сброс

Холодная загрузка выполняет более полный сброс системы, чем горячая загрузка. Это еще одно различие между холодной и теплой загрузкой.

Включите самопроверку

Кроме того, холодная загрузка включает самотестирование при включении питания (POST), а горячая загрузка не включает POST.

Частота использования

Другое различие между холодной и теплой загрузкой заключается в том, что горячая загрузка встречается чаще, чем холодная загрузка.

Заключение

Ссылка:

1. «Холодная загрузка». Определение P2P (Peer To Peer),

✗Что такое атака «холодная загрузка»: пояснение и как обезопасить себя✗

Cold Boot – еще один метод, используемый для кражи данных.

Единственная особенность его в том, что злоумышленники при ее реализации имеют прямой доступ к вашему компьютерному оборудованию или всему компьютеру.

В этой статье рассказывается о том, что такое атака типа Cold Boot и как оставаться в безопасности от таких методов атаки.

Что такое атака “холодная загрузка”

В случае атаки с cold boot или атаки reset platform злоумышленник, у которого есть физический доступ к вашему компьютеру, выполняет холодную перезагрузку, чтобы перезагрузить машину, чтобы получить ключи шифрования из операционной системы Windows.

Они учили нас в школах, что оперативная память (Random Access Memory) является энергозависимой и не может хранить данные, если компьютер выключен.

То, что они должны были сказать нам на самом деле: оперативка не может долго хранить данные, если компьютер выключен.

Это означает, что оперативная память по-прежнему хранит данные от нескольких секунд до нескольких минут, прежде чем она исчезнет из-за отсутствия электропитания.

В течение очень малого периода каждый, у кого есть подходящие инструменты, может считывать ОЗУ и копировать его содержимое в безопасное постоянное хранилище с использованием другой облегченной операционной системы на USB-накопителе или SD-карте.

Такая атака называется атакой холодного бута.

Представьте себе, что компьютер несколько минут лежит без присмотра в какой-либо организации.

Любой хакер просто должен установить свои инструменты на месте и выключить компьютер.

Когда ОЗУ охлаждается (данные медленно исчезают), хакер подключает загрузочный USB-накопитель и загружается через него.

Он или она может копировать содержимое во что-то похожее на тот же USB-накопитель.

Поскольку характер отключает компьютер, а затем с помощью выключателя питания стартует его для перезапуска, атака называется холодной загрузкой.

Возможно, вы знали о холодных и теплых загрузках в ранние компьютерные годы.

Холодная загрузка – это то действие, когда вы запускаете компьютер с помощью выключателя питания.

Горячая загрузка – это когда вы используете возможность перезапуска компьютера с помощью параметра перезапуска в меню выключения.

Замораживание ОЗУ

Это еще один трюк в рукаве хакера.

Они могут просто распылять какое-либо вещество (например, жидкий азот) на модули ОЗУ, чтобы они медленно замораживались.

Чем ниже температура, тем дольше ОЗУ может хранить информацию.

Используя этот трюк, они (хакеры) могут успешно завершить атаку холодной загрузки и скопировать максимальное количество данных.

Чтобы ускорить процесс, они используют файлы автозапуска в облегченной операционной системе на USB-флешках или SD-картах, которые загружаются вскоре после закрытия взломанного компьютера.

Этапы холодной атаки

Не обязательно, чтобы каждый использовал общий стиль атаки, подобные тем, которые приведены ниже.

Однако большинство из общих шагов перечислены ниже.

Какая информация находится под угрозой при этой атаке

Наиболее распространенной информацией / данными, подверженными риску, являются ключи шифрования и пароли.

Обычно целью атаки с холодной загрузкой является незаконное извлечение ключей шифрования диска без разрешения владельца.

Последние события, которые происходят при правильном выключении – это демонтирование дисков и использование ключей шифрования для их шифрования, поэтому возможно, что если компьютер отключится внезапно, данные могут быть доступны для злоумышленника.

Защитите себя от атаки холодной загрузки

На организационном уровне вы можете убедиться, что находитесь рядом со своим компьютером, по крайней мере, 5 минут после его выключения.

Плюс одна из следующих мер предосторожности заключается в том, чтобы правильно выключать машину, используя меню выключения, вместо того, чтобы выдергивать шнур или использовать кнопку питания, чтобы выключить компьютер.

Вы не можете многое сделать, потому что это не проблема программного обеспечения. Это больше связано с оборудованием. Поэтому производители оборудования должны взять на себя инициативу по удалению всех данных из ОЗУ как можно скорее после выключения компьютера, чтобы избежать и защитить вас от атаки с холодным боем.

Некоторые компьютеры теперь перезаписывают ОЗУ до полного закрытия. Тем не менее, возможность принудительного отключения всегда есть.

Техника, используемая BitLocker, заключается в использовании ПИН-кода для доступа к ОЗУ.

Даже если компьютер был в спящем режиме (состояние выключения компьютера), когда пользователь пытается получить доступ к чему-либо, сначала он или она должны ввести ПИН-код для доступа к ОЗУ.

Этот метод также не является безумно секьюрным, поскольку хакеры могут получить ПИН с помощью одного из методов фишинга или социальной инженерии.

Заключение

Приведенная выше статья объясняет, что такое атака холодной загрузки и как она работает.

Но, насколько я знаю, компании работают над тем, чтобы найти лучшее решение, чем просто переписывать ОЗУ или использовать ПИН для защиты содержимого ОЗУ.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Использование метода «холодной» перезагрузки и других криминалистических техник в пентестах

Заканчивается рабочий день, и вы как можно скорее хотите покинуть свой офис. Весь день вы работали над отчетом и знаете, что его необходимо будет доделать утром. Вы заблокировали свой компьютер и думаете, что ваши данные в безопасности. Злоумышленники не смогут воспользоваться утилитой Ophcrack или самозагружаемым Linux-дистрибутивом, наподобие Kali, поскольку у вас установлен надежный пароль и зашифрован весь диск. Вы думаете, что все путем, однако вы ошибаетесь. Все чаще и чаще злоумышленники используют сочетание различных методов, включая новейшие криминалистические техники, чтобы добраться до вашей информации.

Заканчивается рабочий день, и вы как можно скорее хотите покинуть свой офис. Весь день вы работали над отчетом и знаете, что его необходимо будет доделать утром. Вы заблокировали свой компьютер и думаете, что ваши данные в безопасности. Злоумышленники не смогут воспользоваться утилитой Ophcrack или самозагружаемым Linux-дистрибутивом, наподобие Kali, поскольку у вас установлен надежный пароль и зашифрован весь диск. Вы думаете, что все путем, однако вы ошибаетесь. Все чаще и чаще злоумышленники используют сочетание различных методов, включая новейшие криминалистические техники, чтобы добраться до вашей информации.

На вашем компьютере существует отдельная область, содержащая конфиденциальную информацию, к которому злоумышленник будет не прочь прикоснуться своими руками, – это оперативная память. Система хранит всевозможную ценную информацию в памяти для того, чтобы до нее проще было добраться. Механизм полного шифрования диска должен хранить ключи, предназначенные для шифрования, где-то в оперативной памяти. Все то же самое справедливо и в случае ключей шифрования для Wi-Fi. Вот лишь небольшой список того, что хранится в оперативной памяти:

Вывод из всего этого можно сделать следующий: оперативная память – кладезь ценной информации, которая необходима множеству программ. Чтобы получить доступ к этой информации злоумышленники прибегают к техникам, используемым криминалистами. В этой статье будет рассказано о некоторых из таких техник, используя которые вы сможете расширить свой арсенал для выполнения пентестов.

Полноценный профиль системы можно легко получить, используя дамп памяти. В последние годы снимки оперативной памяти использовались экспертами-криминалистами и в основном игнорировались пентестерами. И на это есть несколько причин. Криминалисты используют специальное программное обеспечение для захвата оперативной памяти и обычно делают это после авторизации на устройстве. Подобные снимки памяти используются для поиска вредоносов и скрытых процессов. Пентестера обычно больше интересуют хеши, файлы и запущенные процессы. Для получения подобной информации нет необходимости в дампах памяти, если у пентестера есть доступ к системе.

Однако существует несколько случаев, когда снимки памяти очень пригодились бы пентестеру. Рассмотрим такой сценарий: при проведении внутреннего расследования, пентестер получил доступ к машинам, находящимся снаружи системы предприятия. Клиент уверен, что специалист по безопасности не сможет использовать эти машины для доступа к системе. На машинах использовать полное шифрование диска, что делает невозможным использование Ophcrack и загрузку хешей. Любая из машин внутри системы также заблокирована. Однако клиент даже не догадывается, что опытный пентестер, которые знаком с некоторыми криминалистическими техниками, может получить содержимое оперативной памяти системы. В частности, существует две техники, которые можно использовать в этой ситуации: метод холодной перезагрузки и атака через Firewire.

Атака при помощи метода холодной перезагрузки

В начале 2008 года исследователи из Принстонского университета, а также организации, защищающей права и свободы личности в киберпространстве (Electronic Frontier Foundation) и компании Wind River Systems обнародовали документ озаглавленный «Lest We Remember: Cold Boot Attacks on Encryption Keys», где детально описан новый вид атак на работающие системы (live systems), целью которых является получение информации из оперативной памяти. Этот вид атак основан на получении информации, которая остается в оперативной памяти. Принято считать, что данные в оперативной памяти после выключения компьютера немедленно теряются.

Однако исследователи показали, что сей факт не совсем верен. На самом деле, требуется некоторое время для очистки данных из памяти. При отключении питания компьютера большая часть информации на секунду или две остается в целости и сохранности. Это время можно растянуть путем охлаждения памяти, для чего исследователи использовали один старый трюк – опрыскивали плату памяти, баллончиком со сжатым воздухом, перевернутым верх ногами. Охлаждение платы позволяет данным оставаться в памяти десятки секунд или даже минуты, что позволило исследователям разработать серию инструментов, которые могли извлекать информацию из памяти на машинах, где произошло быстрое выключение и повторное включение питания.

При использовании этого метода относительно велика вероятность получить небольшие ошибки внутри снимка памяти, из-за чего его избегают использовать эксперты-криминалисты. Однако пентестеру не требуется образ памяти, соответствующий стандартам криминалистики. Даже 2% повреждений вполне допустимо, если ключи шифрования и база данных SAM находятся в целости и сохранности, что позволяет использовать этот метод (хотя и с некоторыми трудностями) для внутренних пентестов.

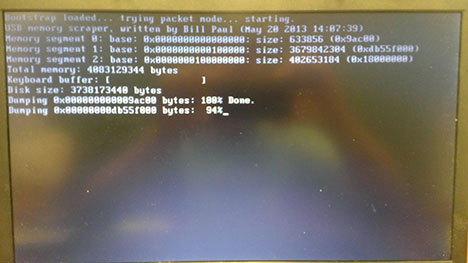

В результате компиляции получается файл с именем scraper.bin, представляющий собой самозагружаемую утилиту, которую можно скопировать на USB устройство. Поскольку USB устройство будет использовать также и для хранения образа памяти, рекомендуется использовать устройство объемом не менее 16 ГБ, учитывая тот факт, что на современных системах объем оперативной памяти от 4 до 8 ГБ. Скопируйте файл на USB устройство при помощи утилиты dd из-под пользователя root (в нашем случае, sdb – местонахождение устройства):

sudo dd if=scraper.bin of=/dev/sdb

Итак, USB устройство готово к использованию на целевой системе. В идеале у пентестера должно быть две флешки: на 8 ГБ с 32-битной версией утилиты и на 16 ГБ с 64-битной, чтобы быть готовым к работе с любыми целевыми системами. Плюс к этому, желательно иметь баллончик со сжатым воздухом. Целевая машина должна быть включена и заблокирована. Не имеет значения, авторизовался ли на ней пользователь или нет. Кроме того, на целевой машине должно присутствовать полное шифрование диска – в противном случае всю работу можно сделать при помощи дистрибутива Kali или Ophcrack более качественно и с меньшими трудозатратами.

Как только подходящая система найдена, пентестер (естественно, с разрешения клиента) начинает свою работу. Для начала следует подключить USB устройство, после чего пентестер может охладить оперативную память при помощи баллончика, держа его верх ногами и опрыскивая плату памяти. Поскольку в процессе заморозки на чипе появится слой инея, необходимо аккуратно опрыскивать память и стараться не попадать на остальные части материнской платы. На Рисунке 1 показана охлажденная память перед реализацией атаки.

Рисунок 1: Охлажденная память перед реализацией атаки по методу холодной перезагрузки

Как только плата памяти охлаждена, пентестер должен выключить питание и включить его так быстро, насколько это возможно. На настольных компьютерах сделать это относительно просто путем нажатия кнопки выключения питания. Однако поскольку большинство переносных компьютеров не имеют подобных кнопок, быстро выполнить включение-выключение значительно труднее. Наилучший метод – быстро вынуть батарею, затем вставить ее обратно, а затем включить питание. Вне зависимости от системы, чем быстрее вы включите питание, тем более целостным будет образ памяти.

Во время загрузки машины с USB устройства, утилита автоматически сделает дамп памяти на устройство. На Рисунке 2 показан ход выполнения этого процесса.

Рисунок 2: Процесс создания дампа памяти

В зависимости от размера памяти и скорости USB-порта, процесс создания дампа может затянуться вплоть до нескольких часов при большом объеме памяти. Как только утилита завершила свою работу, система будет перезагружена. Пентестеру нужно просто вынуть USB устройство и вернуться к своей машине, где проходила компиляция утилиты для снятия дампа. Внутри архива есть утилита с именем USBdump, которая копирует каждый байт с USB устройства на машину пентестера. Сделать это можно при помощи следующей команды:

Опять же этот процесс может занять несколько часов в зависимости от размера снимка памяти. В результате вы получите файл с полным образом памяти, содержащий побайтовый снимок целевой машины, с надеждой на то, что там будет небольшое количество ошибок.

Атака через Firewire

Прямой доступ памяти в FireWire позволяет пентестеру получить физический доступ к целевой машине для обхода парольной защиты в операционной системе путем перезаписи области памяти, содержащей функции по контролю за доступом. DMA также позволит пентестеру загрузить первые 4 ГБ оперативной памяти. Подобный вид доступа представляет серьезную уязвимость в спецификации интерфейса IEEE 1394, хотя у FireWire есть доступ только к первым 4 ГБ оперативной памяти и этот интерфейс может быть защищен антивирусом для предотвращения доступа через DMA. Из-за того, что FireWire функционирует в режиме hot-plug, целевая машина может быть заблокирована во время проведения атаки. Кроме того, большинство операционных систем пытаются ограничить доступ к DMA только для известных устройств (например, iPod’ов), но подобную защиту относительно легко обойти и подделать эти устройства.

Несмотря на то, что в основном подобные атаки направлены на FireWire, их можно реализовать на любом устройстве, которое использует подобную шину: ExpressCard (EC), PC Card и интерфейс Thunderbolt, распространенный на всех новый продуктах от компании Apple.

Карстен Мартмэнн-Мо (Carsten Maartmann-Moe) разработал утилиту Inception, заметно упрощающую эксплуатацию FireWire. Саму утилиту можно загрузить по адресу http://www.breaknenter.org/projects/inception/. Inception необходимо запускать на рабочей станции под управление операционной системы Linux. В этом случае Linux не может использоваться как виртуальная машина, поскольку там не реализован мост к FireWire (по уважительной причине). Кроме того, пентестеру необходимо установить пакеты Python 3 и libforensic1394 (последний пакет создал Фредди Уитерден (Freddie Witherden)). И, наконец, на обеих машинах (целевой и той, с которой производится атака) должен быть какой-либо из следующих интерфейсов: FireWire, EC, Thunderbolt, или PC Card.

Как только Inception установлен и подготовлен к работе, пентестеру нужно просто соединить свою и целевую машины при помощи кабеля FireWire и запустить следующую команду с root-привилегиями:

После запуска Inception доберется до областей памяти, которые управляют доступом, и «пропатчит» их, после чего мы сможем получить доступ к целевой машине без пароля. Естественно, в оперативной памяти целевой машины есть много полезной информации, и пентестер может сдампить первые 4 ГБ оперативной памяти при помощи следующей команды:

Анализ дампа памяти

Сделать дамп памяти – полдела. После этого предстоит его проанализировать. К счастью, существует несколько утилит для решения этой задачи, однако лишь малая часть этих инструментов спроектирована с прицелом для использования во время пентеста, а большинство разработаны для криминалистов, которые используют эти утилиты для поиска запущенных процессов, вредоносов и скрытой информации. Криминалистический анализ оперативной памяти – относительно новая область, в особенности для 64-битных систем. Многие полезные и мощные инструменты все еще ограничены использованием только среди представителей органов правопорядка. Исходя из этого, существуют такие задачи, которые могут выполнять с риском для клиента.

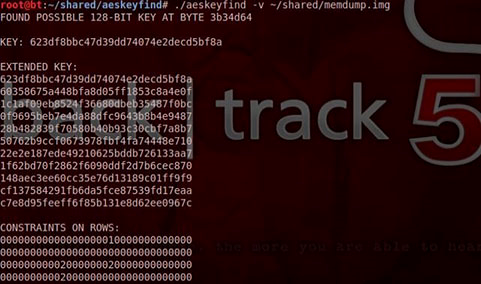

Авторы статьи «The Lest We Remember» также создали утилиту для анализа снятых образов оперативной памяти. Поскольку в основном статья была посвящена извлечению ключей шифрования из памяти, их утилита под названием AESKeyFind искала развертки AES-ключи и извлекала эти ключи. Эту утилиту можно загрузить с того же самого сайта. В составе этой утилиты также идет make-файл для упрощения компиляции. После компиляции запуск производится при помощи следующей команды:

./aeskeyfind –v memoryimage.raw

После запуска AESKeyFind перейдет к поиску AES-ключей, а затем отобразить их на экране. AESKeyFind найдет и 128 и 256-битные ключи. Даже если образ испорчен или содержит ошибки, утилита сможет достать ключи. На Рисунке 3 показаны ключи, найденные AESKeyFind, в образе, который содержит огромное количество ошибок:

Рисунок 3: Перечень ключей, найденных в испорченном образе оперативной памяти

Эти развертки AES-ключей могут быть использованы для различных целей. К примеру, это могут быть универсальные ключи для шифрования диска или трафика в протоколе VPN или беспроводной сети. После извлечение ключей останется выяснить лишь то, что они расшифровывают.

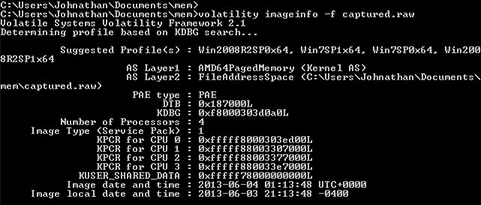

Еще одна полезная утилита – Volatility, которая представляет собой фреймворк с открытым исходным кодом для выполнения криминалистического анализа. У Volatility есть несколько модулей, позволяющих пентестеру извлекать полезную информацию о запущенных процессах и настройках целевой машины. Если образ не содержит ошибок, пентестер даже может извлечь Windows-хеши.

Первым шагом необходимо опознать архитектуру образа памяти. Для этого используется модуль imageinfo. На Рисунке 4 показаны результаты работы модуля imageinfo и профили памяти, опознанные Volatility.

Рисунок 4: При помощи модуля imageinfo определяется архитектура образа оперативной памяти

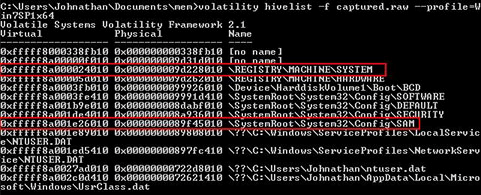

Получив эту информацию, пентестер может использовать дополнительные модули для поиска ветвей SAM и System, находящихся в реестре. Windows хранит реестр в оперативной памяти во время работы системы. Модуль hivelist можно использовать для того, чтобы найти местонахождение каждой из ветвей в памяти. На Рисунке 5 показаны результаты работы модуля hivelist с использованием информации о наиболее вероятном профиле, который был найден модулем imageinfo.

Рисунок 5: Найдено местонахождение ветвей System и SAM

Для работы с 32-битными системами в составе Volatility идет модуль hashdump, который может автоматически извлекать хеши паролей, если этому модули передать адреса ветвей SAM и System. К сожалению, этот модуль не работает с 64-битными системами, тем самым ограничивая свою полезность. Тем не менее, утилита идет с открытым исходным кодом, и нет ни одной причины, чтобы этот модуль не был разработан. Кроме того, технически возможно извлечение ветвей SAM и System из образа памяти, как только опознано их местонахождение, а затем использовать другие утилиты для извлечения хешей паролей.

У Security Response Center компании Microsoft есть десять непреложных правил безопасности. Правило 3 гласит: «Если злоумышленник получил неограниченный физический доступ к вашей системе, эта система больше не принадлежит вам». Многие клиенты уверены, что шифрование всего диска и стойкие пароли защитят их информацию даже в случае, если злоумышленник получил физический доступ к системе. Однако они не учитывают опасность, которая таит в себе оперативная память. В оперативной памяти хранится достаточное количество информации, используя которую пентестер может получить доступ к конфиденциальным данным или даже доступ ко внутренней сети. Подобная проблема никогда не принималась во внимание, поскольку не было практического способа получения образа памяти со стороны внешнего источника. Однако атака методом холодной перезагрузки и атака через Firewire делают возможным не только получение доступа к памяти, но и получение доступа к секретным ключам.

Горячая и холодная перезагрузка компьютера.

При работе с некоторыми программами компьютер может “зависнуть” и не реагировать на нажатие клавиш или кнопки мыши. В этом случае сначала надо нажать клавиши Ctrl+Alt+Del. Обычно при нажатии клавиш Ctrl+Alt+Del появляется окно Диспетчер задач (рис. 7). Если щелчок на кнопке Снять задачу позволит закрыть “зависшую” программу, то можно продолжать работу.

Если же компьютер по прежнему «не подает признаков жизни», его необходимо перезагрузить. Повторное нажатие клавиш Ctrl+Alt+Del приведет к так называемой «горячей» перезагрузке компьютера (без выключения питания) и к потере несохраненных данных.

Примечание. Последние версии Windows позволяют восстановить несохраненные данные после перезагрузки.

В некоторых случаях единственным способом завершения работы с зависшей программой является выключение питания (кнопка Power) и его повторное включение (или кнопка Reset), т.е. «холодная» перезагрузка компьютера.

Ход работы.

1. Откройте двойным щелчком левой кнопкой мыши какую-либо папку на рабочем столе. Убедитесь, что на панели задач появилась кнопка, соответствующая этой папке.

2. Щелчком правой кнопки мыши на кнопке вызовите контекстное меню и выберите в нем команду Закрыть,чтобы закрыть открытую папку.

3. Буксируя мышью значки, разместите их в беспорядке на рабочем столе.

4. Щёлкните правой кнопкой мыши на свободном месте рабочего стола.

5. В появившемся контекстном меню выберите команду Упорядочить значки.

6. Упорядочите значки одним из способов, предложенных в меню.

7. Запустите программу Калькулятор с помощью Главного меню.

7.1. Нажмите кнопку Пуск на панели задач.

7.2. Выберите пункт Все программы (или Программы).

7.3. В появившемся подменю выберите пункт Стандартные.

7.4. В появившемся подменю выберите пункт Калькулятор.

8. Выключите компьютер.

9. Включите компьютер, нажав кнопку Power на системном блоке.

10. Проведите горячую перезагрузку компьютера.

10.1. Нажмите сочетание клавиш Ctrl+Alt+Del (появится окно Диспетчера задач).

10.2. Повторите нажатие клавиш Ctrl+Alt+Del для перезагрузки компьютера.

Контрольные вопросы.

1. Как произвести перезагрузку компьютера с помощью кнопки Reset на системном блоке?

2. Как упорядочить значки по размеру, дате?

3. Как изменить раскладку клавиатуры на английскую.

4. Как запустить программу с помощью ярлыка на рабочем столе?

5. Как запустить программу Блокнот с помощью Главного меню?

Лабораторная работа №2

Цели:

1.Изучить основные элементы окна.

2.Научиться работать с окном.

Оборудование и ПО: компьютер и ОС.

Краткие теоретические сведения.

Чрезвычайно важно научиться работать с окнами — это поможет вам более эффективно выполнять свою работу. Здесь вы можете выяснить, что же такое «окно», и как с ним работать.

До недавнего времени запускаемая программа занимала весь экран. Чтобы перейти к какой-то другой программе, нужно было выйти из первой программы, а затем запустить на выполнение вторую, которая в свою очередь занимала весь экран. С появлением Windows времена последовательного выполнения программ ушли в прошлое. Работая в Windows, вы можете запустить столько программ, сколько вам надо.

Каждая программа захватывает не весь экран, а только определенное окно на экране. На рисунке 1, например, показано выполнение двух программ, причем обе они видны на экране: Paint (графический редактор) и WordPad (простой текстовый процессор, входящий в комплект поставки Windows). Каждой программе отведено ее собственное окно.

Структура окна

Windows имеет несколько типов окон различного назначения. Окна различных типов имеют различные форматы и различные наборы инструментов. Размеры некоторых маленьких окон изменять нельзя, в некоторых окнах нет панели инструментов. Окна программ, например, выглядят так, как показано на рисунке 2.

Строка заголовка

В строке заголовка отображается пиктограмма системного меню и название информации, содержащейся в окне. Щелкнув дважды на строке заголовка, можно растянуть окно на весь экран или наоборот — сжать окно до его первоначального размера. Важнее, однако, другое: перетаскивая строку заголовка при нажатой левой кнопке мыши, можно перемещать окно по экрану.

Кнопка Свернуть

Если щелкнуть на кнопке Свернуть, окно превратится в кнопку на панели задач. Чтобы вернуть окно, достаточно щелкнуть на соответствующей кнопке на панели задач. При этом программа не закрывается и продолжает выполняться.

Кнопка Развернуть

Щелкнув на кнопке Развернуть, окно можно увеличить до размера всего экрана. Когда окно занимает весь экран, кнопка Развернуть превращается в кнопку Восстановить

Кнопка Закрыть

Щелкнув на кнопке Закрыть, окно можно закрыть. При этом окно исчезает не только с экрана, но и с панели задач. Это означает, что данная программа прекратила свою работу.