Что такое файрвол на роутере

Настройка Firewall на роутере

Многие роутеры имеют встроенный файрвол, который необходимо правильно настроить, иначе он может практически полностью блокировать доступ в интернет или оставить локальную сеть без защиты. Настройка Firewall на роутере зависит от его модели. Например, в роутере D-Link DIR-100 к функциям файрвола относятся DMZ, то есть демилитаризованная зона, а также Enable DoS Prevention – защита от DDoS атак, PORT FORWARDING, Application Rules.

Если роутер используется в домашней сети, функцию защиты от DDoS лучше отключить, домашний компьютер не представляет такого интереса для хакеров, чтоб стать объектом DDoS атак, и эту предосторожность можно считать излишней, а при включенной функции роутер может принимать за атаку нормальный трафик и блокировать, значительно снижая пропускную способность канала.

Настройка Firewall на роутере

Многие роутеры имеют встроенный файрвол, который необходимо правильно настроить, иначе он может практически полностью блокировать доступ в интернет или оставить локальную сеть без защиты. Настройка Firewall на роутере зависит от его модели. Например, в роутере D-Link DIR-100 к функциям файрвола относятся DMZ, то есть демилитаризованная зона, а также Enable DoS Prevention – защита от DDoS атак, PORT FORWARDING, Application Rules.

Если роутер используется в домашней сети, функцию защиты от DDoS лучше отключить, домашний компьютер не представляет такого интереса для хакеров, чтоб стать объектом DDoS атак, и эту предосторожность можно считать излишней, а при включенной функции роутер может принимать за атаку нормальный трафик и блокировать, значительно снижая пропускную способность канала.

Как настроить домашний роутер, чтобы сделать сеть безопасной

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств — их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

1. Измените данные администратора по умолчанию

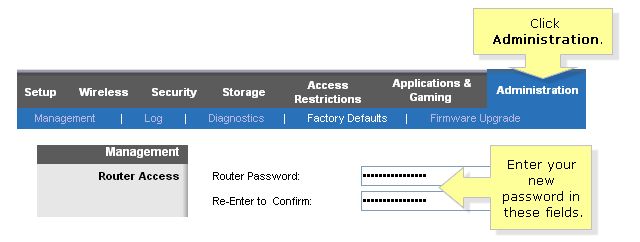

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 — он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети — возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

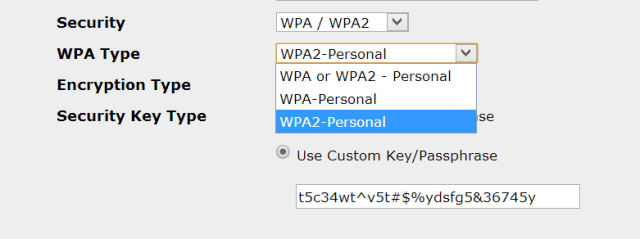

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

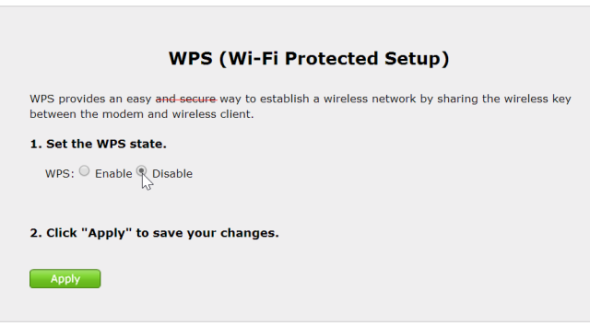

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

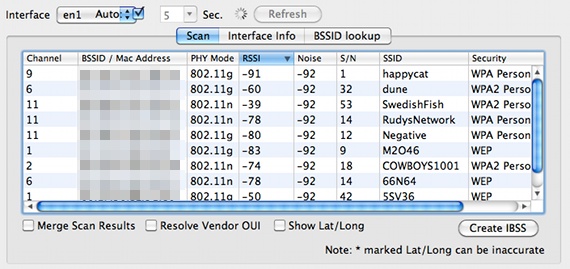

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) — это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

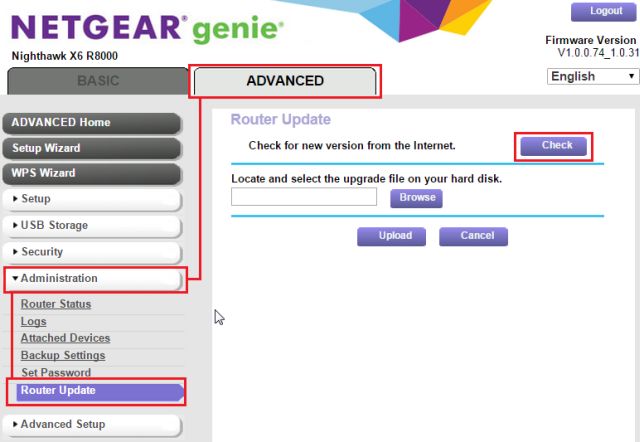

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

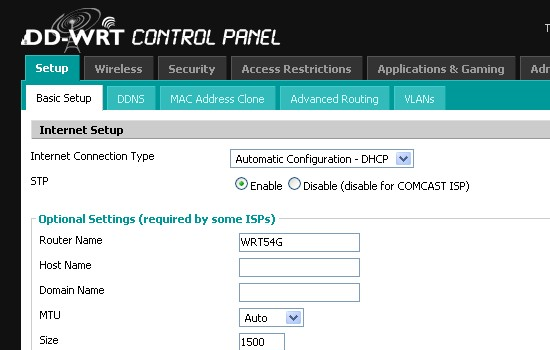

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Что такое Firewall?

Очень простыми словами

Sup! Сейчас я объясню тебе, что такое фаэрволл, он же брандмауэр и межсетевой экран. Давай сразу учиться говорить правильно!

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Видео: Что такое Firewall? | Простыми словами за 5 минут

Почему он так странно называется?

Всё дело в том, что это название пришло в мир сетевых технологий откуда бы вы, думали? Из пожарной безопасности, где фаэрволлом называется стена здания, из негорючих материалов, предназначенная для препятствования распространению огня на соседние части здания или другие строения. Фаэрволл, наряду с коммутаторами и роутерами является активным сетевым устройством и обеспечивает безопасность инфраструктуры.

Он работает на 3 уровне модели OSI и защищает локальную сеть от неавторизованного доступа из внешних недоверенных сетей, таких как например этот ваш Интернет.

В Интернете полно ужасов, там много хакеров, вредоносных файлов и ресурсов, там постоянно кто-то кого-то пытается взломать и происходят всякие кибератаки. Мы же не хотим, чтобы всё это беспрепятственно проникало в нашу сеть? В то же время, мы хотим, чтобы нормальный трафик мог свободно как входить в нашу сеть, так и покидать её.

Тут нам и помогает Firewall. Он блокирует нежелательный трафик (как на вход, так и на выход) и пропускает разрешенный трафик.

Делает он это с помощью специальных правил, которые называются списками контроля доступа или ACL.

Рассмотрим простенький пример

Допустим сисадмин не нашёл ответа на свой вопрос в нашей базе знаний wiki.merionet.ru и решил заблочить её на фаэрволле для всего IT отдела, который живет в подсети 10.15.15.0/24.

Для этого он создал примерно такой ACL:

Теперь инженер Фёдор с адресом 10.15.15.5 не может прочитать как настроить BGP на нашем ресурсе. В тоже время для отдела разработки, живущего в подсети 10.15.20.0/24 таких запретов нет, поэтому разработчик Илья спокойно может читать наши статьи дальше.

Stateful фаэрволлы более крутые. Они понимают весь контекст траффика и следят за состоянием соединения.

Если Stateful фаэрволл получает пакет, он также проверяет метаданные этого пакета, такие как порты и IP-адреса, принадлежащие источнику и получателю, длину пакета, информацию уровня 3, флаги и многое другое. Таким образом, Stateful фаэрволл анализирует пакет в потоке и может принимать решения основываясь на множестве параметров.

Stateless фаэрволлы более простые, они исследуют каждый пришедший пакет изолированно и принимают решение на основании того, что сказано ACL. А на содержимое пакета и что было до него им пофиг.

Почти во всех остальных случаях фаэрволл защищает всю сеть. Таким образом, обеспечивается двойной уровень защиты, на уровне сети и на уровне хоста.

Кстати, если ты хочешь реально хочешь научиться общаться с сетевыми железками, освоить настройку сетевых протоколов и построить свою собственную сеть, то не пропусти наш большой курс по сетевым технологиям:

Кстати, еще, по промокоду PRIVET_YA_PODSYADU ты получишь скидку 10% на весь ассортимент нашего магазина shop.merionet.ru!

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Firewall: что это такое и для чего он нужен?

Рубрики

Архив

Интернет и Технологии

Время прочтения: 5 мин

Именно firewall зачастую становится последней стеной, которая защищает домашнюю сеть или компьютер от вредоносного межсетевого трафика и манипуляций злоумышленников с приходящими пакетами. Беспроводные сети требуют установки специального программного обеспечения, ведь используемая среда передачи данных предоставляет массу возможностей для их перехвата.

Так как роутеры получили широкое распространение не только в корпоративных сетях, но и в домашних, даже несколько ноутбуков, смартфонов, планшетов, которыми вы пользуетесь каждый день, следует дополнительно защитить. Дополнительная проверка приходящих (отправляемых) пакетов дает возможность определить, принадлежат ли они выбранному соединению.

Организация передачи данных, виды защит

При установлении соединения между несколькими пользователями на конечном устройстве открывается определенный порт, который могут использовать злоумышленники для отправки вредоносного софта. Один из наиболее удобных моментов для этой процедуры – момент завершения сессии, после которого порт остается открытым еще несколько минут.

Технология инспекции пакетов с хранением состояния (SPI) дает возможность защититься от внезапных атак с помощью проверки входящего трафика. Если активирован такой режим фильтрации на маршрутизаторе, анализу подвергаются все поступающие из сети пакеты, при этом запоминается текущее состояние сети.

Проверка пакетов проводится на их соответствие таким требованиям:

Если при анализе пакет признается некорректным и не соответствующим параметрам сессии, он блокируется. Отчет о данном событии фиксируется в логе и может быть впоследствии просмотрен администратором сети или пользователем с соответствующими правами.

Если исходящий компьютер заражен вирусами или на нем установлено шпионское ПО, межсетевой экран надежно блокирует все поступающие с него пакеты.

В качестве брандмауэра может использоваться аппаратное обеспечение или программные продукты. На роутерах устанавливается первый тип защиты. Современные операционные системы включают в себя встроенные программные средства, позволяющие выявлять, вовремя блокировать некорректный трафик. Но ответственные пользователи могут еще установить стороннее программное обеспечение, выполняющее функции межсетевого экрана.

Работа роутера как аппаратного брандмауэра

Своевременная установка патчей от производителей операционных систем – один из способов своевременно выявлять уязвимости портов компьютера и мобильных устройств. Но может ли маршрутизатор полностью взять на себя функции защиты домашней или корпоративной сети?

Для совместного использования одного IP-адреса домашние роутеры преобразуют сетевые адреса транзитных пакетов. Это дает возможность одновременно выходить в Сеть нескольким ноутбукам, смартфонам и другой технике. Поэтому при поступлении входящего пакета домашний роутер не знает, на какое устройство его направить. Изменяя настройки маршрутизатора, можно установить требуемый уровень защиты, чтобы устройство отбрасывало некорректные пакеты, работая как надежный брандмауэр.

Один из способов борьбы с вредоносным и подозрительным трафиком – организация «демилитаризованной зоны». Этот инструмент защиты обрабатывает весь объем входящих пакетов, перенаправляя данные на конкретную машину.

Принципы защиты программных брандмауэров

Такой тип межсетевого экрана играет роль стражника на компьютере, фильтруя трафик и пропуская только корректные пакеты, не вызывающие подозрений при проверке встроенными алгоритмами.

Брандмауэр ОС Windows запускается при старте системы, может тонко настраиваться самим пользователем. Такой файрвол сразу определяет, какое приложение запрашивает доступ к интернету, чтобы проанализировать его работу, заблокировать либо разрешить отправку (прием) пакетов данных.

Использовать встроенный брандмауэр Windows или устанавливать ПО стороннего производителя – дело вкуса пользователя. Но, несмотря на то, что способы фильтрации трафика каждый год совершенствуются, не менее изобретательными становятся разработчики вредоносных программ.

Сравнение аппаратного и программного брандмауэра

Аппаратный тип защиты от опасного трафика установлен на широкополосных модемах и маршрутизаторах. Такие системы определяют, можно ли доверять приходящим пакетам, IP-адресам, с которых они поступают, используемым заголовкам. Любые ссылки, имеющие признаки вредоносного ПО, блокируются и просто не попадают в домашнюю сеть. Аппаратные брандмауэры не требуют настроек, их алгоритмы работы определены производителем, защищены от постороннего вмешательства.

Современная система предотвращения вторжений:

При решении о приобретении аппаратной защиты учитывается тип сети – корпоративная или домашняя, количество пользователей, ценовая политика производителей, наличие технической поддержки и автоматического обновления.

Программный брандмауэр может заблокировать не только входящие, но исходящие соединения. Поэтому если даже первая ступень защиты пройдена вредоносным софтом, в дело вступит следующий активный щит. Пользователь может настраивать правила поведения по отношению к установленным на компьютере программам и запуску новых приложений. А также определить строгие ограничения для сетевого трафика, активности браузерных приложений.

Преимущества аппаратного брандмауэра:

Достоинства программного брандмауэра:

Нужны ли оба способа защиты?

Для пользователя домашней или корпоративной сети важно использовать хотя бы один из способов фильтрации трафика – программный или аппаратный (как вариант, встраиваемый в маршрутизатор). А для полноценной защиты можно воспользоваться достоинствами каждой из предлагаемой технологии.

При наличии аппаратного брандмауэра на роутере будет полезно задействовать и встроенные в Windows средства фильтрации трафика. А если вы хотите максимально обезопасить свою домашнюю сеть от несанкционированного доступа, воспользуйтесь несложными правилами.

1. Измените пароль доступа к маршрутизатору по умолчанию

Чтобы изменить настройки роутера, нужно зайти в его сетевой интерфейс, используя логин и пароль. Как правило, установленные по умолчанию данные указывает производитель в документации к оборудованию. Злоумышленники хорошо осведомлены о дефолтных способах доступа, поэтому обязательно укажите новые пароль, логин, чтобы снять этот тип уязвимости.

2. Защитите паролем доступ к локальной сети

В некоторых случаях пользователи оставляют доступ к сети открытым, без какого-либо типа шифрования данных, или выбирают для защиты элементарные пароли. При необходимости взлома хакеры быстро подбирают комбинации типа «12345» или «qwerty», поэтому придумайте настоящий пароль для доступа к своей сети. Для этого в него нужно включить не только буквы и цифры, но и символы.

3. Отключите WPS

Чтобы быстро наладить защищенную связь между беспроводными маршрутизаторами, была разработана технология Wi-Fi Protected Setup. Этот способ хорош тем, что пользователю не нужно заходить в веб-интерфейс для изменения настроек, а можно воспользоваться кнопкой на роутере.

Но такая система безопасности может быть взломана подбором вариантов, т.к. не предусматривает ограничения по количеству попыток ввода комбинаций пароля. С помощью простых утилит хакеры смогут быстро подобрать нужный пароль для WPS, а затем вычислят и параметры сетевого доступа. Поэтому сразу зайдите в админ-панель и отключите связь по Wi-Fi Protected Setup.

4. Смените имя SSID

Организованной дома или на рабочем месте беспроводной сети присваивается уникальный идентификатор SSID. Это название по умолчанию выбирает производитель, и если вы оставите его неизменным, злоумышленникам будет намного проще взломать стандартные параметры защиты. А в качестве дополнительной меры предосторожности можно выбрать опцию «Скрывать трансляцию SSID», чтобы не знающие имени сети пользователи даже не видели ее со своих устройств.

5. Измените IP маршрутизатора

Присваиваемый роутеру по умолчанию внутренний IP-адрес можно изменить, чтобы затруднить попытки несанкционированного взлома оборудования.

6. Отключите опцию удаленного администрирования

Многие домашние роутеры поддерживают доступ к своим внутренним настройкам через сеть Интернет. Но если эту возможность заблокировать, такое решение уменьшит количество возможных способов взлома оборудования извне.

7. Обновите внутреннюю прошивку

Известные производители маршрутизаторов регулярно выпускают новые версии микропрограмм, в которых исправляются обнаруженные в предыдущих версиях уязвимости. Постоянно обновляя прошивку своего оборудования, вы поддерживаете уровень защиты на необходимом уровне.

8. Включите брандмауэр маршрутизатора

Предусмотренные производителем способы защиты сети в сочетании с программными средствами ОС значительно повышают уровень безопасности во время доступа к интернету.

9. Отключите фильтрацию по MAC-адресам

С помощью подмены одного из MAC-адресов, которые быстро сканируются хакерами, они получают еще одну лазейку в ваш компьютер.

10. Перейдите на другой DNS-сервер

Альтернативные DNS-сервера OpenDNS или Google могут автоматически блокировать опасный трафик, фишинговые запросы, атаки вирусов и попытки ботов проникнуть в сеть.

11. Установите альтернативную микропрограмму

Если заменить прошивку, установленную производителем, на написанную под заказ, вы не только сможете расширить функционал маршрутизатора, но заранее перекрыть все известные точки входа, используемые хакерами.