что такое аудит информационной безопасности

Аудит информационной безопасности

Мы предлагаем:

Почему мы:

Важно:

При выявлении критичных моментов на этапе обследования консультанты по информационной безопасности немедленно сообщают об этом Заказчикам, и предлагают оптимальные пути решения сложившейся ситуации.

Эксперты по аудиту информационной безопасности

Музалевский Фёдор Александрович

Ведущий эксперт компьютерно-технического направления

Опыт: Экспертная работа с 2010 года. Педагогический стаж с 2012 года. Кандидат физико-математических наук. Доцент кафедры ВМ и ИТ ФГБОУ ВО «ВГУИТ»

Задать вопрос эксперту: Музалевский Фёдор Александрович Задать вопрос эксперту Все эксперты

Царев Евгений Олегович

Эксперт по информационной безопасности

Опыт: Экспертная работа с 2011 года. Педагогический стаж с 2008 года

Задать вопрос эксперту: Царев Евгений Олегович Задать вопрос эксперту Все эксперты

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности

Опыт: Профессиональный опыт в сфере информационных технологий и информационной безопасности с 2009 года

Задать вопрос эксперту: Кобец Дмитрий Андреевич Задать вопрос эксперту Все эксперты

Гончаров Андрей Михайлович

Юрист в области информационной безопасности

Опыт: Профессиональный опыт в области IT-права с 2015 года

Задать вопрос эксперту: Гончаров Андрей Михайлович Задать вопрос эксперту Все эксперты

Аудит информационной безопасности – один из ключевых инструментов, который позволяет оценить реальную защищенность активов (в том числе ИТ-активов) компании. Результаты аудита позволяют создать/улучшить существующую систему ИБ.

В общем случае аудит ИБ можно определить следующим образом: Аудит информационной безопасности – системный процесс сбора свидетельств, получение качественных и количественных оценок относительно состояния технологического или бизнес-процесса (с точки зрения ИБ), а также элементов ИТ-инфраструктуры, и их соотнесение с критериями (законами, стандартами, политиками и прочее).

В России аудитом информационной безопасности принято называть широкую категорию услуг и сервисов. В зависимости от области работ, состава информационных систем, методик и критериев аудита можно выделить десятки различных вариантов.

Цели аудита информационной безопасности

Основной целью аудита является получение объективной и независимой оценки состояния информационной безопасности. В дальнейшем все зависит от решаемых средствами аудита задач.

К задачам аудита ИБ можно отнести:

Процесс аудита информационной безопасности

Аудит ИБ может быть очным, заочным и смешанным. В любом случае эксперт получает информацию о состоянии ИБ в организации и (обрабатывая и сопоставляя ее с критерием оценки) получает свидетельства. В качестве свидетельств выступают:

В зависимости от сложности критериев и размера области оценки варьируется срок и содержание плана проведения аудита.

После получения достаточного набора свидетельств, аудитор получает оценку соответствия (количественная, например 0.84 или качественная – «соответствует», в зависимости от критерия).

По полученным результатам обязательно выдаются рекомендации по улучшению и/или повышению оценки.

Варианты аудитов информационной безопасности

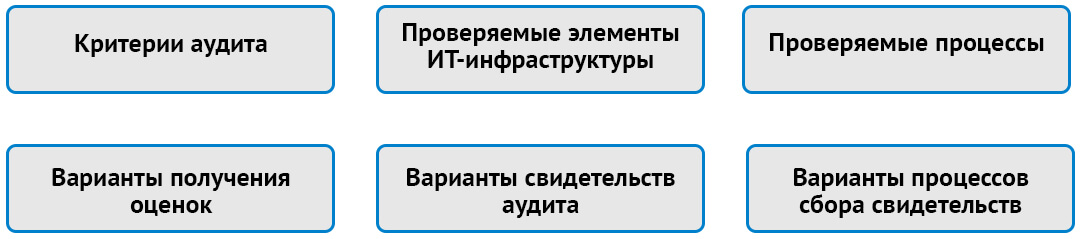

Исходя из определения, для проведения конкретного аудита ИБ можно выбрать разные:

В отдельную группу следует выделять технические аудиты (даже в том случае если проверка происходит по критерию). Дело в том, что технические аудиты требуют иных компетенций аудиторской команды. К наиболее популярным техническим аудитам относятся:

Большинство аудитов носят смешанный характер (оценивается как техническая реализация, так и документальное обеспечения деятельности). К данной категории можно отнести:

Опыт RTM Group позволяет проводить иные проверки, которые также можно отнести к вариантам аудита информационной безопасности. Например, экспертизы. Для данного варианта проверок характерно узкое применение результатов. Одним из наиболее частых применений экспертиз является их использование в судебном процессе.

Преимущества RTM Group?

Заказать аудит или экспертизу в сфере ИБ

Для уточнения стоимости и сроков звоните или пишите нам:

Аудит безопасности от REG.RU – что это и для чего он необходим?

Введение

Современный мир характеризуется чрезвычайно быстрым ростом объемов информации, глобализацией и компьютеризацией всех слоев общества. Информационные технологии прочно укоренились в нашей жизни – большая часть населения планеты практически постоянно использует доступ в Интернет для работы, обучения, игр, развлечения. Это закономерно влечет за собой монетизацию всех возможных сервисов. Следовательно, линейно возрастает общее количество затрачиваемого времени на совершение операций с использованием пластиковых карт: безналичный расчет при оплате покупок товаров, транзакции в системах онлайн-банкинга, валютный обмен и прочие платежные операции с поставщиками услуг. Соответственно расширяется «веб-пространство», в котором существует информация о владельцах карт и других аутентификационных данных.

Что такое аудит информационной безопасности?

Понятие «аудит информационной безопасности» появилось сравнительно недавно. Тем не менее, в настоящее время аудит информационной безопасности представляет собой одно из наиболее актуальных и динамично развивающихся направлений стратегического и оперативного менеджмента в области безопасности информационных систем и вызывает постоянный интерес специалистов. Его основная задача – объективно оценить текущее состояние информационной безопасности (ИБ) компании, а также ее адекватность поставленным целям и задачам бизнеса для увеличения эффективности и рентабельности экономической деятельности. Поэтому под аудитом информационной безопасности корпоративной системы обычно понимается системный процесс получения объективных качественных и количественных оценок о текущем состоянии ИБ компании в соответствии с определенными критериями и показателями безопасности. Считается, что результаты квалифицированно выполненного аудита ИБ компании позволяют построить оптимальную по эффективности и затратам корпоративную систему защиты, адекватную текущим задачам и целям бизнеса.

Таким образом, можно дать краткое определение аудиту информационной безопасности (ИБ):

Аудит информационной безопасности – это проверка способности ресурса успешно противостоять угрозам информационной безопасности.

Кому нужен аудит ИБ?

Всем компаниям, нацеленным на успех. Успешный бизнес не построить на сайтах, подверженных взлому. Моментально падают уровень доверия пользователей и снижается посещаемость ресурса. Как следствие – падают продажи, снижается количество клиентов, возникают финансовые потери. Учитывая, что сейчас абсолютно все интернет-ресурсы представляют интерес для злоумышленников (мошенники равно интересуются взломом ресурсов, содержащих информацию о пластиковых карточках, паспортные данные, пароли, счета и т.п., и взломом сайтов, используемых в дальнейшем для сомнительных целей: рассылка спама, использование для черного SEO, создание ботнета и т.д.), аудит ИБ является не пустой тратой денег, а вложением в стабильность.

Почему не популярен?

В большинстве случаев, из-за банального непонимания реальной необходимости услуги. Большинство компаний не готовы отдавать немалые деньги за «всего лишь» проверку на возможность компрометации системы. Все потому, что владельцы не проинформированы о количестве и масштабах хакерских угроз. Зачастую используя принцип «Не во всякой туче гром; а и гром да не грянет; а и грянет, да не по нас; а и по нас – авось не убьет!», компании начинаются задумываться о безопасности лишь, когда система уже скомпрометирована и нанесен серьезный ущерб. Но учиться и делать выводы лучше на чужих ошибках, поэтому ниже приведено несколько реальных примеров, когда аудит ИБ мог бы сохранить нервы и средства.

Сайт одного из министерств некой страны

История случилась 3 года назад при тесте государственного веб-ресурса на проникновение. При первом же осмотре сайта была выявлена уязвимость типа PHP-injection — то есть все ссылки были организованы инклудингом других PHP-страниц, имя которых передавалось GET-запросом. Настройки сервера также нельзя было назвать безопасными – имелся доступ к важным системным файлам mq=off, allow_url_fopen=On, чего уже было достаточно для чтения важной информации, а затем и получения полного доступа к серверу.

Такой запрос позволял без труда читать логи веб-сервера:

www.xxx.gov/main.php?query=../../../proc/self/fd/2%00

Как оказалось позже, виной всему незамысловатый PHP-код:

Для устранения уязвимости было рекомендовано проверить переменную на существование файла, использовать функцию strpbrk для выявления спецсимволов — «/.\?«, запрета на чтение из под веба /proc/self/, установки в php.ini: magic_quotes_gpc=on, allow_url_fopen=Off.

Казалось бы, защита должна быть одним из первых приоритетов, ведь нетрудно представить, что за собой влечет взлом государственного сайта. Проникновение в локальную сеть, получение доступа к компьютерам, на которых хранится информация, например, о лицензированном тестировании специалистов (ключи ответов на КРОК, внешнее независимое оценивание и т.д.). Тогда, возможно, будет под вопросом подлинность сертификатов, которые требуют все высшие учебные заведения, а значит и компетентность будущих врачей и т.д.

Электронная коммерция

Все больше развлекательных ресурсов используют собственную игровую валюту, которая может быть конвертирована в реальные деньги. При проведении теста на проникновение одного из таких сайтов была обнаружена SQL-инъекция с выводом по типу error based.

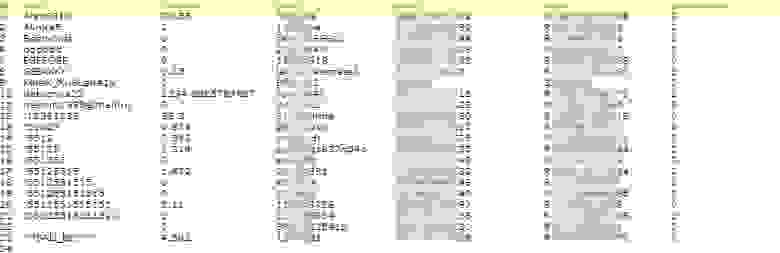

Суть сайта заключалась в том, что у вас есть автомобиль, вы устраиваете гонки, усовершенствуете авто и т.д. Некоторые из этих операций требовали вложений в баланс аккаунта. В ходе проверки, через SQL-инъекцию была получена вся структура БД, сканером директорий были выявлены старые или тестовые версии сайта с установленной системой управления контентом Joomla. Для симулирования действий злоумышленников все через ту же уязвимость были получены хэши паролей от Joomla, успешно подобраны грубым брутфорсом, получен доступ к серверу через загрузку «php-shell» в административном центре Joomla. Как следствие, также получены пароли доступа к БД, что обеспечило возможность управлять балансом счетов, без реального перечисления средств. Таблица с балансом была организована очень просто:

Кроме того, пароли сохранялись в открытом виде.

Рекомендации по устранению уязвимости были следующими:

• Обработать входные параметры функцией mysql_real_escape_string;

• Отключить вывод ошибок;

Не оставлять «полезных» директорий, доступных из веба (старых версий, дампов, тестовых скриптов и тому подобное);

• Даже на тестовые версии сайтов не ставить пароли, которые могут быть в словарях;

• Обработать пароли необратимым алгоритмом шифрования.

Невидимая угроза

При анализе одного из взломанных серверов было отмечено внедрение i-frame кода на сайты без определенного источника. Файлы на сервере сохраняли целостность, их содержимое не было изменено, но пользователям сайтов «выбрасывался» вредоносный код. Характерной чертой было случайное появление вредоносного кода абсолютно на всех сайтах сервера:

Виной всему был вредоносной модуль Apache — DarkLeech, который распространял вредоносное ПО, «прозрачно» дописывая пару строк кода в отдаваемые страницы веб-сервера. Физические имена модулей были: mod_spm_headers.so, mod_spm_mem.so, mod_log.so и mod_security.so.

В httpd.conf присутствовала строка:

LoadModule spm_headers_module modules/mod_spm_headers.so

На сервере за логами доступа были обнаружены уязвимые скрипты, через которые происходил взлом, отключены вредоносные модули и обновлено ядро операционной системы, в связи с подозрением на использование local root эксплойтов злоумышленниками.

Это еще раз подтверждает важность функции комплексной защиты веб-ресурса, а не только защиты исходного кода, которую обеспечивает полный аудит ИБ.

Сколько это стоит?

Внешний и внутренний аудит информационной безопасности

Аудит информационной безопасности позволяет объективно оценить, насколько защищена ИТ-инфраструктура, устойчива ли она к угрозам на уровне сети в целом или отдельных ее компонентов. С помощью этого инструмента компания имеет возможность получить реальную оценку уровня работы существующей системы, качественно и количественно оценить технологические или бизнес-процессы.

Различия внутреннего и внешнего аудита

Внутренний аудит выполняют сотрудники отдела ИБ компании. Перед этим создаётся документ, в котором есть следующие пункты:

Цель внутреннего аудита добиться соответствия ИТ-инфраструктуры определённым требованиям.

Цель внешнего аудита – выявить проблемы, определить точки роста, получить авторитетное мнение стороннего специалиста, подтвердить правильность подходов, соответствие нормативным требованиям.

В процессе ИТ аудита проверяют:

Вообще же, направления могут быть самыми разными. Например, компания может провести проверку Wi-Fi-сети, чтобы выявить подключения несанкционированных устройств, соответствие роутеров стандартам безопасности. Иногда ИБ проверяют «в бою» – организуют фишинговые атаки, чтобы проверить правильность действий сотрудников.

Основное отличие внутреннего аудита от внешнего в том, что в первом случае к исполнителям не предъявляют специальных требований, в качестве нормативной базы используют в основном внутренние документы компании, услуги оплачивают не отдельно, а включают в зарплату, редко устанавливают жёсткие сроки проверки. Но и влияние внутреннего аудита на компанию выше – прямо в процессе проверки можно внести корректировки и быстрее повысить эффективность работы. В то же время уровень независимости намного ниже, чем при внешней проверке.

Плюсы и минусы

Основной плюс внутреннего аудита в том, что не нужно привлекать сторонних подрядчиков, которые часто могут быть не осведомлены о процессах внутри компании на таком же уровне. Собственные сотрудники заинтересованы найти ошибки, недоработки, поскольку от этого могут зависеть в том числе и результаты их работы.

У внутреннего аудита есть минусы – штатные сотрудники часто не могут объективно оценить во время проверки многие процессы, иногда нужно получить мнение со стороны.

Плюсы внешнего аудита – выполнение проверки независимыми экспертами, которые способны составить непредвзятое мнение о проблемах с ИБ компании. Но есть и минусы – иногда трактовка обнаруженных ошибок не соответствует реальному положению вещей, поскольку сторонний специалист часто неспособен вникнуть в бизнес-процессы заказчика. То есть, возможны искажения – например, обнаруживается ошибка, которую можно квалифицировать и как непреднамеренное действие, и как попытку мошенничества.

Когда и кому нужно проводить аудит ИБ

Чаще всего компании обращаются для проведения it аудита в таких случаях:

Кроме выявления и устранения потенциально уязвимых мест аудит помогает руководству компании повысить контроль над работой информационного отдела и улучшить бизнес-процессы.

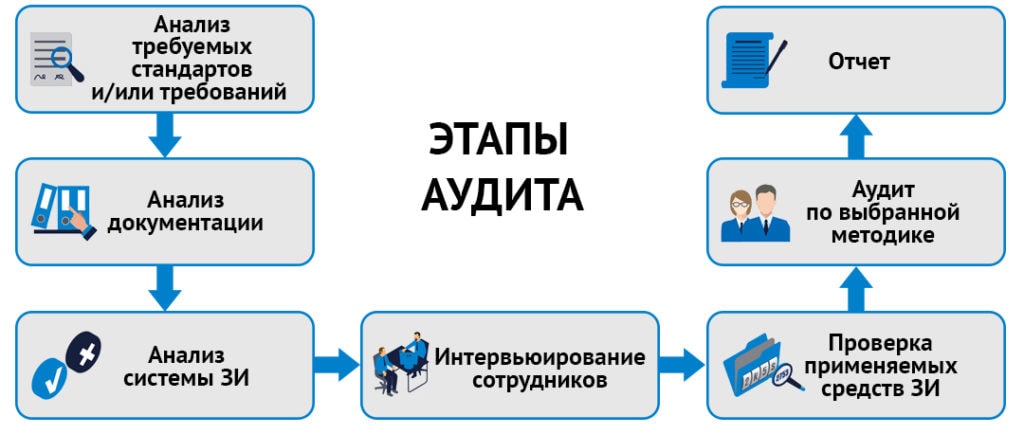

Этапы аудита информационной безопасности

Аудит проходит в несколько этапов:

Ещё какое-то время будет затрачено на составление отчёта. Его аудитор передаёт заказчику.

Результаты аудита

Результатами проверки становятся итоговые отчёты, структуру которых прописывают заранее:

Кроме того, отчёт описывает все потенциально уязвимые места в защите, предлагает варианты решения проблем, содержит архитектуру корпоративной сети, обязательно – перечень оборудования. В идеале аудитор всегда дает такие рекомендации, которые компания сможет выполнить с учётом бюджета, сроков и технической оснащенности.

Аудит информационной безопасности

Проведение аудита информационной безопасности

Корпоративная информационная система представляет собой структуру, в которой объединены различные сервисы, необходимые для функционирования компании. Эта структура постоянно меняется. По мере роста системы обеспечение информационной безопасности и защита критически важных для бизнеса ресурсов становятся все более сложной задачей.

Для того, чтобы выявить недостатки защиты различных компонентов и определить потенциальные векторы атак на информационные ресурсы, проводится аудит информационной безопасности.

Эффективный способ аудита – тестирование на проникновение, в ходе которого моделируется реальная атака злоумышленников. Такой подход позволяет объективно оценить уровень защищенности корпоративной инфраструктуры и понять, могут ли противостоять атакам применяемые в компании средства защиты.

При проведении аудита информационной безопасности не производится эксплуатация обнаруженных уязвимостей, а лишь декларируется их наличие. Специалисты «Калуга Астрал» помогут заказчику оценить эффективность применяемых средств и мер защиты информации, а также дать рекомендации по модернизации.

На основе аудита наши сотрудники предоставят:

В рамках теста на проникновение специалисты «Калуга Астрал» выполняют анализ вашей IT-инфраструктуры, подготавливают список доступных ресурсов, портов, служб, используемых серверов. Таким же образом проводят анализ правил файерволов и систем предотвращения атак.

Доступ во внутреннюю сеть компании также может быть получен с помощью социального вектора с помощью таргетированной рассылки. Основной упор делается на контроль защищенности сети.

В отчете по проведенному тестированию на проникновение будет представлен весь процесс эксплуатации системы, и указаны меры по устранению обнаруженных уязвимостей.

Благодаря этой информации заказчик сможет доработать требования к СЗИ и оценить эффективность принятых мер по защите информации.

Аудит информационной безопасности

Аудит ИБ включает в себя технический аудит и организационно-методический аудит. В свою очередь, технический аудит обычно разделяется на общий аудит и инструментальный аудит.

IBS выполняет аудит на соответствие требованиям в одной или нескольких предметных областях:

Результатом аудита является заключение о степени соответствия компании/организации критериям аудита, а также рекомендации по совершенствованию ИТ-инфраструктуры, защиты информации, процессов обеспечения и управления ИБ и документационного обеспечения заказчика.

Инструментальный аудит включает в себя следующие направления:

Логическим продолжением аудита является разработка корпоративных документов верхнего уровня по вопросам безопасности информации в компании/организации, среди которых:

Разработанные верхнеуровневые документы обеспечивают базис для выстраивания всего комплекса работ по приведению процессов и технологий обеспечения и управления ИБ в компании/организации в соответствие требованиям законодательства, нормативным документам, лучшим практикам ИБ.

Формирование и выстраивание процессов обеспечения ИБ и управления ИБ является неотъемлемой составляющей процессной модели функционирования компаний на средних и высоких уровнях зрелости ИТ.

Для публичных компаний аудит ИБ является элементом неотъемлемой составляющей независимой внешней оценки рыночной стоимости компании, внося таким образом свой вклад в капитализацию компании.

Ключевые результаты

В результате выполнения проекта в зависимости от его масштаба и границ заказчик получит независимую оценку состояния обеспечения ИБ в его компании/организации, степень его соответствия обязательным законодательным, нормативным и отраслевым требованиям по вопросам защиты информации, степени уязвимости его ИТ- и ИБ-инфраструктуры и информационных систем к современным угрозам, а также могут быть выявлены свидетельства противоправной деятельности в его информационном пространстве различной природы.