что такое атака нулевого дня

Как защитить Вашу компанию от атак нулевого дня

Любая атака, которая использует преимущества «окна возможностей» в результате недавно обнаруженных уязвимостей, — называется атакой нулевого дня. Другими словами, речь идет об оперативно выполняемой атаке, которая осуществляется кибер-преступниками раньше, чем эксперты безопасности смогут устранить данную уязвимость… или даже прежде, чем они узнают о данной атаке.

Любая атака такого типа – это мечта любого хакера, т.к. она гарантирует мгновенную славу (иногда эти уязвимости распространяются в «теневом Интернете»), при этом такие атаки известны своей деструктивностью (особенно, когда она используется хакером для собственной выгоды). Также такие атаки являются полезным инструментом для правительств ряда стран, которые пытаются нарушить работу иностранных систем или предприятий.

Путь поиска «нулевых дней»

Защита от подобных атак настолько важна, что крупные технологические компании используют собственные команды хакеров, которые стараются обнаружить и исследовать уязвимости «нулевого дня» раньше, чем кибер-преступники воспользуются ими.

Назначение таких команд – разработка соответствующих патчей, а также информирование поставщика уязвимого программного обеспечения. Например, Google имеет свою собственную команду хакеров под названием Project Zero, возглавляемую Крисом Эвансом, в составе которой присутствуют и другие хорошо известные хакеры, такие как Джордж Хотц (обладатель крупнейшего за всю истории приза за обнаружение уязвимости), Тэвис Орманди, Бен Хокс и Брит Ян Биир. Другие компании, такие как Endgame Systems, Revuln, VUPEN Security, Netragard или Exodus Intelligence также ведут активную работу по обнаружению подобных угроз.

Важно иметь ввиду еще один аспект, связанный с уязвимостями нулевого дня. Если хакеры, обнаружившие уязвимость, решили не распространять о ней информацию и выбрали более дискретный способ ее использования, то пользователи могут неделями, месяцами или даже годами подвергаться риску со стороны этих неизвестных уязвимостей (это и есть так называемые постоянные угрозы повышенной сложности – APT или Advanced Persistent Threats).

Как защититься от атак нулевого дня

Как уже упоминалось выше, очень сложно определить, откуда может исходить опасность таких атак нулевого дня. Невозможно просто сделать вакцину от них. Мы можем знать о существовании таких атак, но мы не знаем, чем они вызваны. Поэтому традиционные инструменты безопасности (например, антивирус) не способны бороться с потенциальными вредоносными программами, которые до сих пор не идентифицированы.

Впрочем, существуют определенные действия и меры, которые могли бы нам помочь снизить разрушительное воздействие атак нулевого дня.

• Никогда не устанавливайте лишние программы: каждая программа, установленная в Вашей системе, — это окно для проникновения потенциальных атак нулевого дня. Рекомендуется периодически просматривать список установленных программ и удалять те, которые Вы больше не используете.

• Не забывайте про обновления: имеющееся у Вас программное обеспечение всегда должно быть обновлено до последней версии.

• Используйте надежный файервол: если невозможно обнаружить вредоносную программу, которая проникает с использованием неизвестной уязвимости, то, может быть, Вы сможете обнаружить подозрительное соединение и блокировать его, пока это еще не поздно.

Однако, если пойти дальше, то очень важно, чтобы наши системы имели дополнительный защитный барьер, который не зависит от сигнатурной технологии обнаружения вредоносного программного обеспечения. Принимая во внимание данный факт, Panda Security разработала Adaptive Defense 360, который основан на различных подходах: мониторинг каждого приложения и анализ их поведения в режиме реального времени с помощью техник машинного обучения и платформ Больших данных.

Все это позволяет Adaptive Defense 360 предложить два типа блокировки:

• Основной режим блокировки, который допускает запуск как программного обеспечения, помеченного как goodware (невредоносное ПО), так и приложений, которые еще не были каталогизированы автоматизированными системами и экспертами Panda Security.

• Расширенный режим блокировки, который допускает только запуск тех приложений, которые отмечены как goodware.

Атака нулевого дня

Опубликовано 18.06.2021 · Обновлено 18.06.2021

Что такое Атака нулевого дня?

Атака «нулевого дня» (также называемая «нулевым днем») – это атака, которая использует потенциально серьезную уязвимость в безопасности программного обеспечения, о которой поставщик или разработчик могут не знать. Разработчик программного обеспечения должен немедленно устранить уязвимость, как только она будет обнаружена, чтобы ограничить угрозу для пользователей программного обеспечения. Решение называется программным патчем. Атаки нулевого дня также могут использоваться для атак на Интернет вещей (IoT).

Атака нулевого дня получила свое название от количества дней, в течение которых разработчик программного обеспечения знал о проблеме.

Ключевые моменты

Понимание атаки нулевого дня

При этом обновление антивирусного программного обеспечения не обязательно защитит пользователя от атаки «нулевого дня», потому что до тех пор, пока уязвимость программного обеспечения не станет общеизвестной, антивирусное программное обеспечение может не иметь возможности ее обнаружить. Системы предотвращения вторжений на хост также помогают защитить себя от атак нулевого дня, предотвращая вторжения и защищая их, а также защищая данные.

Думайте об уязвимости нулевого дня как о незапертой двери автомобиля, которая, по мнению владельца, заперта, но вор обнаруживает, что она открыта. Вор может проникнуть незамеченным и украсть вещи из бардачка или багажника автовладельца, которые могут быть замечены только через несколько дней, когда ущерб уже нанесен и вора уже давно нет.

Хотя уязвимости нулевого дня известны тем, что ими пользуются хакеры-преступники, они также могут использоваться государственными службами безопасности, которые хотят использовать их для наблюдения или атак. Фактически, существует такой большой спрос на уязвимости нулевого дня со стороны государственных служб безопасности, что они помогают стимулировать рынок покупки и продажи информации об этих уязвимостях и способах их использования.

Эксплойты нулевого дня могут быть раскрыты публично, раскрыты только поставщику программного обеспечения или проданы третьей стороне. Если они проданы, они могут быть проданы с исключительными правами или без них. Лучшее решение проблемы безопасности, с точки зрения ответственной за нее компании-разработчика программного обеспечения, – это для этичного хакера или белой шляпы в частном порядке раскрыть уязвимость компании, чтобы ее можно было исправить до того, как ее обнаружат преступные хакеры. Но в некоторых случаях более одной стороны должны устранить уязвимость, чтобы полностью устранить ее, поэтому полное конфиденциальное раскрытие может быть невозможно.

Рынки для атак нулевого дня

На темном рынке информации нулевого дня преступные хакеры обмениваются подробностями о том, как взломать уязвимое программное обеспечение, чтобы украсть ценную информацию. На сером рынке исследователи и компании продают информацию военным, спецслужбам и правоохранительным органам. На белом рынке компании платят белым хакерам или исследователям в области безопасности за обнаружение и раскрытие уязвимостей программного обеспечения разработчикам, чтобы они могли исправить проблемы до того, как преступные хакеры смогут их найти.

Атаки нулевого дня могут представлять меньшую угрозу, чем кажется. У правительств могут быть более простые способы слежки за своими гражданами, и нулевые дни могут быть не самым эффективным способом эксплуатации предприятий или частных лиц. Атака должна быть осуществлена стратегически и без ведома цели, чтобы иметь максимальный эффект. Осуществление атаки нулевого дня сразу на миллионы компьютеров может выявить наличие уязвимости и слишком быстро выпустить патч, чтобы злоумышленники могли достичь своей конечной цели.

Пример из реального мира

Защитит ли традиционный антивирус от угроз нулевого дня?

В этой статье мы разберемся, каков механизм функционирования угроз нулевого дня и почему организации должны полностью изменить свой подход к построению инфраструктуры безопасности, перестав полагаться лишь на традиционные средства информационной защиты.

Введение

Последние события показали, что в сфере киберпреступности произошли серьезные изменения. На первое место по активности вышли программы-вымогатели. Исследователи отметили это еще в сентябре 2016 года — тогда шифровальщик Locky впервые вошел в тройку самых опасных и популярных вредоносных программ в мире, согласно отчету Check Point ThreatIndex. А еще раньше, в феврале, Голливудский медицинский центр заплатил 17 тысяч долларов в биткоинах, чтобы разблокировать все свои системы. Спустя год, весной 2017, в тройке самых активных вредоносных программ по-прежнему были ransomware-зловреды, но лидерство перехватил Cryptowall. Потом были WannaCry и Petya, которые показали, что даже компании с высоким уровнем защиты сети не всегда могут оградиться от атак. Особенно если в организации нет практики регулярного обновления программ.

Теперь злоумышленникам не нужно с нуля разрабатывать инструменты для атак — их можно купить или арендовать как сервис. Например, вымогатель Cerber работает по модели Ransomware-as-a-Service, позволяя подписчикам организовывать сколько угодно ransomware-атак. Каждый день он запускает восемь вымогательских кампаний по всему миру, а ежегодный прогнозируемый доход этой франшизы — 2,3 миллиона долларов США. Средства взлома, доставки, шифрования, управления, сбора денег — все это уже доступно для использования и регулярно обновляется создателями.

На днях Check Point раскрыла личность преступника, который стоит за серией таргетированных кибератак, направленных на 4 000 компаний. Атаки начались в апреле 2017 года и были нацелены на крупнейшие международные организации нефтегазовой, производственной, финансовой и строительной отраслей. Глобальный масштаб кампании привел исследователей к выводу, что за ней стоит экспертная группировка или спонсируемое государством агентство. Однако выяснилось, что кампания — дело рук одинокого двадцатипятилетнего гражданина Нигерии, интересующегося творчеством рэпера 50 cent. На его странице в Facebook стоит статус: «Разбогатей или умри в попытках» (Get rich or die trying) из одноименного рэп-альбома.

Мошенник использовал троян NetWire, который позволяет полностью контролировать зараженное устройство, и кейлоггинговую программу Hawkeye. Кампания привела к 14 успешным заражениям и позволила создателю заработать тысячи долларов. Это еще раз подтверждает тезис о том, что даже неопытный хакер-одиночка за небольшие деньги может организовать успешные атаки на крупнейшие мировые компании.

Механизмы атаки с использованием уязвимостей нулевого дня

По мере того, как эта сфера киберпреступлений развивается, стоимость организации атак падает, а эффективность продолжает расти. Каждый раз создавать абсолютно новую вредоносную программу было бы очень дорого и сложно. Чаще всего хакеры модифицируют уже существующие зловреды. В даркнете доступно множество инструментов для этого, а механика очень проста: нужно загрузить вредонос в программу и обновить его. Повторять можно сколько угодно раз. Полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, ведь сигнатур этого зловреда в базах ИБ-компаний еще нет.

Прежде чем выбрать и обновить вредоносный код для атаки, хакер должен определить свои цели. Если речь идет о таргетированной атаке, то предварительно проводится анализ систем безопасности выбранной организации. Исходя из полученных данных о том, какие средства защиты она использует, злоумышленник создает угрозу нулевого дня, способную их обойти.

В случае с массовой рассылкой подход более общий — хакер уже не будет ориентироваться на дорогостоящие средства защиты. Скорее, он создаст вредонос, способный обойти самые популярные антивирусы.

Как работают традиционные антивирусы

Первые антивирусы появились в 1987 году, принцип их работы — бинарные сигнатуры (хэши), которые могут идентифицировать вредоносные файлы. Когда в сети появляется неизвестный подозрительный файл, он рано или поздно попадает на анализ какой-либо ИБ-компании. Его анализируют, и, если он оказывается зловредом, специалисты ищут уникальные компоненты файла, по которым его можно идентифицировать, и создают на их основе сигнатуру. Сигнатура представляет собой «отпечаток пальца» этой вредоносной программы. После этого сигнатура проверяется на миллиардах легитимных файлов с целью избежать ложного срабатывания. Затем она распространяется по узлам защиты, и с этого момента вредонос становится известным, системы безопасности начинают его распознавать и блокировать.

Но представьте, что каждый день появляется до 200 тысяч неизвестных зловредов — своевременное создание сигнатур для них становится невозможным, а сам подход сигнатурной защиты — неэффективным. Обнаружение подозрительного файла, его анализ, тестирование сигнатуры — все это требует времени, которого нет, если атака уже началась. В этом и заключается опасность угроз «нулевого дня».

В 2014 году вице-президент по безопасности компании Symantec заявил, что «антивирус умер», имея в виду, что антивирус перестал быть достаточно надежным, чтобы полагаться только на него. Сегодня, по самым позитивным оценкам, антивирус способен обнаружить только 45% всех атак. Тем не менее антивирус по-прежнему является одним из самых популярных средств защиты от киберугроз. И все-таки полагаться на него не стоит, необходимо использовать продвинутые средства защиты.

Если традиционный антивирус не работает, то как защититься?

Как мы уже сказали, задача хакера — не только сделать атаку максимально эффективной, но и не переплатить за ее организацию. Модификация известного зловреда способна обходить антивирусы, однако пройти эмуляцию угроз будет гораздо сложнее.

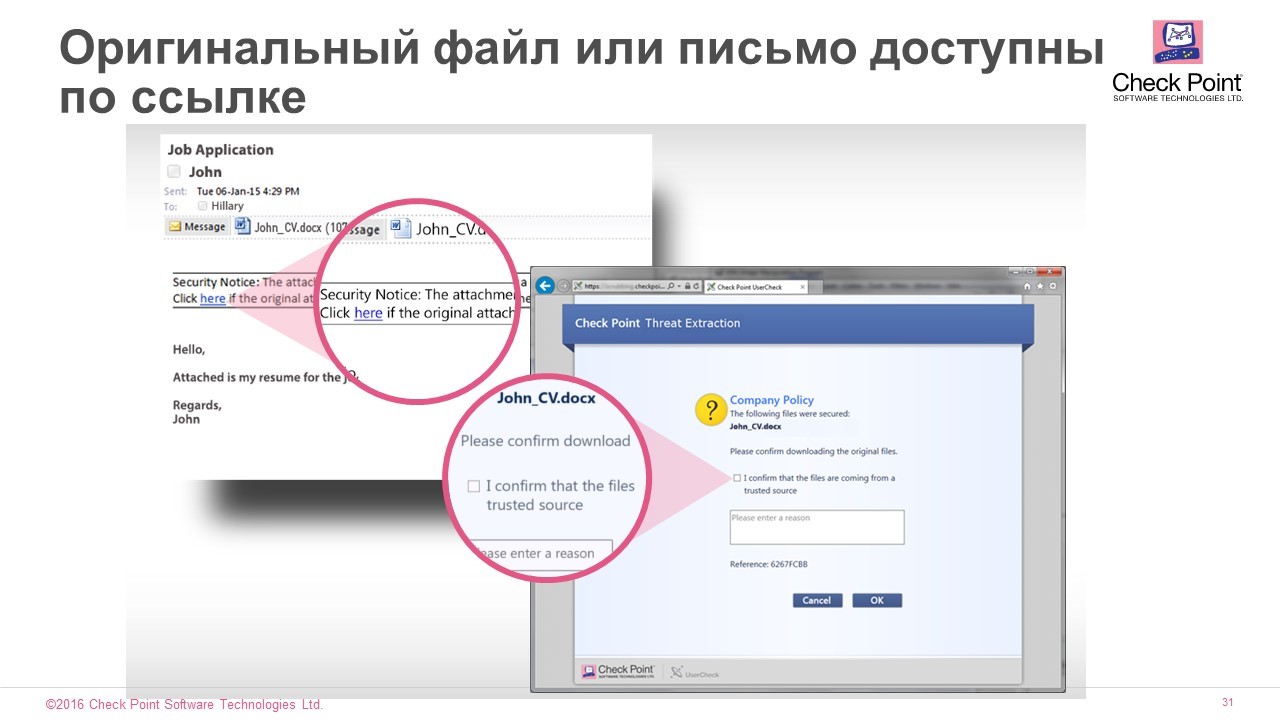

Итак, эмуляция — один из самых эффективных способов защиты от неизвестных угроз. Она представляет собой открытие (или запуск) подозрительного файла в изолированной среде и наблюдение за его поведением. С точки зрения архитектуры эмуляция возможна как на уровне периметра (шлюза безопасности), так и на уровне рабочей станции. Например, технология Check Point SandBlast показала 100% сопротивляемость к способам обхода эмуляции в последнем тесте NSS Labs. Эмуляция, или Threat Emulation — это одна из двух уникальных функций, лежащих в основе Check Point SandBlast. Вторая — это извлечение угрозы, Threat Extraction. Threat Extraction позволяет мгновенно предоставить пользователю безопасную копию подозрительного документа, пока производится анализ и эмуляция. Оригинал будет автоматически доступен пользователю в случае признания его безопасным.

Рисунок 1. Если файл подтвержден как безопасный, его можно скачать

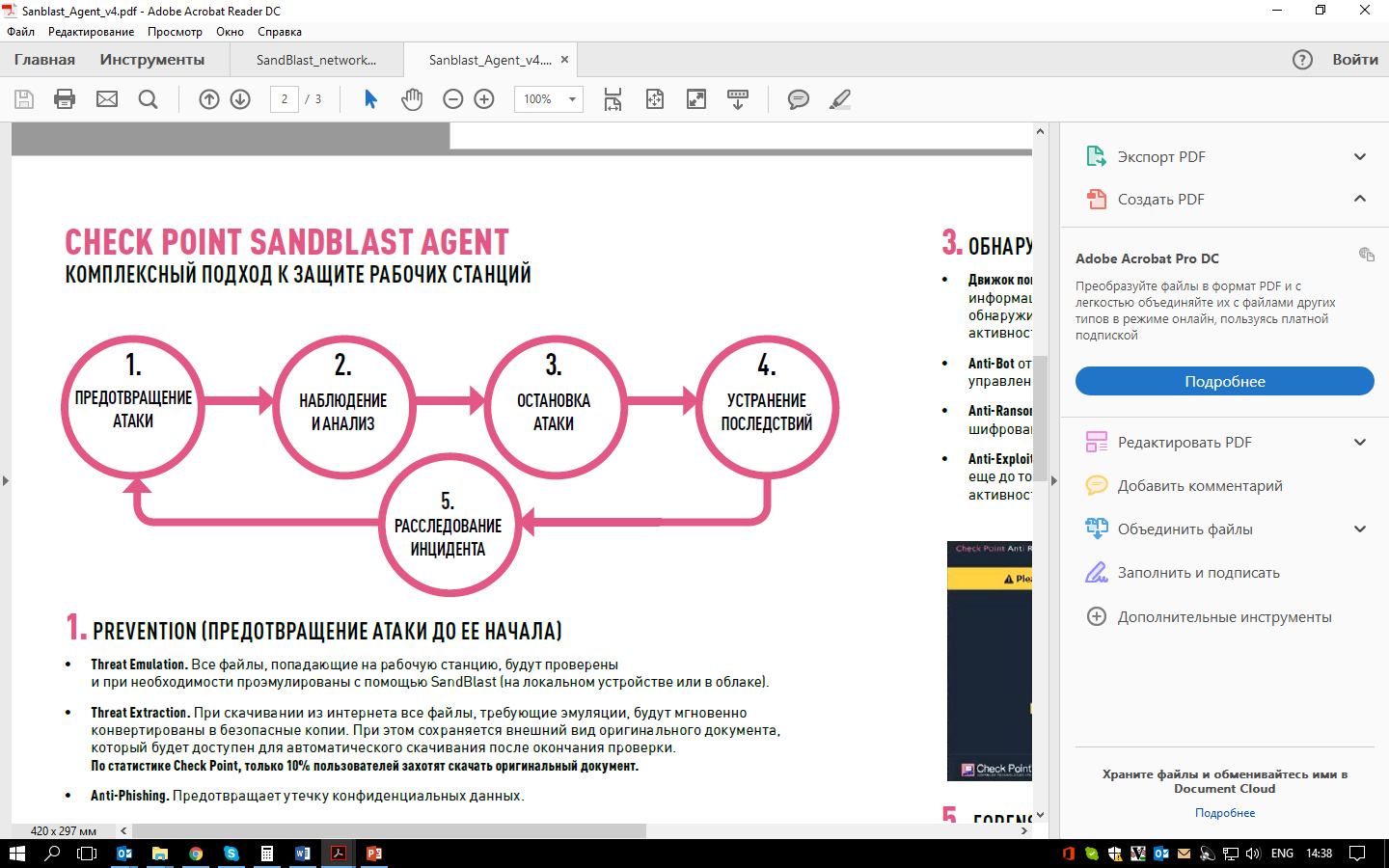

Обнаружение угроз нулевого дня на рабочей станции

За пределами периметра организации также нужна защита от неизвестных угроз, так как рабочая станция — последний рубеж обороны корпоративных данных. Check Point Sandblast Agent — это решение для защиты конечных устройств, которое позволяет предотвратить угрозы и атаки, связанные с подключением к внешнему Wi-Fi, с шифрованным трафиком, подключением к ПК внешних носителей и горизонтальным распространением атаки в сети.

Check Point SandBlast Agent постоянно анализирует все изменения системы в поисках подозрительных активностей. Например, он может отследить, если один процесс внедряет код в другой или если какая-либо программа оказывается взломанной.

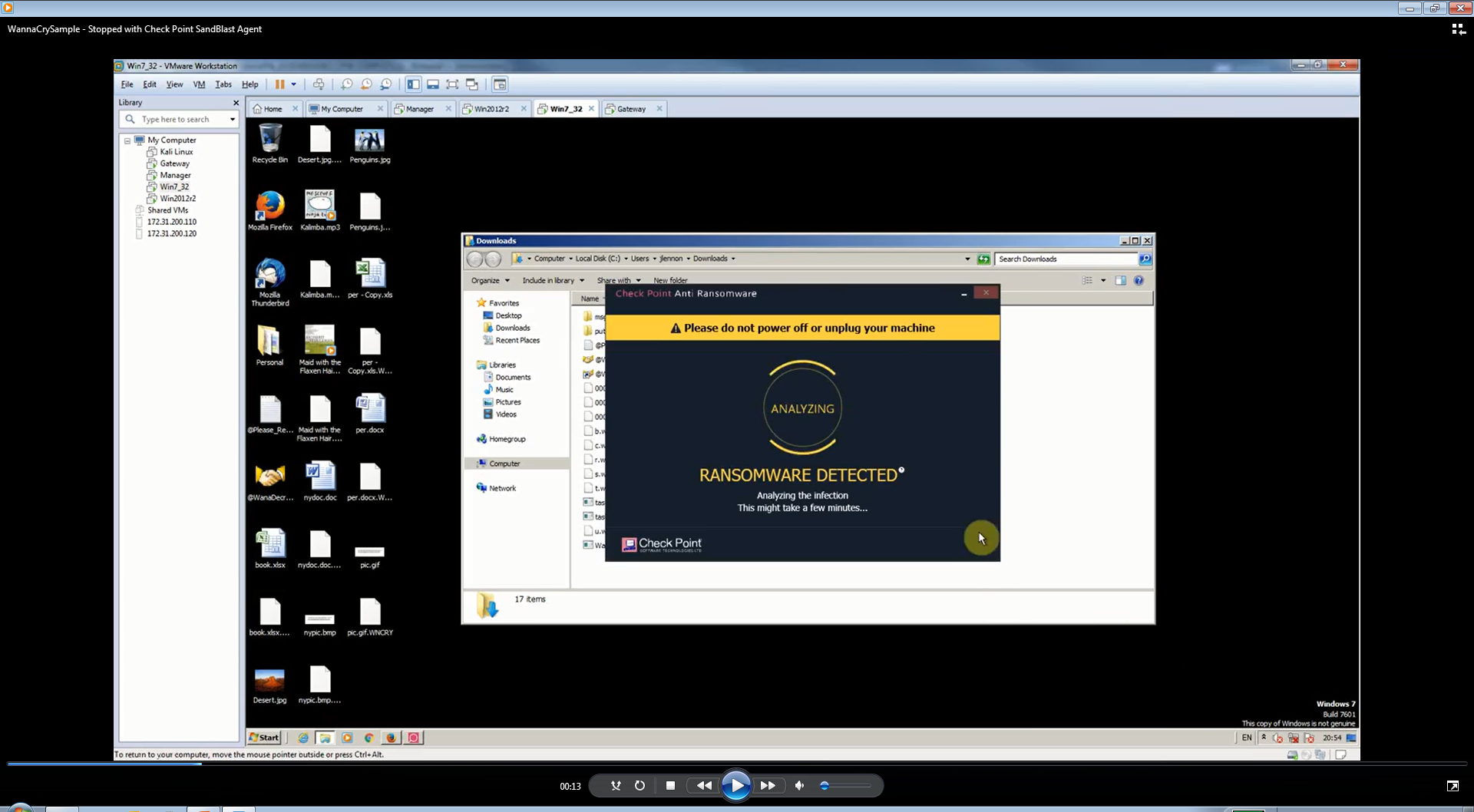

Как и Check Point SandBlast, решение для конечных точек SandBlast Agent включает инструменты Threat Extraction и Threat Emulation, позволяющие остановить атаку нулевого дня. Все файлы, попадающие на рабочую станцию, будут проверены и при необходимости проэмулированы (на локальном или облачном устройстве). При скачивании из интернета все файлы, требующие эмуляции, мгновенно конвертируются в безопасные копии, при этом сохраняется их внешний вид, а оригинальный документ будет доступен для скачивания после окончания проверки. По статистике Check Point, только 10% пользователей скачивают оригинал документа.

Рисунок 2. Пять стадий работы SandBlast Agent

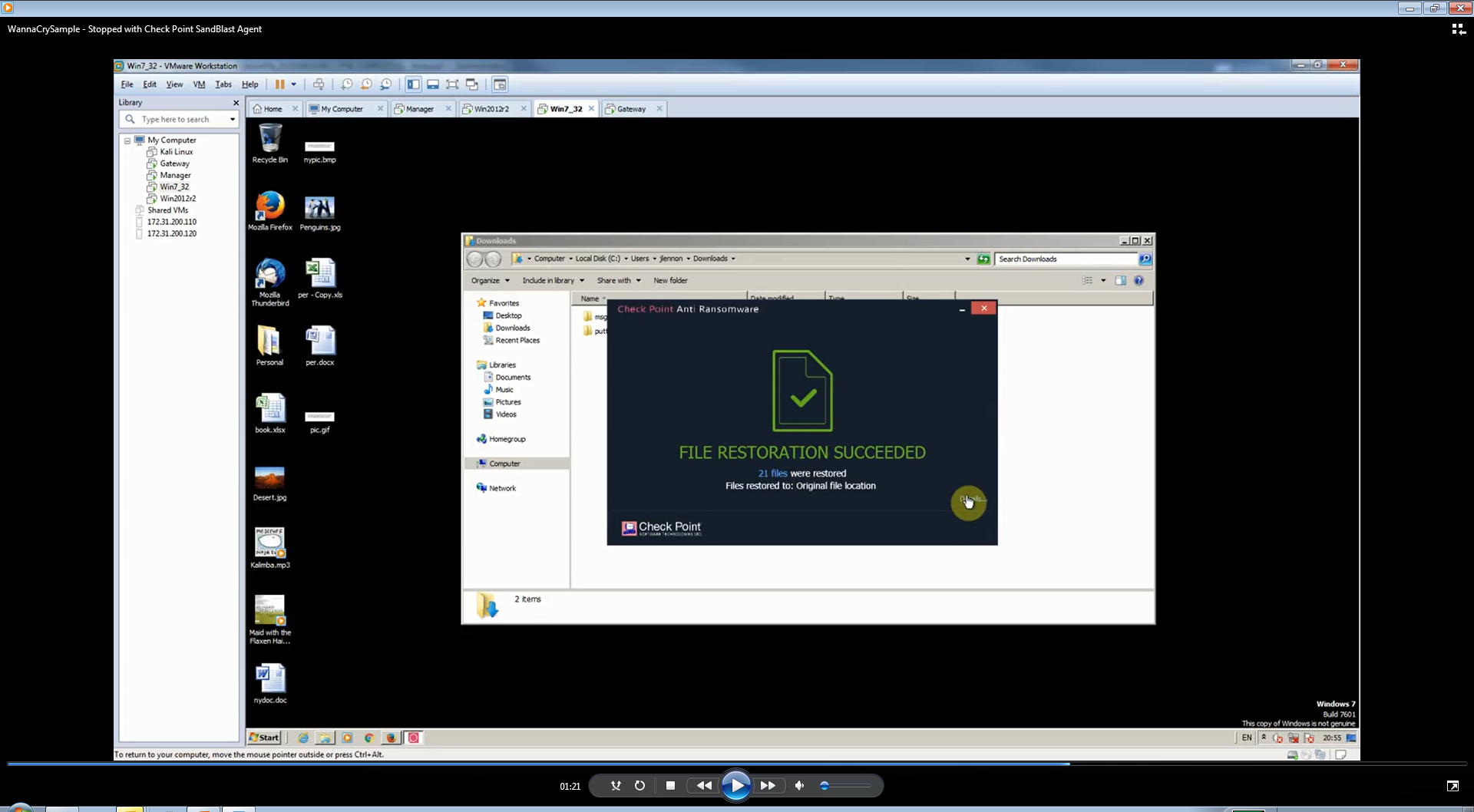

Рисунок 3. Anti—Ransomware в работе

Рисунок 4. Уведомление об успешном восстановлении файлов

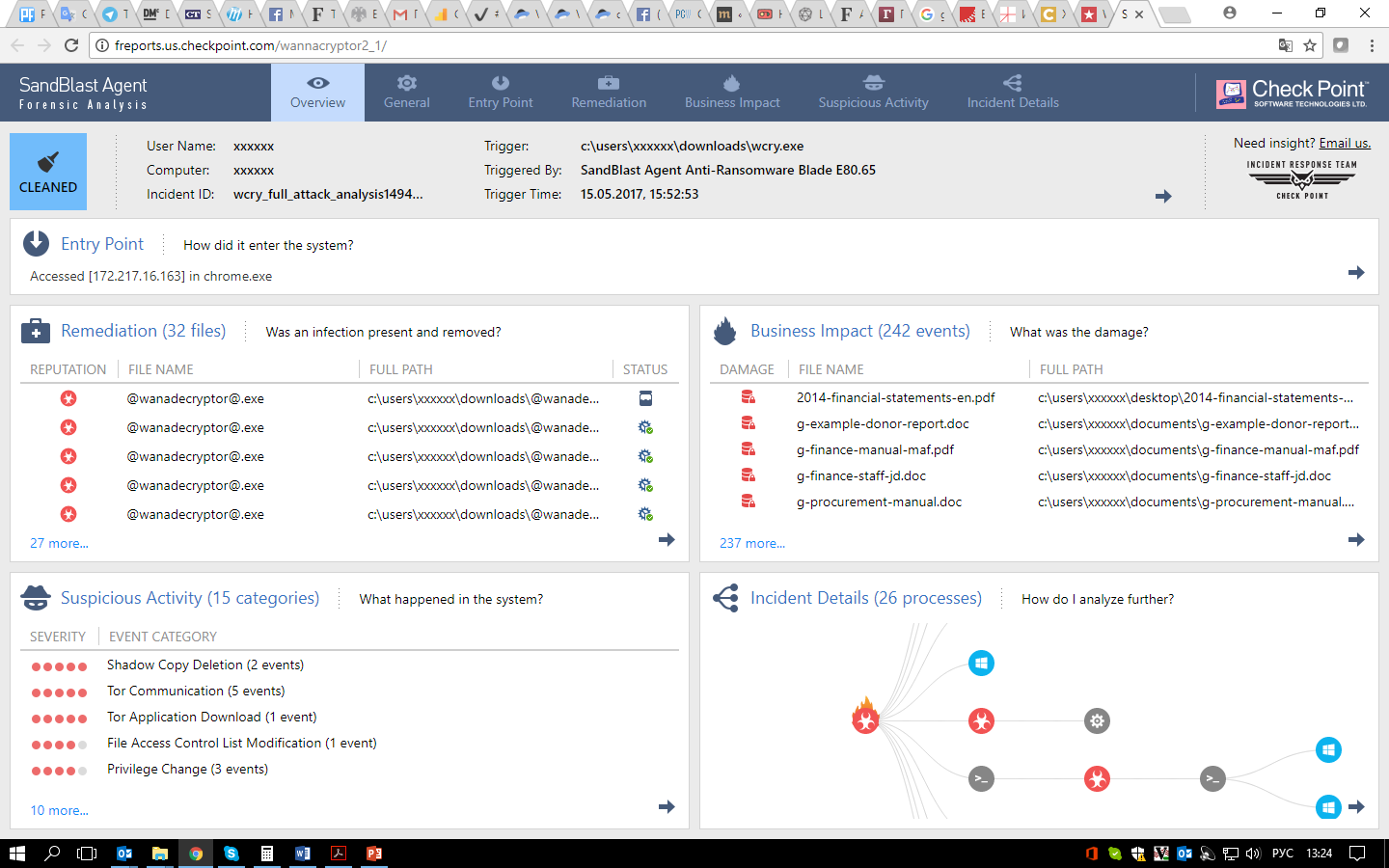

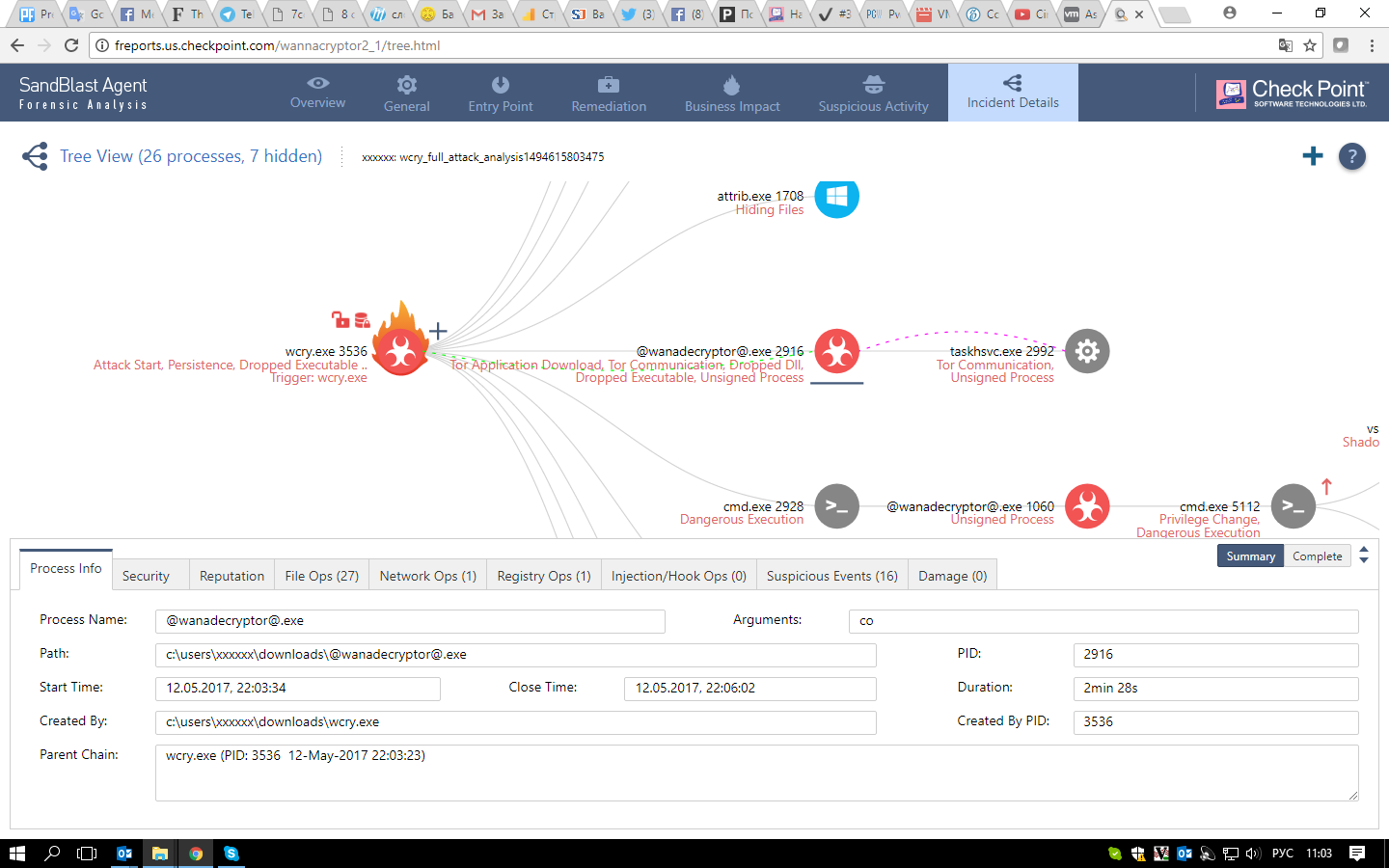

Рисунки 5-6. Интерактивные аналитические отчеты в Forensic Analysis

Среди преимуществ SandBlast Agent стоит выделить непрерывное предотвращение угроз 24/7, в том числе в режиме офлайн, а также автоматическое обнаружение и предотвращение атаки, анализ поведения, защита от фишинга и корпоративных логин-паролей, а также возможность анализа и расследования инцидентов. Благодаря анализу инцидента компания может найти бреши в безопасности и предотвратить будущие атаки.

Выводы

Мы рассмотрели, что собой представляют угрозы нулевого дня и как их используют в кибератаках, а также проанализировали механизм работы традиционных сигнатурных антивирусов и проблему их использования в организациях. Несмотря на постоянный рост количества атак на организации из самых разных сфер, компании не всегда применяют необходимые инструменты защиты.

Мы также рассмотрели другой подход к безопасности, который предполагает использование продвинутых средств безопасности. Эмуляция и извлечение угроз лежат в основе решений Check Point SandBlast и SandBlast Agent. Это решения для превентивной защиты от угроз любого уровня, которые предполагают не только остановку конкретной атаки, но и анализ и устранение ее последствий.

Киберпреступность — уже давно бизнес с понятными бизнес-моделями и способами монетизации. Наша задача — сделать атаку настолько сложной и дорогой для злоумышленника, чтобы он выбрал другую цель или, в идеале, другое занятие.

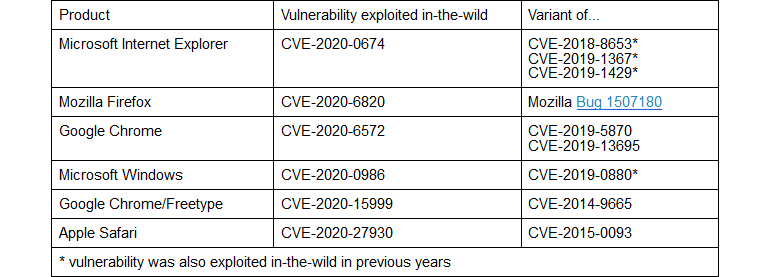

25% уязвимостей нулевого дня – это новые вариации старых проблем

Linux для хакера

Аналитики компании Google изучили 0-day уязвимости, обнаруженные ими в 2020 году, и пришли к выводу, что почти четверть проблем – это новые вариации уже известных багов, ранее получавших патчи. Авторы отчета пишут, что многих проблем можно было избежать, если бы разработчики сразу исправляли свои продукты более тщательно.

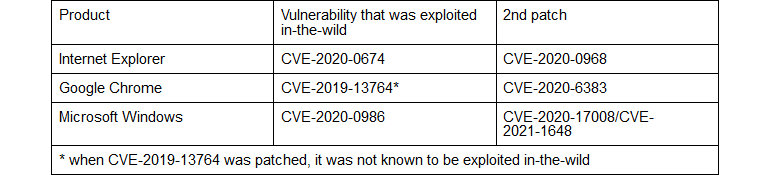

В 2020 году, благодаря работе команды Google Project Zero, в общей сложности было выявлено 24 уязвимости нулевого дня, которые активно использовали хакеры. Шесть из них (в Chrome, Firefox, Internet Explorer, Safari и Windows) оказались новыми версиями ранее известных уязвимостей. Просто злоумышленники внимательно изучили старые баг-репорты, разобрались в исходных проблемах, а затем создали для них новые версии эксплоитов.

«В некоторых эксплоитах достаточно было изменить одну или две строки кода, чтобы получить новый работающий эксплоит для уязвимости нулевого дня», — рассказывают эксперты.

Кроме того, еще три проблемы, обнаруженные в прошлом году и затрагивавшие Chrome, Internet Explorer и Windows, были исправлены не полностью, то есть в итоге потребовали дополнительных патчей. По сути, если бы хакеры внимательно изучили вышедшие исправления, они могли бы обнаружить способ, позволяющий им продолжить эксплуатацию багов и атаки.

Эксперты Google Project Zero советуют своим коллегам глубже анализировать 0-day уязвимости и учиться работать с такими проблемами. Когда-то команда Google Project Zero создавалась именно для поиска и исследования уязвимостей нулевого дня, и теперь ее специалисты говорят, что 0-day баги – это своего рода «окно», позволяющее заглянуть в головы злоумышленников, узнать как можно больше о возможных векторах атаки, классах проблем и способах борьбы с ними.

Как бороться с уязвимостями нулевого дня с помощью газет

Microsoft недавно заделала уязвимость нулевого дня в своей сетевой мультмедийной технологии Silverlight. Это стало результатом расследования, проведённого «Лабораторией Касперского». Данная история показывает, насколько важно следить за публичной информацией. Читайте газеты Всё началось с

Microsoft недавно заделала уязвимость нулевого дня в своей сетевой мультмедийной технологии Silverlight. Это стало результатом расследования, проведённого «Лабораторией Касперского». Данная история показывает, насколько важно следить за публичной информацией.

Читайте газеты

Всё началось с большой и любопытной статьи на Ars Technica, которая, в свою очередь, была опубликована по следам грандиозного скандала с Hacking Team. Итальянский «легальный вендор шпионских программ» сам подвергся взлому, в результате чего около 400 Гб данных, в том числе кое-какая чувствительная информация, попало в BitTorrent.

Как бороться с уязвимостями нулевого дня с помощью газет #безопасности

Ars Technica уделила особое внимание контактам итальянцев с неким выдающимся джентльменом из России, назвавшимся Виталием Тороповым и предложившим «оптом продать» эксплойты, разработанные для обнаруженных им уязвимостей. Все эксплойты были нулевого дня (то есть вендоры о них не знали) и предназначались для Flash Player, Silverlight, Java и Safari для Windows, OS X и iOS.

Hacking Team выбрала эксплойт Adobe Flash и купила его. Согласно внутренним комментариям, выбранный эксплойт был «совершенной сборки, легко настраивался, работал быстро и стабильно». Такие дифирамбы вредоносной программе…

Если Ars Technica уделила внимание, в основном, истории переписки и оплате, то исследователей «Лаборатории Касперского» привлекла кое-какая другая деталь. Торопов упомянул обственный «старый эксплойт для Silverlight, написанный 2,5 года назад и имеющий шансы протянуть ещё много лет.»

Вот тут у наших экспертов глаза и загорелись.

Silverlight

Silverlight — собственная технология Microsoft для отображения сетевого мультимедийного контента, созданная несколько лет назад в рамках конкуренции с тогдашним (и всё ещё) вездесущим Adobe Flash.

Большого успеха Microsoft она не принесла: степень распространения её всегда была существенно ниже, чем у Flash, и хотя некоторые веб-сервисы топового уровня (Netflix, например) некогда использовали Silverlight, в настоящее время они переезжают на HTML5.

Сама платформа была запущена в 2007 году, окончание её срока службы намечалось на 2012 год, а на следующий год планировалось все разработки, за исключением патчей и исправлений, свернуть. Silverlight больше не поддерживается в Chrome на OS X, поддержка Silverlight в Chrome для всех других операционных систем была отключена по умолчанию весной 2015 года и к осени была удалена полностью.

Несмотря на это, Silverlight до сих пор используют, а это означает, что эксплойты для его уязвимостей можно задействовать против пользователей. Кроме того, поддержка его ещё продолжается (до 2021 года, утверждают в Microsoft). Следовательно, вендор должен быть в курсе всего, но сначала уязвимость надо найти и проанализировать.

Особенности кода становятся методами обнаружения, и всплывает неизвестный большой и мерзкий баг #безопасность

Г-н Торопов предлагал целый ассортимент «товаров». В ходе переписки с Hacking Team он сказал, что его начальная цена была эксклюзивной, в противном случае он продавал бы втридорога.

Это означало, что он мог уже поделиться — на взаимовыгодной основе, конечно, — своим эксплойтом с кем-то кроме Hacking Team, кем-то, кто уже применил эксплойт.

Предположение оказалось верным.

Открытие

Выяснилось, что г-н Торопов, помимо написания высококвалифицированного кода и умелой торговли, весьма активен в Open Source Vulnerability Database (OSVDB), где каждый может разместить информацию об уязвимостях.

Проанализировав его публичный профиль на OSVBD.org, исследователи «Лаборатории Касперского» обнаружили, что в 2013 году Торопов опубликовал для примера доказательство существования ещё одного бага в Silverlight. Ту уязвимость давно исправили. Важен в данном случая был метод написания кода Топоровым. В ходе проведённого анализа специалисты «Лаборатории Касперского» выявили кое-какие уникальные строки в коде.

Детектирование превыше всего

Используя эту информацию, исследователи разработали несколько методов обнаружения для защитных технологий «Лаборатории Касперского»: когда пользователь, который согласился делиться данными об угрозах с сетью безопасности ЛК (KSN), сталкивается с вредоносной программой, чьё поведение предусмотрено этими специальными правилами обнаружения, система помечает файл как чрезвычайно подозрительный и отсылает уведомление в компанию для анализа.

Через несколько месяцев после принятия специальных правил детектирования клиент «Лаборатории Касперского» подвергся атаке с использованием подозрительного файла с такими характеристиками.

Несколько часов спустя некто (возможно, жервта нападения) из Лаоса загрузил файл с теми же характеристиками в сервис мультисканера.

Эксперты «Лаборатории Касперского» проанализировали атаку и обнаружили, что она на самом деле эксплуатировала неизвестный баг в технологии Silverlight. Информация о ошибке была незамедлительно передана Microsoft для проверки.

Исследователи «Лаборатории Касперского» на все 100% не уверены, что это точно тот самый баг, упомянутый Тороповым, но есть веские основания полагать, что это он.

«Сравнительный анализ этого файла с предыдущей работой Виталия Торопова заставляет предположить, что автор этого недавно обнаруженного эксплойта и автор опубликованного на OSVDB примера от имени Торопова — это один и тот же человек. В то же время, мы не исключаем полностью того, что, могли найти ещё один эксплойт нулевого дня в Silverlight. В целом, данное исследование помогло сделать киберпространство несколько безопаснее вследствие выявления новой уязвимости нулевого дня и благополучного её раскрытия. Мы призываем всех пользователей продуктов Microsoft, обновить свои системы как можно скорее, с тем чтобы исправить эту уязвимость», — сказал Костин Райю, директор Центра глобальных исследований и анализа «Лаборатории Касперского».

Продукты «Лаборатории Касперского» опознают эксплойт CVE-2016-0034 под следующим кодом обнаружения: HEUR:Exploit.MSIL.Agent.gen.

Накануне в «патчевый вторник» Microsoft выпустила соответствующее обновление с рядом других исправлений. Обновление для Silverlight считается «критическим», так как позволяет удалённое исполнение кода, «если пользователь посетит скомпрометированный сайт, который содержит специально созданное приложение Silverlight». Пользователи Windows под конец дня могут увидеть предупреждение о необходимости установки автоматических обновлений.