что такое алгоритмы в майнинге

Майнинг и как он работает: матчасть

Привет, %username%!

Я расскажу и покажу как работает основа генерации денег в криптовалютах — майнинг. Как создается первый блок, новые блоки и как появляются деньги из ниоткуда.

Чтобы было проще понять, мы напишем свой импровизированный майнер для импровизированной криптовалюты HabraCoin.

Сначала упрощенный ликбез, куда без него.

Кошельки

Каждый кошелек — это случайно сгенерированная пара ключей. Собственно, адрес кошелька — это хэш от публичного ключа. Так его можно однозначно идентифицировать.

Транзакция

Это запись о том, с какого кошелька на какой какая сумма переводятся. А так же, время и дата операции. Эта запись (её хэш) подписывается закрытым ключом отправителя и рассылается всем в округе в ожидании подтверждения.

Подтверждение

Чтобы о транзакции узнали и все себе её записали, необходимо её подтверждение, которое получается в результате создания нового блока.

Это служебные данные + список транзакций + номер кошелька майнящего + волшебное число.

Цепочка блоков

Последовательность, в которой каждый следующий блок включает в себя Id предыдущего.

Начало

Итак, есть некоторое количество народа, можно один. Назовём его Хаброша. Он решает запустить свою систему криптовалюты HabraCoin.

Поскольку выделенных серверов у этой валюты нет, то все её участники равноправны и должны как-то договариваться о валидности транзакций. То есть, нужен механизм, который обеспечит:

Для этого он формирует блок из существующих на данный момент неподтвержденных транзакций, номера предыдущего блока, номера своего кошелька и т.д. Для самого первого блока транзакций у нас нет, номера предыдущего блока у нас нет, ничего толком нет. Только адрес кошелька Хаброши да дата со временем.

Так же, в алгоритме HabraCoin указаны следующие вещи.

Ограничение скорости

Как мы видим, сам факт создания блока говорит о том, что его создатель получает за это вознаграждение. И чтобы это вообще имело смысл, скорость и сложность создания блоков следует ограничить. Иначе сами понимаете, тонны блоков из ничего и никакого толку.

Как этого добиться?

Если помните, все блоки состоят из нескольких полей. Мы берем эти поля, конкатенируем, получаем из них массив байт. Это массив байт отдаем хэш функции, получаем результат и смотрим: меньше то, что получилось с учетом текущей сложности, или нет?

Если нет, то изменяем этот массив байт до тех пор, пока не получим нужное значение. А именно:

В каждом блоке есть поле, называемое nonce. Это число размером несколько байт, которое нужно увеличивать на единицу, дописывать к блоку и опять считать от него хэш. Поскольку хорошие хэш функции выдают более-менее равновероятностные значения, то мы не знаем заранее, сколько раз придется повторять процесс. Может 1-2 раза, а может миллиарды.

Тот, кому удалось получить хэш, удовлетворяющий условиям сложности, рассылает всем блок с включенными в него транзакциями. На случай, если несколько человек сделали это одновременно, вводится условие, что несколько цепочек блоков существовать вместе не могут, а побеждает самая длинная. Таким образом, если у нас есть две цепочки:

то победит та, для которой 4й блок найдут раньше времени. А меньшая цепочка выкидывается и её транзакции снова попадают в очередь на подтверждение.

Комиссия

Все у себя в кошельках видели поле «комиссия» при совершении транзакции. Эта комиссия идет людям, занимающимся генерацией блоков. То есть, они в первую очередь будут выбирать из всех транзакций, ожидающих подтверждения, те, которые содержат в себе комиссию. После формирования блока считается, что вся комиссия, содержащаяся в транзакциях, отходит к его (блока) создателю.

То есть, когда кончится вознаграждение за генерацию блока (если это прописано в алгоритме валюты), то майнерам останется лишь комиссия, а халявные транзакции могут быть никогда не обработаны.

Давайте смоделируем ситуацию и поможем Хаброше скрафтить какой нибудь блок.

Под спойлером программа (в виде Junit теста), которая ради приличия генерирует 2 случайных пары ключей, формирует какое то подобие транзакции (даже подписывает её, все по честному!), а потом ищет такую к ней добавку, чтобы первые 2 байта хэша были нулевыми. Типа сложность такая. Работает пару минут, а потом действительно выдает хэш, который можно быстро проверить, сконкатенировав байты транзакции и счетчика.

Пример получившегося блока:

1824B9ADF09908222CF65069FDE226D32F165B3CF71B7AA0039FDFEF75EAA61610909EBFFBAC023480FC87FCF640C4A

009B82C4A6D25A0F4B8A732AE54EF733E792681137BA378577DFDC2732D192DAF323966EAD4ADC9635D7A12EDD50E34

9F660622D186AF3C03BF7D265F2AA7EB125056F4BF45BE519E8B22B845B28065110000006400000142E5D667CB01CEE

EDD0AC15EC4C491819A99030BD5FEF7CD2B469F2B90BA13D7981EDCD0708353D13390B8564F496C44FAC2777B0AF79D

C94CBF36D0CC0F047E807889F34C4DC5FEB724699C257391F84F3DDD70B84F841D115F4EFEAF4E58779042F35257E5C

035046037DE740718D199A8F06AD7A58E37CCCD4CC5E95295DCC2C5F3C70847BD59FA57BCC5FF4B208F93948FCFD763

EC1E5C85B61C43EB64B77A9F53B28785D7DE2335333003260A0839D53927976751A8D8967B2BB325909D86E82BC4125

2A28ECF6F0E7476BB99B29585EB0E75410000

Вот мы и заработали пару хабракоинов для Хаброши. Статья конечно поверхностная, так что готов к вашим вопросам.

Как работает майнинг Bitcoin: самое простое объяснение

13 мая курс ВТС обвалился, когда Илон Маск объявил, что Tesla больше не принимает Bitcoin: мол, майнинг неэкологичен. Почему майнинг Bitcoin потребляет столько энергии — и как он вообще работает? Объясняем простым языком.

Каждые 10 минут — по загадке

Возможно, вы удивитесь, но в основе процесса майнинга биткоина лежит разгадывание загадок. Задачи задает система, а решают их майнеры — вернее, мощные вычислительные устройства.

Мы не будем вдаваться в подробности того, как устроены эти загадки: скажем лишь, что майнерам нужно найти число, удовлетворяющее определенным требованиям. Причем просто решить задачу, как уравнение, нельзя: нужно перебрать миллионы потенциальных решений и транслировать их другим майнерам, чтобы они проверили их на правильность.

Загадочный создатель Bitcoin Сатоши Накамото наладил систему таким образом, что решение криптографической задачи требует огромных вычислительных усилий, зато проверка на правильность совершается очень просто. Когда все майнеры в сети согласятся, что найденное число — правильное, новый блок присоединяется к сети — а система тут же выдает новую загадку. В среднем это происходит каждые 10 минут.

Данный алгоритм называется Proof-of-Work (PoW), то есть «доказательство работы». Понимать это можно так: транслируя потенциальные решения в сеть, майнер доказывает, что совершил вычислительную работу.

Тот, кто первым найдет заветное число — вернее, тот, чье решение первым признают правильным остальные, — получает в награду биткоины. В 2021 г. награда за блок составляет 6,25 ВТС.

Три загадочных слова: хешрейт, сложность и асики

Заработок майнера во многом зависит от производительности оборудования. Чем больше решений в секунду выдает машина, тем больше вероятность, что одно из них окажется правильным. Это количество потенциальных решений (хешей) за единицу времени называется хешрейт и отражает вычислительную мощность устройства. А хешрейт сети — это суммарная мощность всех одновременно работающих майнеров (кстати, майнер — это и машина, и человек, занимающийся майнингом).

На протяжении последних 10 лет хешрейт сети Bitcoin постепенно рос. Казалось бы: если все майнеры трудятся над одной и той же задачей, то с ростом их числа (т. е. суммарного хешрейта) нужно будет все меньше времени, чтобы найти решение. А вот и нет: сложность задач тоже повышается, так что в среднем на решение нужны все те же 10 минут. И наоборот: если много майнеров вдруг покинут сеть, сложность вскоре автоматически упадет.

На заре развития Bitcoin сложность была такой низкой, что майнить ВТС можно было на обычном компьютере. Теперь же для этого используются специальные устройства: ASIC, или Application Specific Integrated Circuit, что означает «интегральная схема особого назначения». Это микрочип, способный выполнять только один вид вычислений — зато крайне эффективно.

Проблема энергопотребления

Хешрейт современных «асиков» исчисляется в терахешах в секунду, то есть в триллионах хешей (решений). Для такой мощности эти устройства очень эффективны: один ASIC потребляет в разы меньше электричества, чем набор видеокарт (GPU) с таким же суммарным хешрейтом.

Проблему можно обозначить так: сеть Bitcoin хорошо защищена от атак и манипуляций потому, что все майнеры должны прийти к консенсусу и совершить работу. Однако тот факт, что все они соревнуются в решении одной задачи, приводит к гигантской затрате ресурсов.

В этом парадокс алгоритма Proof-of-Work, и майнинг Bitcoin останется затратным до тех пор, пока не будет намайнена последняя монета — предположительно в 2140 г.

Стоит ли игра свеч?

Напоследок затронем интереснейшую тему доходности майнинга. С точки зрения обычных пользователей, главная функция майнеров — подтверждать транзакции (за что они получают комиссию), объединять их в блоки и присоединять к цепочке.

11 месяцев, чтобы отбить первоначальную инвестицию — это много. Пожалуй, самый ценный вывод для обычного пользователя заключается в том, что майнинг — вовсе не легкий способ разбогатеть, каким его часто изображают. Напротив, это очень затратный вид деятельности, в котором профит никогда не гарантирован.

В качестве альтернативы майнингу ВТС на асиках часто предлагается майнинг других PoW-криптовалют на GPU (видеокартах). Действительно, сложность добычи таких монет, как Monero (XMR) или Ravencoin (RVN), во много раз ниже, чем у Bitcoin. Но не все так радужно с GPU-майнингом:

Информация о криптовалютах в интернете зачастую некорректна или слишком запутана. Чтобы пользователям было легче сделать первые шаги, портал MyFin и регулируемая криптобиржа FREE2EX запустили данную серию статей, которые помогут новичкам разобраться, где в криптоиндустрии правда, а где — просто громкие заявления. Не пропустите следующую публикацию!

Деятельность, связанная со сделками (операциями) с токенами, связана с высоким уровнем риска полной потери денежных средств и иных объектов гражданских прав (инвестиций), переданных в обмен на токены. Правовое регулирование сделок с токенами не имеет единообразного подхода, и последствия совершения таких сделок могут иметь разную правовую оценку в различных государствах.

Данная статья не является консультацией или руководством, а создана в качестве информационно-просветительского материала.

*Партнерский материал. ООО «Пиксель Интернет» УНП: 590995582

Алгоритмы майнинга

Алгоритмы майнинга – это правила взаимодействия между участниками сети. Они состоят из механизма достижения консенсуса, а также криптографической хеш-функции. В зависимости от алгоритма майнинга изменяется оптимальное оборудование для добычи цифровых монет.

Каждая криптовалюта работает на блокчейне, но, несмотря на использование технологии децентрализованного реестра, все они имеют разные параметры. Отличия обеспечиваются алгоритмами – каждый из них создает определенные правила работы, которые распространяются на всех участников сети. В статье мы разберем актуальные алгоритмы майнинга, какие криптовалюты их используют и чем они отличаются.

Таблица наиболее популярных криптовалютных алгоритмов

Алгоритм

Криптовалюта

Bitcoin, Bitcoin Cash, EOS, Steem, Litecoin Cash

Ethereum, Ethereum Classic

Monero, Bytecoin, Electroneum, CryptoNoteCoin, DarkNetCoin

Zcash, Bitcoin Gold, Komodo, ZClassic, ZenCash, Bitcoin Private

Bitcoin Interest, Veil, Zano, EtherCore, Super Zero, Epic Cash

Quark, Amsterdam Coin, Darknet, BiosCrypto, Dimecoin

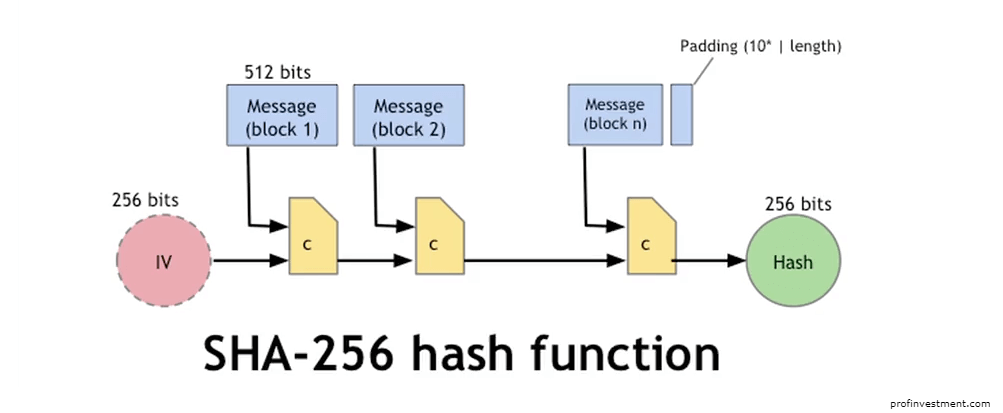

1. Алгоритм SHA-256

Secure Hash Algorithm – безопасный алгоритм хеширования, который появился в 2001 году. Цифра отображает размер чисел – 256 бит. За разработку алгоритма отвечает АНБ США. Первоначальная задумка заключалась в обеспечении высокого уровня конфиденциальности в протоколах TLS, SSL, SSH и PGP. В 2003 году ученые Гилберт и Хандштук подтвердили безопасность алгоритма. Позже, в 2008 году, исследователи из Индии все же нашли коллизии – разные сообщения с одинаковым хешем. В сентябре того же года они представили более безопасный метод конструирования алгоритма.

Наработки АНБ использовал Сатоши Накамото для обеспечения анонимности в сети Bitcoin, которая была запущена 3 января 2009 года. Поскольку у криптовалюты открытый исходных код, его часто использовали для создания других цифровых монет. Однако главный недостаток SHA-256 заключается в более медленной работе. Из-за этого начали появляться монеты на других алгоритмах.

SHA-256 нашел применение не только в криптовалютах. Сегодня его используют:

Ранее для эффективного майнинга на SHA-256 подходил обычный персональный компьютер. Однако со временем хешрейт сети начал стремительно увеличиваться, из-за чего рентабельность добычи криптовалюты подобным образом начала падать. Ситуация ухудшилась с появлением ASIC – теперь из-за особенностей алгоритма SHA-256 добывать BTC имеет смысл только с использованием специального оборудования. C этого момента началась «гонка вооружений», поскольку практически каждый год появляются новые, более мощные модели.

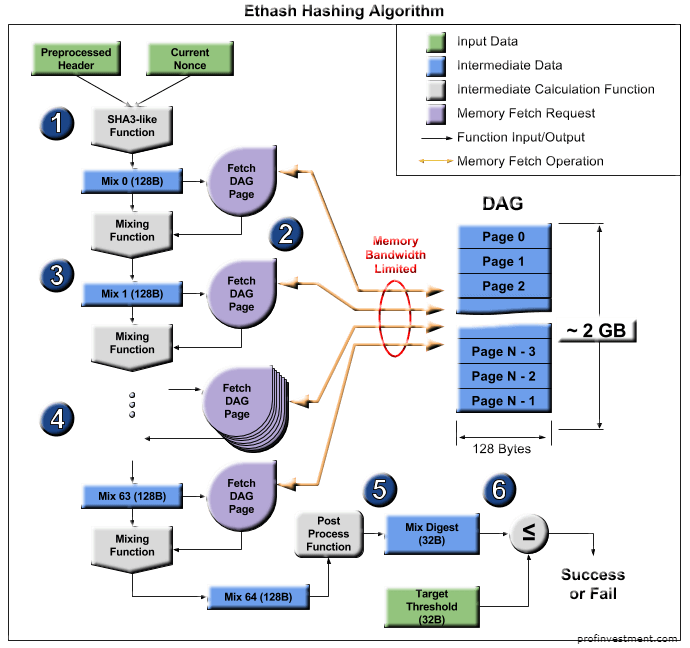

2. Алгоритм Ethash

Ethash – обновленная версия алгоритма Dagger Hashimoto, который был получен благодаря объединению Hashimoto Thaddeus Dryja и Dagger. Последний был разработан Виталиком Бутерином. Разработчики алгоритма ставили перед собой следующие цели:

Несмотря на попытки усложнить производство ASIC, в 2018 году компания Bitmain объявила о создании специализированного оборудования для добычи Ethereum. Подобная ситуация не устраивала разработчиков Ethereum, и они объявили о брикетировании. Сеть может обновиться в любой момент, из-за чего ASIC перестанет приносить деньги. Позже разработчики объявили о переходе на POS – это сделает дальнейшее производство ASIC бессмысленным.

Для майнинга монет на базе Ethash в текущих условиях лучше всего подходят видеокарты. При майнинге в память видеокарты загружается DAG-файл. Размер этого документа постепенно растет. Вес файла уже превысил 4 ГБ. Для майнинга необходимо иметь видеокарты с объемом памяти от 6 ГБ. Однако и она через несколько лет перестанет приносить прибыль.

С проблемой увеличения DAG-файла столкнулась и другая криптовалюта – Ethereum Classic. Когда вес документа приблизился к значению 3,96 ГБ, разработчики приняли решение обновить алгоритм и уменьшить размер файла до 2,5 ГБ. В противном случае из-за низкой популярности сети существовал риск, что основная часть хешрейта достанется маленькой группе лиц.

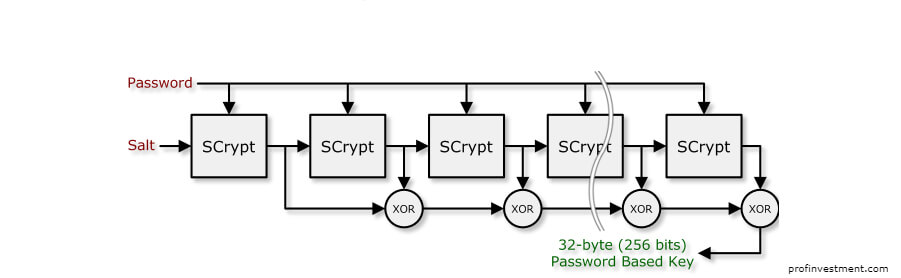

3. Алгоритм Scrypt

Scrypt получил популярность после появления Litecoin. Однако автором алгоритма является не создатель криптовалюты Чарльз Ли, а офицер безопасности FreeBSD Колин Персиваль. Разработчик пытался защитить алгоритм от действий ASIC. Для вычисления функций алгоритму требуется значительный объем памяти со случайным доступом. В конечном результате это сделало Litecoin более гибким, нежели Bitcoin.

Для майнинга криптовалют на базе Scrypt подойдет центральный и графический процессоры. Однако считается, что видеокарты лучше справляются с майнингом монет за счет большей производительности. Из-за низкой стоимости большинство майнеров отдает предпочтение картам от AMD. Однако, несмотря на попытки разработчиков защитить криптовалюту от специализированного оборудования, на рынке представлено несколько эффективных вариантов ASIC-ов, поэтому добывать LTC с помощью видеокарт стало менее выгодно.

В качестве решения проблемы появилась модернизированная вариация алгоритма Scrypt-N. Его отличие заключается в постоянном повышении требуемой памяти, из-за чего создавать ASIC становится бессмысленно. Впервые этот алгоритм использовали для создания монеты Vertcoin. Несмотря на свою уникальность и отличие от Litecoin, она так и не обрела популярность. По данным CoinsMarketCap, она занимает 538-е место по размеру капитализации.

Еще одной вариацией стал NeoScrypt. Изначально базовый алгоритм изменялся под потребности криптовалюты Feathercoin. Алгоритм также пытались наделить устойчивостью к ASIC. NeoScrypt используют несколько монет – VIVO, Phoenixcoin, Innova. Из них внимания заслуживает только первая. Ей удается удерживать позиции в топ-100 криптовалют по версии CoinMarketCap. По своим характеристикам VIVO можно сравнить с Dash – монета также предоставляет высокий уровень анонимности.

4. Алгоритм CryptoNight

CryptoNight – популярный алгоритм майнинга, главной особенностью которого является обеспечение анонимности за счет использования CryptoNote. Повышенную конфиденциальность смог реализовать американский специалист Бернштейн. Ему удалось добавить в алгоритм затемнение кода в каждой подписи. Небольшие изменения исходного кода позволили также реализовать систему миксинга – все транзакции перемешиваются между собой для дополнительной защиты данных.

По сравнению с вышеперечисленными алгоритмами, CryptoNight наименее требовательный, за счет чего криптовалюту можно добывать с помощью центрального процессора. Такой подход делает Monero и другие монеты более доступными для широких масс, тем не менее рентабельность майнинга все равно остается под вопросом из-за цен на электричество. Среди основных преимуществ CryptoNight выделяют:

Несмотря на защищенность от ASIC, производителям все же удалось создать специализированное оборудование для добычи криптовалюты, например monero майнинг. После этого, в 2018 году, разработчики криптовалюты приняли решение провести хардфорк и перейти на улучшенную версию алгоритма – CryptoNight V8. Это позволило исправить некоторые ошибки и сделать неэффективными любые ASIC. Однако из-за этого немного упала эффективность добычи криптовалюты на видеокартах. Хардфорк позволил решить проблему, но через год разработчики столкнулись с другой – централизация мощностей. Мыслями о возможной атаке 51 % поделился блогер по майнингу ValeraTV.

В этот раз вместо банального улучшения старого алгоритма перешли на другой – RandomX. Его особенность заключается в произвольном выполнении разных частей кода и загрузке памяти устройств. Из-за нового алгоритма хешрейт GPU и CPU несколько снизился, но сильнее всего пострадают ASIC – подобное оборудование перестанет быть эффективным, а самим производителям будет выгоднее затачивать технику под другие монеты.

5. Алгоритм Х11 и выше

Х11 – алгоритм майнинга, который использует 11 функций для хеширования. Подобный подход обеспечивает высокую степень безопасности и защищенность от ASIC. В теории разработчикам потребуется очень много времени на создание специализированного оборудования. Впервые алгоритм начал использоваться криптовалютой Darkcoin, которая появилась в 2014 году. Через год она сменила название на Dash. Сегодня dash майнинг доступен на видеокартах и асиках с поддержкой Х11.

Первые несколько лет производство ASIC удавалось сдерживать, но в 2016 году производители все же смогли найти решение. Это дало толчок для развития обновленных версий алгоритма. Так появились новые версии алгоритма — X13, Х15 и Х17. Их базовый принцип работы практически не отличается, поскольку они лишь добавляют количество функций. Не трудно догадаться, что последний вариант считается наиболее защищенным от ASIC. Алгоритм X17 используют следующие криптовалюты:

Наиболее популярной из них считается Verge – она занимает 85-е место по размеру капитализации (по данным CoinMarketCap). В отличие от Х11, для Х17 еще нет разработанного ASIC, соответственно, для добычи Verge и аналогичных криптовалют подходит CPU и GPU. Это положительно сказывается на хешрейте, но из-за низкой популярности большинства монет майнинг может оказаться убыточным из-за высоких тарифов на электричество.

6. Алгоритм Equihash

Equihash – анонимный алгоритм, который появился в 2016 году. Его использовали при создании криптовалюты Zcash. Сейчас монета находится на 32-м месте в рейтинге CoinMarketCap. Алгоритм позволяет публиковать платежи в блокчейне, но при этом скрывает отправителя, получателя и сумму перевода. Его авторами являются Александр Бирюков и Дмитрий Ховратов – ученые из Люксембурга. В свое время отдельные личности называли Zcash наиболее привлекательной заменой биткоину из-за подлинного уровня анонимности – происхождение монеты невозможно установить за счет доказательства с нулевым разглашением.

Equihash достаточно требовательный к объему памяти, при этом скорость обработки вычислений играет меньшую роль. Подобное решение также делает сеть устойчивой к ASIC, однако со временем производители смогли создать машину для эффективного майнинга – Antminer Z9 mini от Bitmain и A9 ZMaster. Создатели Zcash отказались от проведения хардфорка или других методов борьбы с ASIC. В результате стоимость криптовалюты сильно упала – ранее Zcash уверенно входил в топ-10 криптовалют и имел шансы закрепиться в списке.

В качестве альтернативного варианта появилась криптовалюта Zero. Она использует улучшенный алгоритм EquihashZero, который лучше защищает сеть от ASIC. Пока у производителей не получилось создать специализированную технику, поэтому майнеры используют GPU. Однако монета Zero практически не торгуется на биржах, и ее популярность быстро падает.

7. Алгоритм ProgPow

ProgPow появился в 2018 году. Это очередной алгоритм, который разработали для борьбы с ASIC. Его начали использовать после хардфорка первой криптовалюты – на рынке появилась новая монета Bitcoin Interest. На новый алгоритм обратили внимание разработчики Ethereum, в том числе и Виталик Бутерин. Несмотря на хайп вокруг монеты, она достаточно быстро подешевела.

За 2 года ни один производитель не представил ASIC для майнинга монет на алгоритме ProgPow, однако причина кроется не только в хорошей защищенности. Ни одна монета так не смогла пробиться в топ-20, из-за чего многие из них пользуются низкой популярностью как среди покупателей, так и среди майнеров. Подробнее ознакомиться с тестами алгоритма ProgPow можно в видео от ValeraTV.

8. Алгоритм Quark

Алгоритм Quark появился в 2013 году. За его разработку отвечали Жан-Филипп Аумассон, Вилли Мейер, Мария Ная-Пласения и Лука Хензен. Главное отличие от других алгоритмов заключается в параллельном использовании 6 хеш-функций: Grostl, Blue Midnight Wish, Keccak, JH, Skein, Blake. Необходимость создания Quark объясняется возможностью использовать приложения с протоколом RFID, который нуждается в облегченных хеш-функциях.

Позже алгоритм Quark нашел применение в криптовалютах. Его использовали для реализации как PoW-, так и PoS-майнинга. В первом случае для криптовалют подходили обычные компьютеры. На старте CPU майнинг был достаточно эффективным, но из-за увеличения хешрейта пользователям со временем пришлось использовать GPU. Монеты на Quark не получили широкой популярности, поэтому использовать видеокарты рентабельнее для майнинга эфира и других монет.

Какой алгоритм майнинга наиболее выгодный

Перед началом добычи криптовалют следует определить рентабельность майнинга. Для этого следует учитывать такие факторы:

Несмотря на постоянные колебания курса и хешрейта, на протяжении последних лет наибольшей популярностью пользуются алгоритмы SHA-256 и Ethash, на которых работают Bitcoin и Ethereum соответственно. Для майнинга BTC пользователи используют ASIC (например, Antminer S17), а для добычи ETH лучше подходят видеокарты (например, AMD Radeon VII).

Майнинг биткоин кэш это сложный процесс решения специальных математических уравнений, которые позволяют майнерам контролировать транзакции и составлять из них сети блоков. Реализация происходит при помощи алгоритма SHA-256.

Рассчитать доходность можно с помощью сайта WhatToMine – это онлайн-калькулятор, который следит за доходностью всех известных алгоритмов. На сайте можно быстро рассчитать доходность GPU. Для этого перейдите в раздел «GPU», выберите видеокарту и укажите количество. Сайт автоматически рассчитает хешрейт по каждому алгоритму. У четырех Radeon VII следующие результаты:

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Алгоритм майнинга криптовалют: что это и зачем нужен

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

| Криптовалюта | Тикер | Алгоритм |

|---|---|---|

| Bitcoin | BTC | SHA256 |

| Ethereum | ETH | Ethash |

| XRP | XRP | XRP Ledger Consensus Protocol |

| Litecoin | LTC | Scrypt |

| Bitcoin Cash | BCH | SHA256 |

| EOS | EOS | DPoS |

| Bitcoin SV | BSV | SHA256 |

| Cardano | ADA | DPoS |

| TRON | TRX | DPoS |

| Monero | XMR | CryptoNight |

| Dash | DASH | X11 |

| Cosmos | ATOM | PoS |

| NEO | NEO | PoS |

| Tezos | XTZ | DPoS |

| Ethereum Classic | ETC | Ethash |

| NEM | XEM | Proof-Of-Bible-Hash (POBH) |

| Ontology | ONT | PoS |

| Zcash | ZEC | Equihash |

| Bitcoin Gold | BTG | Equihash |

| Ravencoin | RVN | X16R |

| Beam | BEAM | Equihash |

| Grin | GRIN | Cuckoo Cycle |

| Waves | WAVES | PoS |

| Harmony | ONE | PoS |

| Libra Facebook | LIBRA | LibraBFT |

| Algorand | ALGO | PoS |

| Elrond | ERD | PoS |

| Decred | DCR | Blake (14r) |

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

SHA-256

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

Scrypt

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

Ethash

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют :

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.